آموزش جامع و کامل هک گوشی آیفون

آیا هک گوشی آیفون امکان پذیر است؟ اگر شما هم با گوشی های آیفون کارکرده باشید حتما می دانید که این گوشی ها به دلیل قیمت بسیار بالایی که دارا هستند شرایط امنیتی مناسبی را نیز برای کاربران خود فراهم می کنند و کاربران این گوشی ها می توانند در یک شرایط امنیتی مناسب اطلاعات خود را ذخیره سازی کنند. یکی از موضوعات داغی که در چند سال اخیر کاربران این گوشی ها درگیر آن بوده اند این است که آیا واقعا هک کردن گوشی های آیفون امکان پذیر است؟ ما در این مقاله قصد داریم به صورت تخصصی به بررسی این موضوع بپردازیم و اطلاعاتی را درباره قابل هک بودن یا نبودن گوشی های آیفون در اختیار شما قرار دهیم. بنابراین اگر شما هم جز علاقه مندان به این موضوع هستید به شما توصیه می کنیم حتما ما را در این مطلب همراهی کنید.

برنامه های اندروید و ای او اس

عملیات هک کردن گوشی های هوشمند به چه شکل انجام می شود؟

شاید بهتر باشد قبل از این که درباره هک گوشی آیفون صحبت کنیم درباره این موضوع صحبت کنیم که به صورت کلی هک گوشی های هوشمند به چه شکل انجام می شود؟ در پاسخ به این سوال باید گفت که شما برای هک یک گوشی هوشمند( صرف نظر از مدل گوشی و همینطور سیستم عامل گوشی) نیازمند یک مسیر برای نفوذ کردن به گوشی هستید. شاید شما هم این موضوع را شنیده باشید که هک کردن گوشی های آیفون غیرممکن است ولی باید بدانید که به صورت کلی در دنیای تکنولوژی امنیت هیچگاه صد در صدی نیست و شما می توانید با بدست آوردن تخصص هایی اقدام به هک کردن این گوشی ها کنید. با این حال باید دقت داشته باشید که سیستم عامل IOS معمولا امکانات محدودی را در اختیار کاربران خود قرار می دهد و مانند سیستم عامل اندروید متن باز نیست و به همین علت است که معمولا می گویند هک کردن گوشی های IOS کاری پیچیده است.

هک گوشی آیفون

امروزه شما می توانید پیغام های تبلیغاتی بسیار زیادی را مشاهده کنید که ادعا دارند می توانند به راحتی به شما هک گوشی آیفون را آموزش دهند و ممکن است بسیاری از شما هم این پیام ها را دیده و وسوسه شده باشید که اقدام به خرید این آموزش کنید. در صورتی که دانش برنامه نویسی ندارید مطمئن باشید که خرید این آموزش ها نمی تواند هیچ سود خاصی را برای شما داشته باشد چرا که با دانش های پیشرفته برنامه نویسی هک گوشی آیفون امکان پذیر خواهد بود و در غیر این صورت نمی توانید انتظار داشته باشید که این آموزش ها کمک خاصی به شما کنند. حال شاید این سوال برای شما پیش آمده باشد که آیا بدون دانش برنامه نویسی هک کردن گوشی های آیفون غیر ممکن است؟ در پاسخ به این سوال باید گفت که خیر شما می توانید از ابزارهای آماده ای که امروزه توسط بهترین هکرهای دنیا طراحی شده است استفاده کنید. با ما در ادامه همراه باشید تا یکی از بهترین ابزارها و همینطور سایر روش های هک گوشی آیفون را به شما معرفی کنیم.

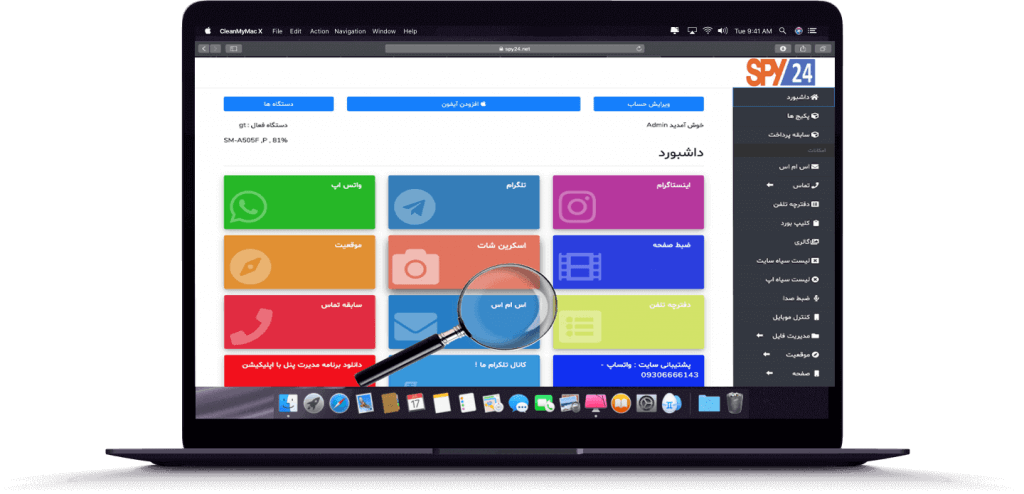

آشنایی با برنامه SPY24

در صورتی که دانش برنامه نویسی ندارید و قصد دارید که یک گوشی آیفون را هک کنید باید بدانید که امروزه ابزارهای زیادی برای این کار وجود دارند. یکی از بهترین این نرم افزارها SPY24 می باشد که دارای قابلیت های فوق العاده ای است و استفاده کردن از آن نیز بسیار ساده است و نیازمند هیچ دانش برنامه نویسی نیست. دقت داشته باشید که برای استفاده از این نرم افزار شما حتما باید شماره تلفن و همینطور شماره سریال گوشی آیفون مد نظر خود را در اختیار داشته باشید. بنابراین با استفاده از این ابزار نمی توان هر گوشی را به سادگی هک کرد. در صورتی که شماره تلفن و شماره سریال گوشی مد نظر را در اختیار داشته باشید می توانید به راحتی تماس ها و پیامک ها را مشاهده کنید، به راحتی به پیام های شبکه های اجتماعی دسترسی داشته باشید و موقعیت مکانی کاربر را نیز به سادگی می توانید دریافت کنید.

دستیار صوتی آیفون یا Siri

اگر شما هم جز افرادی هستید که یک گوشی آیفون دارید و یا با این گوشی ها آشنایی کاملی دارید حتما می دانید که این گوشی های همراه به یک دستیار صوتی مجهز هستند که شرکت اپل آن را siri نام گذاری کرده است. این دستیار صوتی می تواند به کاربران این گوشی ها کمک کند تا عملیات های مد نظر خود را به سادگی و در کوتاه ترین زمان ممکن انجام دهند. به این ترتیب شما می توانید با استفاده از این دستیار صوتی در زمان خود صرفه جویی کنید و تنها با بیان دستورات مد نظر خود اقدام به اجرای آن ها کنید.

هک گوشی آیفون با استفاده از siri

یکی از جدیدترین روش هایی که برای هک گوشی آیفون وجود دارد و هکرها به تازگی اقدام به انتشار این روش کرده اند با استفاده از این دستیار صوتی است که به عنوان یکی از ضعف های امنیتی این گوشی ها شناخته می شود. این روش دارای یک محدودیت بسیار بزرگ است و آن هم این است که شما باید به صورت فیزیکی به گوشی تلفن همراه دسترسی داشته باشید تا بتوانید آن را هک کنید. برای این کار شما می توانید از siri بخواهید که اطلاعات مالک گوشی را در اختیار شما قرار دهد( برای این کار کافی است بپرسید من چه کسی هستم؟)، بعد از انجام این کار با دستگاه دیگری با شماره تلفن صاحب گوشی تماس بگیرید و سپس از siri بخواهید که قابلیت خواندن محتوای متنی را نیز برای شما فراهم کند، در این لحظه می توانید با فشردن همزمان نام مخاطب و صفحه کلید وارد بخش آسیب پذیر گوشی های آیفون شوید و اطلاعات مختلفی را از این بخش بدست بیاورید. یکی از توصیه های بسیار مهمی که برای برقراری شرایط امنیتی مناسب برای کاربران آیفون می شود این است که تا آپدیت بعدی این گوشی های همراه سعی کنید این دستیار صوتی را غیرفعال کنید تا از هک گوشی آیفون خود جلوگیری کنید.

غیر فعال کردن siri در گوشی های آیفون

برای غیر فعال کردن این دستیار صوتی شما می توانید وارد بخش Settings app شوید و در این بخش گزینه Siri & Search را انتخاب کنید. در این بخش می توانید برای غیر فعال کردن این قابلیت بر روی گوشی خود تیک گزینه Allow Siri When Locked را بردارید و به این ترتیب از هک گوشی آیفون خود جلوگیری کنید.

آیا می توان گوشی های آیفون را از راه دور کنترل کرد؟

کنترل از راه دور امروزه در بسیاری از پلتفرم ها و دستگاه های مختلف امکان پذیر است و شما با نصب نرم افزارها و اپلیکیشن های مختلف می توانید اقدام به انجام این کار کنید. یکی از مهم ترین عواملی که باعث می شود تا امنیت در گوشی های آیفون بسیار بالا رود و هک گوشی آیفون سخت تر شود این است که شرکت اپل اجازه کنترل گوشی آیفون از راه دور از طریق نرم افزارهای مختلف را نمی دهد و در نتیجه امکان هک کردن آن از این طریق عملا از بین می رود. البته باید دقت داشته باشید که در صورتی که نیاز به کنترل از راه دور این دستگاه ها داشته باشید می توانید به صورت غیرعادی این کار را انجام دهید که در بخش بعدی بیشتر درباره این موضوع صحبت خواهیم کرد.

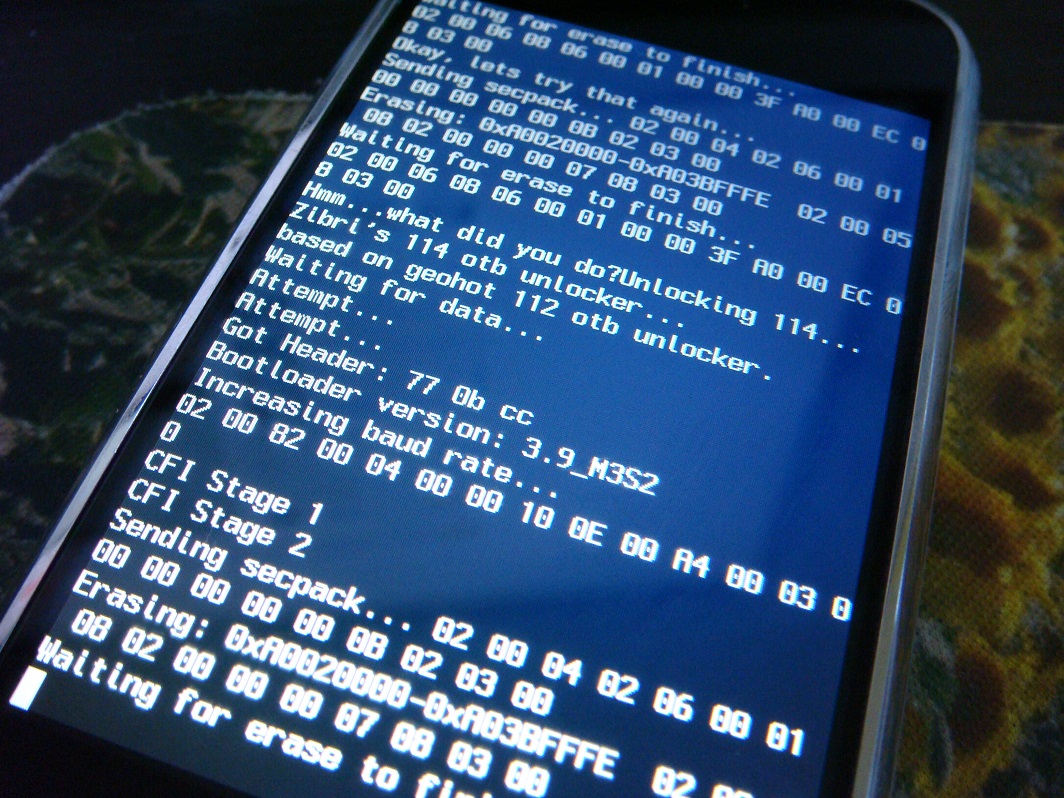

جیلبریک کردن گوشی های آیفون

اگر از گوشی های اندرویدی استفاده کرده باشید حتما با واژه روت کردن گوشی ها آشنا شده اید. روت کردن دستگاه باعث می شود تا شما دسترسی های بیشتری را به گوشی خود داشته باشید ولی با این حال امنیت گوشی شما را نیز کاهش خواهد داد. جیلبریک کردن گوشی آیفون مانند روت کردن گوشی های اندرویدی است و به شما دسترسی بیشتری را به بخش های مختلف گوشی آیفون می دهد. به عنوان مثال در صورتی که شما نیازمند کنترل از راه دور گوشی خود باشید می توانید با این کار گوشی خود را از راه دور و از طریق نرم افزارهای مربوطه کنترل کنید. با این حال باید دقت داشته باشید که این کار باعث می شود تا گوشی شما در معرض خطر قرار گیرد و امکان هک گوشی آیفون شما افزایش پیدا خواهد کرد. بنابراین توصیه ما به شما این است که تا جای ممکن سعی کنید از انجام این کار برای گوشی آیفون خود جلوگیری کنید.

هک گوشی آیفون از طریق دسترسی های اپلیکیشن ها

یکی دیگر از روش های هک گوشی آیفون این است که دسترسی های بیشتری را نسبت به چیزی که اپلیکیشن نیاز دارد دریافت کنید. البته این مشکل ربطی به سیستم عامل و سخت افزاری گوشی های آیفون ندارد و بیشتر نیازمند دقت کاربران است. امروزه کاربران توجه زیادی به دسترسی هایی که یک اپلیکیشن نیاز دارد ندارند و معمولا تمامی این دسترسی ها را به اپلیکیشن ارائه می دهند درحالی که باید بدانید این کار باعث می شود تا امنیت گوشی های شما به میزان زیادی کاهش پیدا کند و امکان هک گوشی آیفون شما نیز افزایش پیدا کند. امروزه متخصصان امنیت معمولا توصیه می کنند که توجه زیادی به این مجوزهای دسترسی داشته باشید و سعی کنید حتما به دقت آنها را مطالعه کنید. البته شرکت آیفون امروزه سعی کرده است که تا حد خوبی دسترسی به بخش های اساسی را کنترل کند و هیچگاه دسترسی کاملی را به یک اپلیکیشن ندهد تا بتواند شرایط امنیتی خوبی را برای کاربران ایجاد کند.

هک گوشی آیفون از طریق اپل آیدی

گوشی های اپل از امنیت زیادی برخوردار می باشند و شاید هک کردن آنها برای بسیاری از افراد امکان پذیر نباشد و تعداد معدودی از افراد متخصص در حوزه هک بتوانند اقدام به هک گوشی آیفون کنند ولی با این حال باید بدانید که هک گوشی آیفون از طریق اپل آی دی می تواند کمی ساده تر باشد و در نتیجه تعداد بیشتری از افراد می توانند از این طریق گوشی شما را هک کنند. اگر در حوزه هک اطلاعاتی داشته باشید حتما می دانید که هک کردن اکانت های آنلاین ساده تر است و می توان برای آن حتی از تکنیک های مهندسی اجتماعی نیز استفاده کرد. امروزه متخصصان در زمینه امنیت و هک به صاحبان گوشی های آیفون و اکانت های اپل آی دی توصیه می کنند که ورود دو مرحله ای را برای اکانت خود فعال کنند تا با استفاده از چنین تکنیک هایی نتوان اقدام به هک اکانت آنها کرد.

شبکه های بی سیم از مهم ترین آسیب پذیری های تمامی دستگاه های هوشمند

با وجود این که امروزه گوشی های اپل از سیستم های امنیتی بسیار پیشرفته ای برخوردار می باشند ولی همچنان نمی توان از تاثیر بسیار زیاد شبکه های بی سیم در هک گوشی اپل چشم پوشی کرد. امروزه شبکه های وایفای و بی سیم می توانند به عنوان بهترین ابزار برای هکرها به شمار بیایند چرا که هکرها به راحتی می توانند شبکه های بی سیم قلابی را طراحی کنند که شما با متصل شدن به آنها دسترسی به اطلاعات خود را در اختیار کاربران قرار می دهید. در صورتی که اطلاعات رد و بدل شده در این شبکه های بی سیم به خوبی رمز گذاری نشوند می توانند خطرات زیادی را برای شما به همراه داشته باشند. یک توصیه امنیتی برای مقابله با چنین هکرهایی این است که سعی کنید تا جای ممکن به وایفای های عمومی متصل نشوید و در صورت وصل شدن هم از برخی از وی پی ان های معتبر که به خوبی اطلاعات شما را رمزگذاری می کنند استفاده کنید.

روشی برای کنترل گوشی آیفون از راه دور که دیگر امکان پذیر نیست

در طی سال های اخیر هک کردن گوشی های آیفون تبدیل به یک چالش بسیار بزرگ برای هکرها شده است و شاهد استفاده از روش های مختلف برای هک گوشی آیفون هستیم. یکی از اقدامات بسیار جالبی که در این زمینه انجام شد طراحی یک وب سایت بود که توسط محققان امنیتی گوگل انجام شد و با استفاده از این وب سایت افرادی که به آن مراجعه می کردند و دارای گوشی های آیفون بودند به سادگی هک می شدند. روند انجام هک گوشی آیفون توسط این وب سایت به این شکل بود که هر زمان که کاربری وارد این وب سایت می شد فایل های جاسوسی وارد گوشی کاربر می کرد که امکان کنترل گوشی آیفون از راه دور را فراهم می کرد. به گفته بسیاری از کارشناسان در زمینه هک و امنیت این بزرگترین هکی بود که در گوشی های آیفون انجام شده بود. البته باید بدانید که امروزه این روش دیگر قابل استفاده نیست چرا که بعد از انتشار این روش شرکت اپل اقدام به تغییر هسته اصلی سیستم عامل خود کرد و این مشکل در نسخه های به روز سیستم عامل ios حل شده است.

هک کردن پسورد اکانت ها

هکرها دارای روش های مختلفی برای هک گوشی آیفون شما هستند ولی همانطور که در بخش های قبلی برای شما بیان کردیم هک اکانت های آنلاین و یا حتی آفلاین شما می تواند یکی از بهترین روش ها برای هک گوشی آیفون به شمار بیاید. برای جلوگیری از بروز چنین اتفاقی به شما توصیه می کنیم حتما از پسوردهای پیچیده برای اکانت های خود استفاده کنید. هرچه پسوردهایی که استفاده می کنید دارای پیچیدگی بیشتری باشند و از حروف و کاراکترهای مختلف در آنها استفاده شده باشد هک کردن اکانت شما سخت تر می شود. در صورتی که قصد دارید یک گوشی آیفون را از این طریق هک کنید می توانید از انواع حملات در دنیای هک استفاده کنید و در صورتی که دانش برنامه نویسی خوبی داشته باشید می توانید اسکریپت هایی را طراحی کنید که سریع تر اکانت ها را هک کنید. با این وجود در صورتی که کاربران از پسوردهای پیچیده استفاده کنند کار شما برای هک کردن اکانت آنها بسیار سخت تر خواهد شد.

تغییر مرتب پسورد یک راهکار مناسب برای جلوگیری از هک شدن

احتمالا با مطالعه بخش قبلی به این موضوع فکر کرده اید که ممکن است این گوشی آیفون شما نیز هک شده باشد. دقت داشته باشید که نیازی نیست نگران این موضوع باشید و شما می توانید با تغییر دادن رمز اکانت خود و همینطور انتخاب پسوردهایی که دارای پیچیدگی بیشتری هستند به راحتی از هک شدن گوشی های آیفون خود جلوگیری کنید. دقت داشته باشید که پسوردهای پیچیده نیازمند زمان زیادی برای هک شدن هستند و به همین دلیل اگر شما بتوانید به صورت مرتب و چند روز یک بار پسورد خود را تغییر دهید و از پسوردهای منحصر به فرد برای اکانت خود استفاده کنید به احتمال زیاد موفق خواهید شد که از هک گوشی آیفون خود جلوگیری کنید. توصیه ما به شما این است که برای انتخاب پسوردهای خود سعی کنید از وب سایت های معتبری که اقدام به ساخت پسوردهای یونیک برای اکانت های آنلاین و آفلاین می کنند استفاده کنید چرا که این وب سایت ها معمولا بهترین انتخاب را در اختیار شما قرار می دهند.

هک گوشی آیفون با کالی لینوکس

اگر برنامه نویس و یا هکر باشید حتما با سیستم عامل کالی لینوکس آشنایی کاملی دارید و می دانید که این سیستم عامل بیشتر توسط هکرها مورد استفاده قرار می گیرد. درون این سیستم عامل ابزارهای مختلفی برای هک وجود دارد که اتفاقا شما می توانید از برخی از آنها برای هک گوشی آیفون نیز استفاده کنید. یکی از این ابزارها msfvenom است که می توانید از آن برای دسترسی گرفتن در گوشی های آیفون استفاده کنید. این ابزار در واقع یک ابزار تست نفوذ IOS است. شما با وارد کردن اطلاعات سرور مجازی خود و جایگزین کردن IP می توانید پورت مد نظر خود را وارد کرده و اقدام به هک گوشی آیفون مد نظر خود کنید. برای جلوگیری از چنین اتفاقی به شما توصیه می کنیم حتما سعی کنید از کلیک بر روی لینک های نامعتبر جلوگیری کنید و از مرورگرهای معروف در دنیا برای وبگردی استفاده کنید.

جستجوی فراگیر رمز گوشی های آیفون

یکی از باگ هایی که در گوشی های آیفون وجود داشت و پیش بینی می شد که به زودی در نسخه های بعدی آیفون این باگ برطرف شود این بود که هکرها می توانستند با وصل کردن گوشی آیفون به کامپیوتر محدودیت وارد کردن رمز 6 رقمی را دور بزنند و به صورت نامحدود رمز وارد کنند. این کار باعث می شود تا هکرها بتوانند با ابتدایی ترین ابزارها و اسکریپت های برنامه نویسی اقدام به پیدا کردن رمز شش رقمی گوشی کرده و در نتیجه اقدام به هک گوشی آیفون شما کنند. دقت داشته باشید که در این روش شما حتما باید به گوشی آیفون دسترسی داشته باشید و به صورت مستقیم آن را به کامپیوتر متصل کنید و در غیر این صورت نمی توانید از این روش برای هک گوشی آیفون استفاده کنید.

هک گوشی آیفون با یک ابزار روسی

اگر در حوزه هک تخصص داشته باشید حتما می دانید که روسی ها در این زمینه از مهارت های بسیار زیادی برخوردار هستند و بسیاری از ابزارهای موجود در این حوزه توسط افراد روسی طراحی و ساخته شده است. Elcomsoft یک شرکت روسی است که اپلیکیشن هایی را در زمینه جرم یابی طراحی می کند. این شرکت روشی را پیدا کرده است که می تواند به راحتی به گوشی های آیفون لاک شده دسترسی پیدا کند و در نتیجه این گوشی ها را هک کند. این شرکت فهمیده است که می تواند پیش از آنلاک شدن گوشی های آیفون به keychain گوشی های آیفون دسترسی پیدا کند که تقریبا تمامی نام های کاربری و پسوردها در این بخش نگهداری می شوند. بنابراین شما به راحتی می توانید از این طریق رمز عبور و ایمیل کاربری را دریافت کنید و اقدام به هک گوشی آیفون مد نظر خود کنید. هک گوشی آیفون امروزه خواسته بسیاری از افراد می باشد، ما در این مطلب نکاتی مهم برای هک گوشی آیفون و همینطور روش هایی برای جلوگیری از هک شدن را بیان می کنیم.

هک گوشی آیفون از طریق شارژرهای عمومی

احتمالا شما هم بارها از شارژرهای عمومی و ایستگاه های مربوط به این شارژرها که در سراسر نقاط شهر وجود دارند استفاده کرده اید و هیچ نگرانی خاصی نیز درباره دزدیده شدن اطلاعات خود نداشته اید. شاید برای شما جالب باشد که بدانید یکی از روش های هک گوشی آیفون و سایر گوشی های موبایل با استفاده از همین ایستگاه های عمومی شارژر می باشد. هکرهایی که به صورت حرفه ای در این زمینه فعالیت می کنند می توانند به سادگی ایستگاه های جعلی را طراحی کنند به طوری که به وصل کردن گوشی آیفون به این ایستگاه ها علاوه بر شارژ شدن گوشی اطلاعات نیز رد و بدل شود. علاوه بر این روش معمولا هکرهای متخصص می توانند با وصل شدن به شبکه بی سیم در محدوده ای که شما گوشی آیفون خود را به شارژرهای عمومی متصل کرده اید اطلاعات گوشی شما را هک کنند. امروزه شما برای هک کردن با این روش باید دانش برنامه نویسی و همینطور دانش شبکه بالایی داشته باشید تا بتوانید به این طریق اقدام به هک گوشی آیفون کنید.

استفاده از اپلیکیشن های جاسوسی برای هک

یکی دیگر از روش هایی که برای هک گوشی آیفون وجود دارد طراحی اپلیکیشن های جاسوسی می باشد. این روش یکی از روش های بسیار محبوب در میان هکرها به شمار می آید چرا که در این روش شما به راحتی می توانید به گوشی شخص متصل شوید و اطلاعات مورد نیاز خود را دریافت کنید. برای انجام این کار شما باید به چند نکته بسیار مهم دقت داشته باشید، اول این که در این روش شما باید اطلاعات برنامه نویسی بسیار بالایی داشته باشید تا بتوانید به خوبی چنین اپلیکیشنی را طراحی کنید. علاوه بر این شما باید دانش مهندسی اجتماعی نیز داشته باشید تا بتوانید کاربران را قانع کنید که اپلیکیشن شما را نصب کنند.

استفاده از ایمیل برای هک گوشی آیفون

ایمیل ها یک فرصت فوق العاده را در اختيار هکرها قرار می دهند تا بتوانند اقدام به هک گوشی آیفون مد نظر خود کنند. معمولا هکرهایی که از این روش برای هک گوشی آیفون استفاده می کنند اسکریپت های مختلفی را درون برخی از فایل های موجه مانند فایل های تصاویر و یا PDF و …. قرار می دهند و به این طریق زمانی که شما بر روی یک فایل خاص و یا یک لینک کلیک می کنید اسکریپت مربوطه در گوشی آیفون شما اجرا شده و گوشی شما هک می شود. برای انجام این روش نیز شما باید اطلاعات زیادی را درباره اسکریپت نویسی و ویروس نویسی داشته باشید و دانش برنامه نویسی گسترده ای را نیز داشته باشید. علاوه بر این کاربران برای جلوگیری از انجام چنین روشی باید مطمئن شوند که در فضای مجازی بر روی فایل ها و یا لینک های غیرمعتبر کلیک نمی کنند و باید نسبت به وب سایت ها و یا ایمیل های مشکوک بی تفاوت باشند.

استفاده از باگ های موجود در هر نسخه از سیستم عامل ios

معمولا هر نسخه از IOS دارای باگ ها و مشکلاتی می باشد که خیلی سریع در به روزرسانی ها نیز برطرف می شود. یکی از مهم ترین روش های هکرها برای هک گوشی آیفون این است که از این باگ ها و مشکلات موجود در هر نسخه استفاده کرده و اقدام به هک گوشی می کنند. دقت داشته باشید که برای انجام این کار شما باید اطلاعات کامل برنامه نویسی و همینطور اطلاعات کامل درباره ویژگی های سیستم عامل IOS داشته باشید تا بتوانید با دیدی باز اقدام به بررسی مشکلات و باگ های سیستم عامل کنید. علاوه بر این برای بررسی باگ های هر نسخه معمولا می توانید در گروه های مختلف هک که در بسترهای مختلف ارتباطی با یکدیگر در ارتباط هستند شرکت داشته باشید و با مشورت کردن با هکرهای برجسته دنیا بهترین راه حل را برای هک گوشی آیفون پیدا کنید. امروزه گروه های مختلفی وجود دارند که شما می توانید در آنها عضو شوید و اطلاعات بسیار زیادی را درباره باگ های موجود در هر نسخه از این سیستم عامل بدست بیاورید که به شما توصیه می کنیم به هیچ وجه این فرصت را از دست ندهید.

استفاده از آسیب پذیری های iMessage

یکی از آسیب پذیری هایی که iMessage در گوشی های آیفون دارا می باشد این است که به هکر این اجازه را می دهد تا بتواند یک پیام متنی را به عنوان پیغام یک کاربر به سرورهای iMessage ارسال کند. با این سناریو هدف نهایی حتی متوجه نمی شود که چنین پیامی در گوشی او موجود است و نمی تواند این پیام را مشاهده کند. به این ترتیب یکی از روش های هک گوشی آیفون استفاده از این آسیب پذیری می باشد که شما هم می توانید در صورت تمایل از آن استفاده کنید. دقت داشته باشید که در این روش نیازی به باز کردن برنامه ای خاص توسط کاربر نیست و این پیام به صورت خودکار در گوشی او ذخیره می شود. حال اگر شما دانش برنامه نویسی و ویروس نویسی داشته باشید می توانید به راحتی به گوشی کاربر مد نظر خود دسترسی پیدا کنید. اگر علاقه مند هستید که دلیل این آسیب پذیری را بدانید باید گفت که به دلیل پیچیدگی بسیار زیاد و استفاده از کتابخانه های مختلف در iMessage این آسیب پذیری به وجود آمده است و تا زمانی که شرکت اپل به فکر راهکاری برای این موضوع نباشد این خطر همواره کاربران گوشی های آیفون را تهدید می کند.

استفاده از lion’s share برای هک گوشی آیفون

یکی دیگر از آسیب پذیری هایی که تیم Project Zero برای هک گوشی آیفون پیدا کرده است استفاده از lion’s share در این گوشی ها می باشد. این تیم ادعا می کند که در این روش نیازی به دسترسی فیزیکی به گوشی های آیفون نیست و می توان از راه دور نیز عملیات هک را انجام داد. به همین علت است که این تیم این روش را یکی از روش های کنترل گوشی آیفون از راه دور می داند و ادعا دارد که بسیاری از افراد امروزه از این روش برای هک کردن گوشی های آیفون استفاده می کنند. بنابراین اگر شما هم جز افرادی هستید که قصد هک گوشی اپل را دارید ولی دسترسی فیزیکی به این گوشی ندارید می توانید با بدست آوردن اطلاعات بیشتر درباره این آسیب پذیری اقدام به استفاده از آن کرده و گوشی مد نظر خود را هک کنید. نکته بسیار جالبی که درباره این روش وجود دارد این است که با استفاده از این روش هیچ آثاری از هک شدن گوشی برای کاربر نمایش داده نمی شود و به همین علت بسیاری آن را یک روش جذاب برای هک گوشی آیفون می دانند.

افزایش انگیزه هکرها بعد از آسیب پذیری واتس آپ

اگر در حوزه فناوری اطلاعات تجربه داشته باشید حتما خبر جاسوسی اپلیکیشن واتس اپ در سال های اخیر را شنیده اید که در گوشی های آیفون نیز مورد استفاده قرار می گرفت و در واقع می توان گفت که این اپلیکیشن از آسیب پذیری های موجود در سیستم عامل های اندروید و IOS استفاده می کرد. بعد از بروز چنین خبری بسیاری از هکرها انگیزه ای دوچندان پیدا کردند که بتوانند از آسیب پذیری های موجود در سیستم عامل IOS و گوشی های آیفون استفاده کنند. تا قبل از پخش این خبر هکرها نفوذ به این گوشی ها را در عمل غیرممکن و یا کاری بسیاری سخت می دانستند ولی بعد از این که مشخص شد اپلیکیشن واتس اپ از آسیب پذیری های موجود در این سیستم عامل استفاده می کرد بسیاری از آنها انگیزه دوچندانی پیدا کردند تا بتوانند اقدام به هک گوشی آیفون کنند.

کشف دومین آسیب پذیری موجود در iMessage برای هک گوشی آیفون

چند ماه بعد از آن که اولین آسیب پذیری موجود در iMessage در گوشی های آیفون کشف شد و بسیاری از هکرها از این آسیب پذیری ها استفاده کردند تا بتوانند اقدام به هک گوشی آیفون کنند دومین آسیب پذیری موجود در iMessage نیز توسط همان تیم کشف شد و باز هم این خبر تکاپوی هکرها برای هک کردن این گوشی ها را افزایش داد. شاید برای شما جالب باشد که بدانید دومین آسیب پذیری نیز به هکرها این اجازه را می دهد تا به صورت از راه دور گوشی های کاربران آیفون را هک کنند و برای دسترسی به گوشی کاربران نیازی به حضور فیزیکی گوشی نیست. جزئیات مربوط به این آسیب پذیری نیز دقیقا مانند آسیب پذیری اول است و به این شکل است که هکرها می توانند فایل های متنی را درون iMessage قرار دهند و به این شکل اقدام به هک این گوشی ها کنند. دقت داشته باشید که در این روش شما باید دانش برنامه نویسی کافی داشته باشید تا بتوانید اسکریپت های مناسبی را درون این فایل های متنی قرار دهید و به این طریق به گوشی کاربران آیفون دسترسی پیدا کنید.

ارائه پاداش به هکرها توسط اپل

یکی از اقدامات بسیار جالبی که توسط شرکت اپل انجام شد این بود که به هکرهایی که اقدام به پیدا کردن آسیب پذیری های موجود در این گوشی ها کنند، پاداش های میلیونی می داد. این موضوع باعث شد تا بسیاری از هکرها انگیزه بیشتری برای هک گوشی آیفون بدست بیاورند و بعد از آن شاهد این بودیم که بسیاری از هکرها تمرکز اصلی خود را بر روی پیدا کردن آسیب پذیری های گوشی های آیفون گذاشتند. شاید ارائه پاداش به هکرها برای شما کمی عجیب باشد ولی باید بدانید در صورتی که آسیب پذیری های پیدا شده در مسیر نادرستی مورد استفاده قرار می گرفتند می توانستند خسارت های میلیارد دلاری را به وجود بیاورند و به همین علت هم بود که شرکت اپل تصمیم گرفت تا با پرداخت هزینه ای کم از این خسارت های بسیار زیاد جلوگیری کند.

امنیت هیچگاه صد در صدی نیست

امنیت هیچگاه صد در صدی نخواهد بود و حتی اگر شما تمامی موارد امنیتی را نیز رعایت کنید باز هم احتمال وجود برخی از آسیب پذیری ها وجود خواهد داشت. بدون شک امروزه هیچ متخصص امنیت در دنیا وجود ندارد که با امنیت بالای شرکت اپل مخالف باشد ولی با این حال مسئولان خود این شرکت نیز می دانند که با دقت کردن نسبت به تمامی مسائل باز هم این احتمال وجود دارد که روزی شخصی بتواند آسیب پذیری های جدیدی را در سیستم های آنها پیدا کند. با این حال افرادی که قصد دارند امنیت گوشی خود را بالا ببرند باید به تمامی نکاتی که ما در این مطلب بیان کردیم دقت داشته باشند و همینطور افرادی که قصد دارند اقدام به هک گوشی آیفون کنند نیز باید بدانند که این مسیر یک مسیر بسیار سخت می باشد و در صورتی که کاربران این گوشی ها به نکات امنیتی دقت کافی داشته باشند برای هک آنها احتمالا با مشکلات زیادی روبرو خواهید شد. با وجود تمامی مشکلات باز هم هکرها باید بدانند که می توانند با بدست آوردن تخصص بیشتر در این حوزه شانس خود برای پیدا کردن آسیب پذیری های جدید و یا هک کردن گوشی آیفون را افزایش دهند بنابراین در این مسیر نباید ناامید شد.

صحبت پایانی

ما در این مطلب سعی کردیم اطلاعات کاملی درباره هک گوشی آیفون در اختیار شما قرار دهیم و شما را بیشتر با روش های مختلفی که برای این کار وجود دارند آشنا کنیم. مطالعه این مطلب هم برای هکرها و هم افراد و کاربرانی که گوشی آیفون دارند و قصد دارند که امنیت گوشی خود را ارتقا دهند می تواند مفید باشد. در صورتی که شما هم روش های دیگری برای هک گوشی آیفون می دانید که به نظر شما می توانست در این مطلب قرار بگیرد، می توانید در بخش نظرات این روش ها را با ما به اشتراک بگذارید. در پایان تشکر می کنیم از شما که ما را در این مطلب همراهی کردید و امیدواریم مطالعه این مطلب برای شما مفید بوده باشد.

برنامه SPY24 :

که اولین مورد از قوانین سایت و مهمترین آن مقابله با هک میباشد و هر گونه سو استفاده و استفاده نادرست از آموزش ها و برنامه های وبسایت SPY24 بر عهده کاربر می باشد.

سامانه مراقبت از خانواده (SPY24) نام یک نرم افزار موبایل با نصب و فعالسازی بسیار ساده می باشد که به والدین امکان کنترل و مدیریت فعالیت فرزندان در شبکه های مجازی موبایلی را می دهد.

در زیر می توانید برخی از امکانات برنامه SPY24 را مشاهده نمایید:

- نظارت بر تماس ها و پیامک ها به همراه تاریخ و زمان

- گزارش پیام های تلگرام ، اینستاگرام ، واتس اپ و…

- موقعیت لحظه مستمر و مسیر های پیموده شده

- وب سایت های بازدید شده و برنامه های اجرا شده

- با قابلیت پنهان سازی ۱۰۰ درصد برنامه و مدیرت راه دور

- امکان مسدود سازی وب سایت ها، برنامه ها و مخاطبین از راه دور

در ماه اوت گذشته گوگل هشدار داد كه ممكن است بیش از 1 میلیارد کاربر اپل آیفون های خود را در طی دو سال هك كرده باشند 1 .

فقط با مراجعه به یک وب سایت خاص ، دسترسی هکرها به همه چیز در آیفون قربانی امکان پذیر بود.

و هک آیفون هنوز در حال افزایش است …

تقاضا برای ابزارهای شناسایی نرم افزارهای جاسوسی برای دستگاه های iOS در Q2 سال 2020 به 46٪ افزایش یافته است. حتی آزمایشگاه Certo Threat خود ما نیز شاهد افزایش چشمگیری در استفاده از برنامه های جاسوسی هستیم – نوعی که معمولاً برای سرقت مقادیر زیادی از داده های حساس از آیفون شخص استفاده می شود. .

و فقط تکنسین های خبره کامپیوتر نیستند که می توانند آیفون شما را هک کنند. امروزه ، تقریباً هرکسی می تواند این کار را انجام دهد. همه آنها به دسترسی به نرم افزار ارزان قیمت و توانایی پیروی از چند دستورالعمل ساده نیاز دارند …

آیا شخصی هر کاری را که از طریق آیفون انجام می دهید مشاهده می کند؟

وقتی کسی آیفون شما را با جاسوس افزار هک می کند ، به طور بالقوه به همه خصوصی ترین اطلاعات شما دسترسی پیدا می کند.

این شامل ایمیل ها ، پیام های متنی و گپ ، تاریخچه مرور ، عکس ها ، داده های حساب آنلاین (گذرواژه ها و نام های کاربری و غیره) و موقعیت مکانی GPS است. علاوه بر این ، بیشتر نرم افزارهای جاسوسی iOS حتی می توانند در تماس های تلفنی شما گوش فرا دهند.

اساساً ، هکرها می توانند به هر چیزی که از طریق آیفون شما ذخیره یا منتقل شده دسترسی داشته باشند.

چقدر برای هکرها آسان است؟

باز هم برخلاف آنچه بیشتر مردم فکر می کنند – هر کسی اگر ابزار مناسب داشته باشد می تواند هکر باشد.

خبر بد این است که نرم افزارهای جاسوسی مورد نیاز برای هک آیفون را می توانید بسیار ارزان خریداری کنید – از 30 دلار در هر ماه.

هک کردن فقط به کسانی که دانش کامپیوتر تخصصی دارند اختصاص ندارد. این روزها هرکسی که بتواند از آیفون استفاده کند قادر است در عرض چند دقیقه جاسوس افزار سرقت داده را نصب کند.

چه کسی می تواند نرم افزارهای جاسوسی را بر روی آیفون شما نصب کند؟

یک هکر می تواند هر کسی در اطراف شما باشد ، از یک همسر حسود ، یک کارفرمای فضول یا حتی یک غریبه کاملاً کامل در قالب یک هکر حرفه ای ، استالکر یا کلاهبردار. تشخیص آن واقعاً غیرممکن است – خصوصاً که نرم افزارهای جاسوسی به راحتی در دسترس هستند و استفاده از آنها آسان است.

برای اکثر افراد ، در مقایسه با یک غریبه کاملاً احتمال هک شدن توسط شخصی که می شناسید بسیار زیاد است.

با این حال ، لازم به ذکر است که اگر می توانید “هدف با ارزش بالا” قلمداد شوید ، زیرا شغل مهمی یا مشابه آن را دارید ، در معرض خطر بیشتری از سوی یک هکر حرفه ای هستید ، که ممکن است شما را بر اساس اعتبار شما هدف قرار دهد.

چرا کسی آیفون شما را هک می کند؟

دلایل زیادی وجود دارد که ممکن است شخصی تصمیم بگیرد شما را هک کند. دلایل اصلی یا سود مالی است یا جمع آوری اطلاعات مربوط به جنبه ای از زندگی شخصی شما.

در اینجا چند نمونه از این که چرا کسی نرم افزارهای جاسوسی را بر روی آیفون شما نصب می کند و چگونه می تواند از داده های خصوصی شما سو abuse استفاده کند وجود دارد:

1. پیاده روی سایبری . Cyberstalking رایج ترین کاربرد جاسوسی آیفون است که به دلایل مختلف برای نگه داشتن برگه ها مورد استفاده قرار می گیرد – در درجه اول توسط شخصی که شما را شخصاً می شناسد. برخی از نمونه های نوع گفتگوی سایبری که به طور منظم مشاهده می کنیم عبارتند از:

- دسترسی به پیام های خصوصی برای استفاده در طلاق

- نظارت بر موقعیت GPS توسط همسر حسود

- نظارت کامل بر دستگاه های غیر مجاز توسط کارفرمایان

2. سرقت هویت . هنگامی که آنها به اطلاعات شخصی شما دسترسی پیدا کنند ، یک هکر می تواند هویت شما را کاملاً بدزدد. آنها ممکن است از اطلاعات شما برای افتتاح حساب های بانکی جدید ، گرفتن وام یا موارد بدتر استفاده کنند. این توانایی این را دارد که زندگی شما را به طور کامل نابود کند و شما را در یک کوه بدهی رها کند که ایجاد نکرده اید – یا حداقل باعث ایجاد فشار عظیم و اتلاف وقت زیادی می شود.

3. سرقت پول . اگر یک هکر موفق به سرقت اطلاعات مربوط به امور مالی شما شود ، معمول است که آنها با استفاده از اطلاعات شما به صورت آنلاین اقلام را خریداری کنند ، از مخاطبین شما پول بخواهند یا به راحتی از حساب های بانکی شما پول بگیرند.

4. فروش داده های خود . بسیاری از هکرها با جمع آوری داده ها از تعداد زیادی از قربانیان و صرفاً فروش اطلاعات به دیگران که هرچه بخواهند از این داده ها استفاده می کنند ، به سرعت درآمد کسب می کنند. بسته های کامل شناسنامه می توانند هر یک تا 100 دلار به فروش برسند ، با توجه به اینکه هکرها معمولاً این داده ها را به صورت دسته های بزرگ به فروش می رسانند. اگر این اتفاق برای شما بیفتد ، ممکن است هکرهای پیچیده دیگری در آینده شما را هدف قرار دهند.

5. سیاه نمایی . هکرها می توانند از داده هایی که به سرقت برده اند برای سیاه نمایی شما استفاده کنند. این معمولاً چیزی در امتداد زیر است:

“[x] دلار به من پرداخت کنید در غیر این صورت این تصاویر و فیلم ها را برای همه مخاطبین شما ارسال می کنم.”

اپل محافظت از خود را دشوارتر می کند …

شاید بدترین چیز در مورد نرم افزارهای جاسوسی آیفون این باشد که اپل می تواند کارهای بیشتری برای محافظت از مشتریان خود انجام دهد.

بر خلاف اندروید ، اپل به شرکت های امنیتی اجازه نمی دهد برنامه هایی را در فروشگاه App رسمی خود ارائه دهند که بتواند آیفون شما را برای جاسوسی یا نشانه های هک اسکن کند.

این بدان معنی است که شما به عنوان یک کاربر اپل هیچ راهی آسان برای دانستن اینکه آیا هک شده اید نداشته اید ، مگر اینکه دقیقاً بدانید که به دنبال چه چیزی بگردید.

تنها گزینه دیگر شما این بود که تلفن شما توسط یک شرکت پزشکی قانونی دیجیتال تجزیه و تحلیل شود ، که ممکن است هفته ها طول بکشد و صدها یا حتی هزاران هزینه داشته باشد.

تاکنون ، این…

چگونه می توان جاسوس افزار آیفون را تشخیص داد

اکنون ، چند شاخص وجود دارد که می تواند آیفون شما را به خطر بیندازد مانند: آیا باتری شما سریعتر از حد نرمال تمام می شود؟ آیا تلفن شما داغتر از حد معمول است؟

اما همانطور که احتمالاً قبلاً هم گفته اید ، این علائم دور از ذهن نیستند ، به خصوص از آنجا که باتری ها با افزایش سن تخریب می شوند و دستگاه ها ممکن است در ماه های تابستان داغتر شوند ،

با جاسوسی در حال حاضر کار بهتر بهتر در جلوگیری از شناسایی ، انجام آن تقریبا غیرممکن است. شما به سادگی نمی توانید به این علائم بصری اعتماد کنید.

به همین دلیل SPY24 را ایجاد کردیم.

علی رغم اینکه اپل به برنامه های اسکن نرم افزارهای جاسوسی در فروشگاه App خود اجازه نمی دهد ، در Certo ، ما یک راه حل ابتکاری برای مشکل فزاینده نرم افزارهای جاسوسی توسعه داده ایم …

SPY24 برنامه ای برای رایانه شماست که می توانید با استفاده از آن آیفون خود را اسکن کرده و تشخیص دهید شخصی جاسوس افزار نصب کرده است. در اینجا دلیل آن برای ایمن نگه داشتن آیفون مناسب است:

- به راحتی بر روی رایانه شخصی خود نصب می شوید – فقط آیفون خود را متصل کرده و دستورالعمل های آسان روی صفحه را دنبال کنید.

- فقط چند کلیک و 2 دقیقه طول می کشد تا دستگاه خود را اسکن کنید.

- هیچ چیزی روی آیفون شما نصب نشده است ، بنابراین یک هکر نمی داند که شما با Certo اسکن کرده اید.

-

فیلم زیر را مشاهده کنید تا ببینید چطور SPY24 می تواند iPhone یا iPad شما را در کمتر از 2 دقیقه برای جاسوسی نرم افزار اسکن کند.

انواع نرم افزارهای جاسوسی آیفون

1. برنامه های جاسوسی پنهان

برنامه های جاسوسی پنهان متداول ترین نوع جاسوسی آیفون هستند. این هزینه ها را می توان به راحتی با پرداخت 30 دلار خریداری کرد.

آنها توانایی پنهان شدن در آیفون شما را دارند و به تعداد زیادی از اطلاعات شخصی شما از جمله پیام های فوری ، ایمیل ها ، موقعیت مکانی در زمان واقعی ، عکس ها و سایر موارد دسترسی پیدا می کنند.

این نوع جاسوس افزار برای نصب نیاز به دسترسی فیزیکی هکر به دستگاه قربانی برای چند دقیقه دارد. پس از نصب ، هکر می تواند از راه دور کلیه فعالیت های دستگاه آلوده را کنترل کرده و حتی در برخی موارد میکروفون و دوربین ها را روشن کرده و از راه دور تماشا کند.

2. حمله پشتیبان iCloud

یک روش جایگزین در دسترس هکرهایی که می خواهند داده های آیفون را بدزدند ، iCloud Backup Attack است. این زمانی است که یک هکر ، برخلاف اینکه به دنبال دستگاه فیزیکی شما برود ، پشتیبان گیری از دستگاه شما را که در حساب iCloud شما ذخیره شده است ، هدف قرار می دهد.

این خطرناک است زیرا اگر یک هکر به نسخه پشتیبان شما دسترسی پیدا کند ، آنها می توانند تمام داده هایی را که از آنها پشتیبان تهیه کرده اید بارگیری کنند یا حتی کل آیفون شما را شبیه سازی کنند.

این نوع حمله نیازی به دسترسی به دستگاه ندارد ، اما لازم است هکر مشخصات ورود به سیستم Apple ID قربانی را داشته باشد. و از آنجا که 100٪ از طریق اینترنت انجام می شود ، تشخیص آن تقریباً غیرممکن است.

خوشبختانه محافظت از آن با فعال کردن احراز هویت دو عاملی با Apple ID کاملاً آسان است.

3. سرکش برنامه های سازمانی

این نوع هک متکی به دور زدن تدابیر شدید امنیتی App Store با نصب برنامه ها به روشی متفاوت است. این از روشی استفاده می کند که معمولاً مختص توسعه دهندگان برنامه ها و شرکت های بزرگتر است که به برنامه های “سفارشی” خود نیاز دارند.

این روش به هکرها اجازه می دهد برنامه هایی را که توسط اپل تأیید نشده اند ، روی SPY24 نصب کنند ، روی تلفن شما نصب کنند.

برنامه های سازمانی سرکش کاملاً نامرئی نیستند ، اما هکرها اغلب به این برنامه ها نامی بی صدا می دهند یا آنها را در یک پوشه برنامه های مخفی پنهان می کنند تا مورد توجه قرار نگیرند.

همچنین به اندازه یک برنامه جاسوسی مخفی قدرتمند و مزاحم نیست ، اما با طیف وسیعی از دستگاه ها سازگار است.

4. سو Mis استفاده از برنامه های قانونی

از برنامه های از پیش نصب شده مانند “یافتن من” و “Google Maps” می توان برای به اشتراک گذاشتن مکان قربانی با یک هکر سو استفاده کرد. این نیاز دارد که هکر برای مدت کوتاهی به دستگاه قربانی دسترسی پیدا کند.

همچنین یک هکر می تواند برای ورود به سیستم ، مرورگر وب دستگاه را به منظور جمع آوری تاریخچه مرورگر و جزئیات ورود به سیستم آنلاین حساب ، وارد حساب کاربری خود کند.

از آنجا که هیچ برنامه یا کد مخربی نصب نشده است ، بسیار آسان است که این نوع حمله برای ماهها یا حتی سالها مورد توجه قرار نگیرد ، در این زمان ، هکر اطلاعات زیادی کسب کرده است.

5. بهره های ZeroDay

بهره برداری از ZeroDay تا حدودی نادر است ، اما می تواند برای کسانی که تحت تأثیر قرار گرفته اند ویرانگر باشد.

آنها Zero-day نامیده می شوند زیرا این سوits استفاده ها هنوز توسط محققان امنیتی کشف نشده اند و به همین ترتیب هنوز هیچ تعمیراتی برای برنامه ها / دستگاه هایی که تحت تأثیر قرار گرفته اند منتشر نشده است.

سو explo استفاده های Zero-Day معمولاً وقتی هکرها به ضعف سیستم عامل ها یا برنامه های شخص ثالث پی می برند ، ایجاد می شوند.

هنگامی که این ضعف آشکار شد ، بلافاصله مورد سو استفاده قرار می گیرد ، و توسعه دهندگان در تلاشند تا مشکل را هر چه سریعتر برطرف کنند تا خطر اطلاعات کاربر خود را به حداقل برسانند.

اگر Zero-day در یک برنامه یا دستگاه محبوب پیدا شود ، این می تواند میلیون ها کاربر را تحت تأثیر قرار دهد. در برخی موارد ، سو explo استفاده های پیشرفته تر حتی می توانند دستگاهی را با جاسوس افزار آلوده کنند بدون اینکه نیازی باشد که هکر دستگاه قربانی را لمس کند.

بهترین روش ها برای محافظت از آیفون در برابر نرم افزارهای جاسوسی:

- به طور منظم دستگاه خود را از نظر جاسوسی و سایر تهدیدات امنیتی با ابزار مناسب اسکن کنید. SPY24 فقط با چند کلیک ساده می تواند دستگاه شما را از نظر هک شدن اسکن کند.

- آیفون خود را به آخرین نسخه iOS به روز کنید. این اطمینان می دهد که دستگاه شما در برابر اشکالات جدید و آسیب پذیری های کشف شده محافظت می کند.

- مشابه موارد بالا ، همچنین اطمینان حاصل کنید که برنامه های خود را به روز نگه دارید.

- از رمز عبور قوی استفاده کنید. فقط از 4 عدد استفاده نکنید و از روز تولد خود استفاده نکنید.

- فقط برنامه ها را از فروشگاه App رسمی نصب کنید. برنامه های نصب شده از فروشگاه های برنامه شخص ثالث اغلب می توانند شامل بدافزار باشند.

- با Apple ID خود از احراز هویت دو عاملی استفاده کنید. این حساب اغلب حاوی اطلاعات پشتیبان گیری شده از آیفون شما است ، بنابراین محافظت از این مورد نیز مهم است.

- روی پیوندهای موجود در ایمیل یا متن مخاطبینی که نمی شناسید کلیک نکنید. همچنین در هنگام مرور اینترنت مراقب پیوندهایی باشید که روی آنها کلیک می کنید.