آموزش هک و امنیت شبکه | تست نفوذ

بررسی امنیت شبکه , بررسی تست نفوذ و آموزش هک و روش های جلوگیری از هک شدن همانطور که می دانید سالهاست کامپیوتر پا به زندگی انسان گذاشته است و روز به روز این تکنولوژی در حال گسترش می باشد. تمامی ما در طول روز به وسیله رایانه های شخصی و یا موبایل و تبلت اطلاعات خصوصی و مهمی را از طریق شبکه اینترنت برای یک دیگر ارسال می کنیم. در این میان افراد سودجو فراوانی وجود دارند که سعی می کنند به وسیله شناسایی های حفره های امنیتی و یا با استفاده از نرم افزار های هک به اطلاعات خصوصی شما دست پیدا کنند و از این طریق برای خود سود های کلانی بدست می آورند. به همین دلیل ما تصمیم گرفتیم تا درباره امنیت شبکه و مسائل مربوط به آموزش هک و امنیت و از آن مهمتر روش های جلوگیری از هک شدن را به شما عزیزان آموزش دهیم. در ادامه تمامی این مسائل برای شما عزیزان گرد آوری شده است.

امنیت شبکه به چه معناست؟

در حال حاظر در دنیای مجازی تعداد شبکه های کوچیک و بزرگ زیادی وجود دارد که به عنوان مثال این شبکه های میتواند شبکه های ارتباطی داخلی یک شرکت باشد و یا شبکه های وای فای و غیره باشند. مسئله اصلی در شبکه ها امنیت آنهاست تا هکر ها نتوانند وارد شبکه ما شوند و اطلاعات ما را سرقت نمایند. لازم به ذکر است هدف اصلی شبکه ها برای دسترسی از راه دور کاربران به اطلاعات است. و در صورتی که شما شبکه داده ای در کامپیوتر خود نداشته باشید همواره برای کار کردن با آن باید به صورت فیزیکی در محل کار خود حاظر شوید و در واقع دور کاری از طریق شبکه اینترنت به همین دلیل بسیار خوب است. اما همواره ممکن است در شبکه شما حفره های امنیتی وجود داشته باشد و هکر ها این حفره ها را شناسایی کنند و در نهایت شما را هک کنند. پس متخصصان در حوضه امنیت شبکه وظیفه دارند تا حد امکان این حفره های امنیتی را مسدود کنند.

معرفی انواع حملات امنیت شبکه

هکر ها به صورت عام از 2 روش برای حمله به شبکه ها استفاده می کنند که در قسمت زیر این 2 مورد نام برده شده است و توضیحات تکمیلی آن برای هر مورد بیان شده است.

- Recourse Attack یا حملات منابع

این نوع ترفند در گذشته بسیار محبوب بود و بسیاری از هکر ها از این روش استفاده میکردند تا بتوانند یک شبکه را مختل کنند. روش کار اینگونه حمله ها به این صورت است که هکر با استفاده از یک ربات, تروجان, کد های جاوا اسکریپت و یا از روش های مشابه سعی میکند حجم بسیار بالایی درخواست را به سمت شبکه ارسال کند در این شرایط شبکه از حد معمول خود درخواست های بیشتری را دریافت میکند و به همین دلیل اختلال در آن ایجاد خواهد شد. البته به مرور زمان با افزایش تکنولوژی اینگونه حمله ها برای مختل کردن یک شبکه دیگر کارساز نبود و از سوی دیگر اینگونه حملات برای هکر سود چندانی نداشت و به عبارتی وی نمیتوانست از این راه اطلاعات با ارزش را سرقت نماید.

- Logic Attacks یا حملات منطقی

این روش هک از روش قبلی کمی تخصصی تر است و هکر باید دانش بیشتری درباره شبکه و برنامه نویسی داشته باشد. هکر با استفاده از نرم افزار هایی در ابتدا کلیات شبکه هدف را ارزیابی میکند و در ادامه سعی میکند تا ضعف های سیستم را شناسایی کند. لازم به ذکر است این نقاط ضعف ممکن است به دلیل باگ های نرم افزاری و یا خطا های امنیتی و موارد مشابه باشد, در نهایت او با استفاده از ضعف امنیتی سیستم را هک خواهد کرد و به این صورت به اطلاعات مورد نیاز خود دست پیدا خواهد کرد.

عدم رعایت امنیت شبکه چه عواقبی به همراه دارد؟

مهمترین هدف از ایجاد امنیت در شبکه حفظ اطلاعات و حریم خصوصی شخصی و یا شرکت می باشد. در صورتی که شما این امنیت را در شبکه خود نتوانید مهیا کنند ممکن است در نهایت مشکلات متعددی برای شما ایجاد شود که تعدادی از این مشکلات را به عنوان نموده در قسمت زیر برای شما لیست نموده ایم.

- فاش شدن عکس های فیلم های خصوصی: در بسیاری از موارد ما بر روی کامپیوتر و یا موبایل خود دارای عکس ها و فیلم های خصوصی هستیم که در صورتی که این عکس ها در جایی منتشر شوند برای ما بسیار بد خواهد شد. هکر با استفاده از این عکس ها سعی میکند از شما باج دریافت کند و مثلا او از شما میخواهد تا به او پول بدید تا این عکس ها را در فضای مجازی منتشر نکند.

- منتشر شدن رمز های صفحات مجازی: نمونه دیگر و شایع در حال حاظر بدست آوردن رمز های عبور صفحه های اینستاگرام و تلگرام و غیره است که بعضی از این صفحه های چندین میلیون ارز مالی دارند و هکر به این روش صفحه شما را میتواند هک کند.

- ضرر های مالی: همانطور که میدانید تا چند وقت پیش هکر ها بسیار ساده حساب های بانکی را با استفاده از شماره کارت و رمز عبور خالی میکردند, به عبارت دیگر ممکن است شما با عدم رعایت پروتوکل های امنیتی ضرر های مالی شدیدی بکنید.

- حذف اطلاعات مهم کار دیگریست که ممکن است هکر ها برای اختلال در سیستم انجام دهند و یا اطلاعات مهم را ویرایش کنند و در واقع اطلاعات را مخدوش کنند.

پس همانطور که دیدید هیچ چیز همانند امنیت شبکه مهم نیست و شما باید تمام سعی خود را بکنید تا این امنیت را وارد محیط کار و زندگی شخصی خود کنید تا از این طریق از خطرات احتمالی تا حد ممکن دور باشید.

چگونه امنیت شبکه خود را افزایش دهیم

برای آنکه بتوانید امنیت شبکه خود را افزایش دهید باید در چندین مرحله این کار را به پیش ببرید این مراحل در قسمت زیر با توضیح مختصری برای شما عزیزان درج گردیده است.

- افزایش امنیت با استفاده از پروتوکل های اولیه : سعی کنید تمامی سیستم با استفاده از احراز هویت و به صورت محافظت شده به کار خود ادامه دهد.

- نصب نرم افزار های امنیتی: یکی از ساده ترین کار ها استفاده از نرم افزار های امنیتی بر روی سیستم های کامپیوتر و موبایل خود می باشد و همواره این نرم افزار ها را سعی کنید به روزرسانی کنید.

- نظارت بر شبکه: به صورت دائمی تمامی فعالیت های شبکه را زیر نظر بگیرد و لاگ های سیستم را بخوانید و در صورتی که چیز مشکوکی دیدید حتما مورد مشکوک را بررسی و آن را رفع نمایید.

- تست نفوذ: در صورتی که خود شما در زمینه تست نفوذ سر رشته ای ندارید میتوانید از یک کارشناس تست نفوذ استفاده کنید تا امنیت شبکه شما را بررسی نماید و در نهایت با پیدا کردن حرفه ها در شبکه شما این حفره ها باید مسدود سازی شوند.

- تمامی موارد بالا به صورت دوره ای از نو انجام گیرند.

- هک و امنیت شبکه

امنیت فیزیکی را هرگز فراموش نکنید

بسیاری از شرکت های متوسط تمام فکر و ذهن خود را بر روی حفاظت از اطلاعات خود در دنیای مجازی می کنند و از یاد خود میبرند که امنیت فیزیکی هم مسئله مهمی ست و باید همواره از نظر فیزیکی نیز امنیت را افزایش دهند.

در سراسر دنیا روش های گوناگونی برای حفاظت از اطلاعات از نظر فیزیکی استفاده میشود که میتوانید از اینگونه موارد یادبگیرید و حفاظت فیزیکی را به این صورت بر روی سیستم خود عملیاتی کنید در قسمت زیر تعدادی از این راه حل را برای شما بیان کرده ایم.

اولین راه حل: در صورتی که سایتی دارید که نباید فایل های آن سرقت شود و میتوانید فایل های مهم را از روی سایت و سرور خود بردارید و در یک هارد اکسترنال انتقال دهید. این روش در وب سایتی مثل سایت ارز دیجیتال انجام میگیرد. در واقع این سایت برای حفاظت از عکس کارت ملی و موارد مشابه سعی میکند اینگونه حداکثر امنیت را در اینترنت و در حالت فیزیکی داشته باشد.

راه حل دوم: در صورتی که اطاعات شما بسیار ارزشمند هستند, حتما به صورت بازه های زمانی منظم از اطلاعات خود بک آپ گیری کنید و در محیط فیزیکی دیگر به عنوان مثال در شهر دیگری یا جای دیگری که امن است این اطلاعات را حفظ نمایید تا در صورتی که مورد سرقت قرار گرفتید اصل اطلاعات شما ربوده نشود.

راه حل سوم: انتخاب رمز عبور سخت می باشد, بسیاری از افراد رمز عبور کامپیوتر و یا سرور و حتی موبایل خود را بسیار ساده قرار میدهند و یا تعداد رمز عبور را 6 رقمی میگیرند که این یک اشتباه در دنیای امنیت می باشد, در صورتی که شما مورد سرقت قرار بگیرید هکر میتواند با استفاده از نرم افزار های پیشرفته و با کمی زمان رمز های ساده و کوتاه را هک نماید. پس سعی کنید که از روز های عبور سخت و استفاده کنید و این رمز عبور را تنها به افرادی که به آنها اطمینان دارید بدید.

راه حل چهارم: متفاوت بودن سرور بک آپ گیری و سرور اصلی به یاد داشته باشید برای اطمینان از حفاظت اطلاعت خود باید محل قرار گیری این دو سرور را از همدیگر متفاوت در نظر بگیرید. به عنوان مثال اگر هر دو سرور در یک مکان باشند و آتش سوزی یا سرقتی رخ دهد هم سرور اصلی را از دست خواهید داد و هم سرور بک آپ خود را, در نتیجه همه چیز خود را خواهید باخت.

امیدواریم که راه حل هایی که در قسمت بالا به شما آموزش داریم برای شما مفید بوده باشد.

تست نفوذ چیست؟ هک و امنیت شبکه:

تا اینجای کار درباره امنیت شبکه و حساس بودن اطلاعات خود و یا شکت صحبت کردیم و سعی کردیم موارد کلی برای امنیت خود را به شما آموزش دادیم (در ادامه مقاله به صورت دقیقتری این موارد آموزشی را به شما آموزش میدهیم) حال تصمیم داریم درباره تست نفوذ برای شما بگوییم.

اولین بار در سال 1903 تست نفوذ به وسیله نویل ماسکلین انجام گرفت, وی با انجام حمله ای از پیش تعیین شده و در شرایط مشخص سعی کرد تا به سیستم ارتباطی بیسیم حمله کرد و در این حمله وی به هیچ کسی آسیبی نرساند. در حال حاظر تست نفوذ به این معناست که یک هکر یا یک متخصص در زمینه هک و امنیت با توجه به اطلاع قبلی به یک شرکت, یک شبکه, یک کامپیوتر, یک وبسایت و غیره حمله میکند تا از این طریق بتوانند میزان نفوذ پذیری به این سیستم را بسنجد. ممکن است در انجام عملیات تست نفوذ تعدادی حفره پیدا شود و یا هیچ حفره ای در سیستم یافت نشود.

برای مثال این کار همانند آن است که از فردی بخواهند تا به یک صندوق پر از پول دست برد بزند و فرد تمام سعی خود را میکند تا این کار را انجام دهد و در صورتی که موفق بشود صاحب صندوق ورژن جدیدی از این صندوق را تولید خواهد کرد تا امنیت را افزایش دهد. در واقع از این طریق در واقعیت از سرقت شدن مال خود جلوگیری میکند.

در حال حاظر در جامعه افراد و یا شرکت های بسیار زیادی هستند که کار تست نفوذ را به صورت حرفه ای انجام میدهند و در صورت علاقه میتوانید با پرداخت هزینه شرکت و یا وب سایت خود را تست نمایید.

دسته بندی تست نفوذ

در کل در دنیا 5 دسته بندی عمومی برای تست نفوذ وجود دارد که این موارد عبارتند از:

- تست نفوذ جعبه سفید – White Box Penetration test

- تست نفوذ جعبه سیاه – Black Box Penetration test

- تست نفوذ پنهانی – Covert Penetration test

- تست نفوذ خارجی – External Penetration test

- تست نفوذ داخلی – Internal Penetration test

- هک و امنیت شبکه

بررسی روش تست نفوذ جعبه سفید – White Box Penetration test

اولین روشی که به شما معرفی می کنیم یکی از روش های مرسوم در تست نفوذ است. در این روش تست نفوذ به وسیله خود عوامل داخلی سیستم انجام خواهد گرفت و یا سیستم به فرد نفوذ کننده معرفی میگردد. در واقع متخصص تست نفوذ درباره سیستم اطلاعات دریافت کرده است و سیستم را تا حدی میشناسد و با توجه به این اطلاعات اقدام به هک کردن میکند.

بررسی تست نفوذ جعبه سیاه – Black Box Penetration test

این روش دقیقا نقطه مقابل روش قبل است و فرد تست کننه هیچ اطلاعاتی از سیستم ندارد ودر واقع به همین دلیل این روش تست نفوذ را با چشمان بسته و یا Blind نیز نام گذاری کرده اند. این روش سختر از روش اول است و متخصص تست نفوذ باید در کار خود حرفه ای تر باشد تا بتواند حفره های امنیتی را در سیستم پیدا کند.

بررسی تست نفوذ پنهانی – Covert Penetration test

در این روش هیچ فردی از انجام عملیات تست اطلاعای ندارد (برعکس موارد قبلی) به عبارتی تست باید به صورتی انجام گیرد که بعد از انجام عملیات فرد دیگری از این اتفاق مطلع نشود چون ممکن است بدون اجازه شرکت این کار انجام گیرد و در صورت مطلع شدن, ممکن است مسائل قانونی برای هکر اتفاق افتد.

بررسی تست نفوذ خارجی – External Penetration test

در شرایطی که متخصص تست نفوذ قسمت کند تا به سیستم های دیگر که خارج از شرکت میباشند را گویند به عنوان مثال تست نفوذ به وبسایت و یا سرور های شبکه داده به صورتی که خود متخصص حتی اجازه ورود به آن شرکت را ندارد.

بررسی تست نفوذ داخلی – Internal Penetration test

این روش دقیقا در مقابل روش قبل است و در واقع تست نفوذ از داخل خود شرکت و بر اساس شبکه ی داخلی شرکت صورت خواهد گرفت . به عنوان مثال در صورتی که یک فرد به شرکت شما مراجعه کند و پشت سیستم شما بشیند و از طریق آن بخواهد به سیستم های دیگر نفوذ کند و غیره.

هدف از تست نفوذ چیست؟ هک و امنیت شبکه

همانطور که در قسمت قبل نیز ذکر کردن تست نفوذ به وسیله افراد متخصص انجام میگیرد و برای انجام آن باید به او و یا شرکت مربوطه هزینه ای را تقدیم نمایید. پس باید بدانید که اهداف شما از تست نفوذ چیست و در نهایت با انجام کار تست نفوذ به چه چیزی دست پیدا خواهید کرد در قسمت زیر چند هدف مهم که اکثر شرکتها به دنبال آن هستند را برای شما لیست کرده ایم:

- کسب اطمینان از پیکربندی های استاندارد و امنیت سیستم برای جلوگیری از ورود و حمله هکر ها به سیستم.

- تست سیستم ها و نرم افزار ها و کسب اطمینان از کارکردن تمامی آنها به صورت صحیح

- پیدا کردن تمامی و یا بخشی از حفره های امنیتی و پس از آن رفع این حفره های امنیتی به وسیله تیم برنامه نویس شرکت

- بالابردن امنیت در تمامی جهات و لایه لایه ای کردن امنیت و در نتیجه در صورت نفوذ مهاجمان حداقل هزینه برای ترمیم خرج خواهد شد.

معرفی گام های مربوط به تست نفوذ

هر شرکت و یا هر فردی که در تست نفوذ تخصص دارد سعی میکند به روش کار خود تست نفوذ را انجام دهد ولی به صورت عامل موارد اولیه در تست نفوذ اول بررسی میشوند و به مرور این موارد به صورت حرفه ای تر پیگیری میشوند در قسمت زیر مرحبه های یک تست نفوذ حرفه ای را که به وسیله یک تیم انجام میگیرد را برای شما لیست نموده ایم.

- بررسی شبكه

در اولین مرحله متخصصین سعی می کنند تا با استفاده از نرم افزار ها و روش هایی که میدانند کار شبکه و سرویس های شبکه را هاست و موارد مشابه را بررسی می کنند و در نهایت سیاست های امنیتی موجود با توجه به شبکه را میسنجند و در صورتی که در هر جای شبکه سیاست امنیتی رعایت نشده بود آن را برطرف خواهند کرد.

- بررسی آسيبپذيريها

در گام دوم کارشناسان سعی می کنند تا بر روی سرویس های فعال در سیستم نقاط و حفره های امنیتی را بررسی کنند و این موارد را به در فایلی به صورت منظم جمع آوری خواهند کرد. در نهایت زمانی که تست و بررسی آنها به اتمام رسید یک فایل با تمامی نقاط ضعف به کارفرما ارائه خواهند داد.

- آزمون رمز های عبور

همانطور که میدانید یکی از رایج ترین راه ها برای هک کردن یک سیستم و یا یک موبایل و کامپیوتر داشتن رمز عبور و ورود به سیستم می باشد. تیم تست نفوذ سعی میکند با استفاده از نرم افزار هک(در ادامه تعدادی از این موارد به شما معرفی خواهد شد) سعی میکند تا رمز های عبور را بشکند, مثلا در سایت هایی که ضد ربات در آنها وجود ندارد این کار به سادگی انجام پذیر است. و در نهایت در این باره نیز گزارشی را به کارفرما ارائه خواهد داد.

- آزمون بد افزار های

در این مرحله فرد سعی میکند تا با استفاده از بد افزار ها به سیستم (سایت, کامپیوتر و غیره ) حمله کند و در نهایت گزارشی از نتیجه حملات بدست خواهد آورد که سیستم در برابر بد افزار هایی ضعف دارد و این گزارش نیز به کارفرما ارائه خواهد شد.

آموزش هک و مراحل اولیه برای آموزش هک

بسیاری از نوجوانان و جوانان فکر می کنند که با مطالعه چند مقاله و استفاده از چند نرم افزار میتوانند هکر شوند و از این طریق میتوانند پول خوبی به جیب بزنند. اما توجه شما را به این نکته جلب میکند که هکر شدن اصلا کار ساده ای نیست و برای این کار باید زمان بسیار زیادی را صرف کنید و دانش خود را درباره کامپیوتر باید افزایش بدید. از طرف دیگر هکر شدن اصلا شغل محصوب نمیشود (مگر اینکه جزو تیم امنیت یک شرکتی شوید) و در اکثر موارد با هکر ها در تمامی دنیا برخورد های جدی و مجازات های سنگین مالی و زندان به همراه خواهد داشت.

پس در همین ابتدا به شما هشدار میدهیم که در قوانین جمهوری اسلامی ایران هرگونه اقدام برای دزدیدن اطلاعات و یا نفوذ به اطلاعات شخصی افراد جرم محصوب میشود و در صورتی که اثبات شود که شما این جرم را انجام داده اید طبق قانون با شما برخورد خواهد شد.

در این مقاله سعی داریم تا موارد اولیه و گام هایی که نیاز دارید تا هکر شوید را به شما آموزش دهیم, امیدوارم این موارد را برای کار های خوبی مثل متخصص شدن امنیت استفاده کنید.( این موارد تنها برای آشنایی شماست و در هر گام نیاز دارم خود شما به سمت آموزش های مورد نیاز گام بردارید)

گام اول: یادگیری برنامه نویسی

در صورتی که علاقه دارید در کار تست نفوذ و هکر شدن موفق بشید باید به صورت روزمره زمانی را بر روی برنامه نویسی خود وقت بزارید البته در صورتی که فقط قصد شما استفاده از نرم افزار های هک باشد نیاز به برنامه نویسی ندارید, اما به یاد داشته باشید که یک هکر واقعی یا یک کارشناس تست نفوذ نیاز دارد تا برنامه نویسی را بلد باشد. در قسمت زیر تعداد از بهترین زبان های برنامه نویسی را برای شما لیست نموده ایم:

زبان C: زبان C پایه ای ترین زبانیست که در دانشگاه های ایران به دانشجویان برنامه نویس آموزش داده میشود. شما نیز میتوانید با استفاده از آموزش های مجازی و یا خرید کتاب آن شروع به یادگرفتن زبان C کنید. لازم به ذکر است که پایه و اساس زبان های برنامه نویسی مثل شرط ها, پارامتر ها و موارد

زبان Python: یک زبان قدرتمند و ساده است که متخصصان امنیت این زبان را یاد میگیرند و از طریق آن عملیات های تکراری را با این زبان انجام میدهند.

زبان برنامه نویسی PHP: زبان php یکی از محبوب ترین زبان های open source است و اکثر وب سایت ها در جهان به وسیله این زبان برنامه نویسی میشوند و بعضی از CMS های مشهور (نرم افزار های ساخت وب سایت به صورت کاملا رایگان) مثل وردپرس و جوملا نیز به این زبان نوشته شده اند و در صورتی که به این زبان تسلط داشته باشید میتوانید درک بهترین از ساخت وب سایت و همینطور از مراحل هک داشته باشید.

زبان SQL: یک وبسایت و یا یک شرکت برای جمع آوری اطلاعات نیاز به پایگاه داده دارد و در ایران SQL بیشترین کاربرد را در این زمینه به خود اختصاص داده است, باید بدانید که زبان SQL از زبان های PHP و C و یا C++ متفاوت است و باید برای درک آن کتاب ها و مقالات مربوط به پایگاه داده و مفاهیم آن را مطالعه نمایید.

مرحله دوم: سیستم عامل لینوکس را یادبگیرید

لینوکس جزو سیستم عامل های open source است و یکی از ورژن های آن کالی لینوکس نام دارد, این نسخه برای انجام عملیات های تست نفوذ بسیار مفید است. به دلیل open source بودن لینوکس دست شما باز است و میتوانید با استفاده از امکانات آن بسیار از کارها را به صورت اتوماتیک انجام دهید. علاوه بر آن اکثر سایت ها بر روی سیستم عامل لینوکس پیاده سازی شده اند و آشنایی شما به لینوکس به شما قدرت خواهد داد.

مرحله سوم: یادگیری ابتدایی شبکه

شبکه برای تمامی متخصصین تست نفوذ و هکر ها مورد نیاز نیست, ولی در صورتی که قصد دارید در کار خود بسیار حرفه ای شوید خوب است که مفاهیم اولیه شبکه را نیز یادبگیرید و استاندارد های موجود در امنیت شبکه را بدانید. البته باز هم متذکر میشویم که برای شروع کار اصلا به یادگیری شبکه نیاز ندارید. برای یادگیری شبکه میتوانید از کتاب network+ استفاده کنید.

مرحله چهارم: انتخاب اهداف

در صورتی که علاقه دارید هکر شوید به این مسئله فکر کنید که پلیس و مقامات امنیتی نیز دارای نیروی های خبره ای در زمینه امنیت میباشند و در صورتی که در کار خود لو بروید عواقب بسیار بدی خواهید داشت. اگر هم میخواهید در گام های امنیت و تست نفوذ پیش بروید که نگرانی برای شما وجود نخواهد داشت. به یاد داشته باشید برای خود روش مشخصی را انتخاب کنید و در واقع هدفمند باشید. مثلا سیستم عاملی که میخواهید یاد بگیرید , زبان برنامه نویسی که قصد دارید یاد بگیرید و غیره. بدون هدف شما در دنیایی از اطلاعات غرق خواهید شد و در نهایت هیچ چیزی را یاد نخواهید گرفت.

مرحله پنجم: آشنایی با روش های شکستن رمز های عبور

بعد از آنکه شما موفق به یادگیری مراحل اول شدید زمان آن است تا بتوانید از نرم افزار های شکستن رمز های عبور است. به عنوان مثال در صورتی که بتوانید هعملیات SQL Injection را عملیاتی کنید رمز عبور را به صورت hash شده ای بدست خواهید آورد که در نهایت باید این رمز را تبدیل به رمز عبور اولیه کنید.

البته لازم به ذکر است بعضی از نرم افزار ها و یا فرم های جاوا اسکریپت و یا burtforce وجود دارد که میتواند در حالت عادی تعداد فراوانی از روز های عبور را به هدف ارسال کند و از میان آنها رمز عبور شناسایی گردد.

مرحله ششم: افزایش توانایی ها

به مرور زمان که در کار خود حرفه ای تر شدید شاید نیاز داشته باشید تا از طریق وب سایت ها و یا از طریق هک کردن سرور های مجازی و یا هک کردن شبکه های wifi و یا هک کردن گوشی های موبایل و تبلت کار خود را جلو ببرید و در واقع باید کار خود را گسترش دهید و سعی کنید روش های هک کردن موبایل, هک کردن کامپیوتر, هک کردن تبلت و غیره را نیز به مرور زمان یادبگیرید تا در کار خود حرفه ایتر شوید.

مرحله هفتم: ایجاد در پشتی Backdoor

شاید در زمان هک کردن یک سایت و یا سیستم کامپیوتری در کار خود موفق بشید و ولی این نکته را به یاد داشته باشید که مسئولین وب سایت ها و یا کامپیوتر ها در شرکت ها به صورت دوره ای رمز های عبور را تغییر میدهند تا در صورتی که سیستم هک شده بود بتوانند از این طریق از دست هکر خلاص شوند. پس شما هم باید یک در پشتی برای خود ایجاد کنید تا بعد از انجام این تغییرات دوباره از صفر شروع به هک کردن نکنید و زمان کمتری برای این کار بگذارید.

مرحله هشتم: رد پای خود را پاک کنید

آخرین و مهمترین مرحله پاک کردن رد پای خود می باشد, در صورتی که شما موفق به هک کردن شوید ولی نتوانید رد پای خود را پاک کنید در این شرایط تمامی سعی و تلاش شما به صورت کامل از بین خواهد رفت و در واقع به دام پلیس خواهید افتاد. باید بدانید که هر عملیاتی که برای هک انجام میدهید و تمامی دستوراتی که اجرا میکنید در قسمت Logs سیستم عامل ذخیره خواهد شد و باید این موارد را حذف نمایید.

معرفی چند نرم افزار برای هک و تست نفوذ امنیت شبکه

تا اینجا در این مقاله سعی کردیم تا شما را با کلیات امنیت و موارد مربوط به آن شما را آشنا کنیم و سعی کردیم گام های مورد نیاز برای آموزش هک و آموزش کارشناس امنیت شدن را به شما آموزش دهیم. در ادامه ما تعدادی از نرم افزار های معروف که به شما کمک خواهند کرد را معرفی خواهیم کرد و کاربرد های هر نرم افزار را به شما آموزش خواهیم داد. لازم به ذکر است این بخش تنها برای معرفی نرم افزار ها می باشد و در صورتی که شما از آنها برای موارد بدی استفاده کنید مسئولیت آن به عهده خود شما خواهد بود. در قسمت زیر نرم افزار هایی که در موبایل های اندروید قابلیت نصب دارد را به شما معرفی می کنیم.

برنامه androidRAT امنیت شبکه

یکی ازنرم افزار های خوب برای کمک کردن به هکر های موبایل می باشد. برای استفاده از این نرم افزار باید گوشی شما سیستم عامل اندروید داشته باشد. کار این نرم افزار کنترل گوشی هدف می باشد. برای استفاده از این نرم افزار شما باید این نرم افزار را بر روی گوشی فرد مورد نظر نصب نمایید و سپس با توجه به دستوراتی که به نرم افزار میدهید میتوانید تمامی کار های فرد مورد نظر را کنترل نمایید, به عنوان نمونه میتوانید آخرین تماس ها, اس ام اس ها و یا عکس برداری های وی را زیر نظر بگیرید و اینگونه از راه دور به صورت راحت وی را زیر نظر داشته باشید.

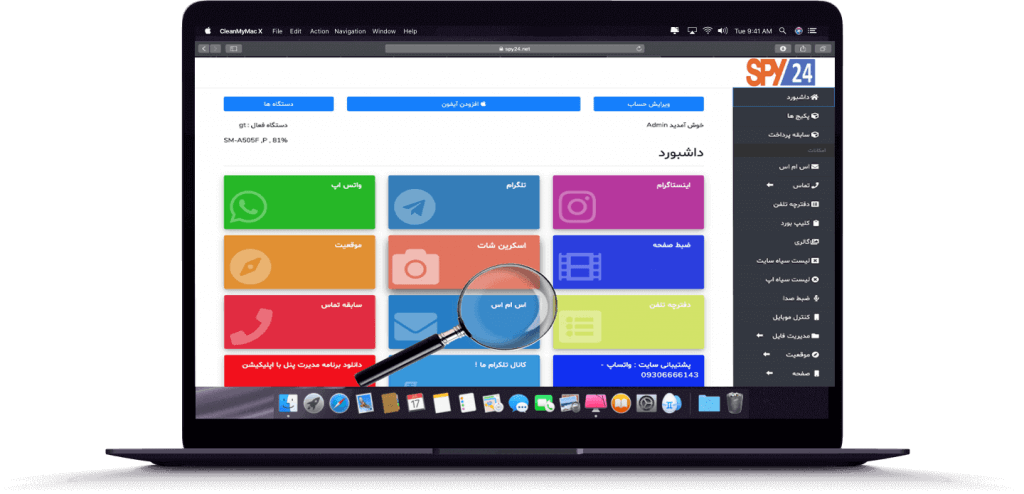

معرفی نرم افزار SPY24 و کاربرد های آن| هک و امنیت شبکه

یکی از نرم افزار های بسیار خوبی که برای کنترل کودکان و یا سالمندان و حتی برای آموزش های هم از آن میتوانید استفاده کنیدSPY24 نام دارد این نرم افزار به شما این امکان را میدهد تا به صورت کاملا پنهان و بدون اینکه فرد مورد نظر تشخیص دهد آن را بروی گوشی وی نصب نمایید و در نهایت تمامی تراکنش ها و کار های وی را زیر نظر بگیرید. لازم به ذکر است نرم افزار SPY24 یکی از نرم افزار های کنترلی برای افراد کم سن و سال و در واقع برای حفاظت پدر و مادر از کودکان خود در دنیای مجازی می باشد و در صورتی که از آن برای جاسوسی و موارد مشابه استفاده کنید طبق قوانین جمهوری اسلامی ایران این کار غیر قانونی است و با شما برخورد خواهد شد. بعضی از امکانات خوب نرم افزار SPY24 را در قسمت زیر برای شما لیست کرده ایم:

- زیر نظر گرفتن تمامی اس ام اس ها و تماس های تلفنی

- زیر نظر گرفتن ایمیل های فرد مورد نظر

- دارای نمایش دهنده لوکیشن فرد به صورت آنلاین و آفلاین

- نمایش تمامی تماس های ورودی و خروجی در تمامی نرم افزار هایی مثل واتس آپ و غیره

- نمایش تمامی پیام ها در تمامی نرم افزار های شبکه های اجتماعی مثل تلگرام و غیره

- پنهان بودن از کاربر و فعالیت نرم افزار به صورت کاملا پنهان

انجام عملیات SQL Injection با ScanQLi

در این مقاله تمام سعی خود را کردیم که درباره امنیت و تست نفوذ برای شما گفتمان کنیم و تعداد بسیار راه کار برای حفاظت سیستم و یا وب سایت های شما بیان کردیم ولی در کنار آن قسمت هایی را اختصاص دادیم به آموزش های هک و روش هایی که هکر ها استفاده می کنند تا یک کامپیوتر و یا یک وب سایت را هک کنند. یکی از معروفترین کار هایی که برای هک کردن یک وب سایت باید انجام دهید تا بتوانید اطلاعات و یا رمز های عبور آن را بدست آورید انجام SQL Injection که حتما اسم آن را بارها شنیده اید.

باید بدانید بسیاری از سایت ها به دلیل استفاده نکردن از آپدیت های ورد پرس و یا نوشته شدن به صورت شخصی دارای این حفره امنیتی هستند و شما میتوانید از نرم افزار ScanQLI این حفره ها را چیدا نمایید و پس از آنکه حفره مورد نظر را پیدا کردید سعی کنید تا وب سایت خود را تقویت نمایید.

بهتر است ابتدا کمی با ScanQLI آشنا شوید, این ابزار در به صورت مخصوص برای پیدا کردن حفره های SQL Injection استفاده میشود و نمیتوانید از آن برای موارد دیگر استفاده نمایید,این ابزار به وسیله زبان پایتون نوشته شده است و به همین دلیل بسیار قدرتمند و خوب می باشد. یکی از نکات مثبت این نرم افزار این است که در صورتی که سیستم عامل شما ویندوز و یا لینوکس باشد میتوانید از آن استفاده کنید, به عبارت دیگر در هردو سیستم عامل قابلیت اجرا دارد که این مسئله باعث میشود تا قابلیت اجرای برنامه افزایش پیدا کند و به همین دلیل بسیاری از افراد از این برنامه استفاده میکنند.

برای درک بهتر موضوع کار هایی که این ابزار انجام میدهد را به صورت لیست وارد در قسمت زیر بیان کرده ایم:

- بررسی تمامی متد ها و باگ های موجود Sqli در وب سایت هدف

- بررسی ورودی های وب سایت هدف

- امکان تنظیم گذاری برای ارسال و دریافت تعداد تراکنش ها

- توانایی در ست گذاری تعداد کوکی ها

برای استفاده از این میتوانید از قسمت زیر آن را دانلود کنید:

https://github.com/bambish/ScanQLi

این لینک مربوط به وب سایت گیت هاب است و به سادگی این نرم افزار قابل دانلود است. اما در صورتی که شما با لینوکس بدون دسترسی گرافیکی قصد دانلود آن را دارید میتوانید آن را دانلود نمایید طبق دستور قسمت زیر

git clone https://github.com/bambish/ScanQLi

در ادامه از طریق دستورات لینوکس وارد دایرکتوری ابزار شوید همانند دستور مقابل : cd ScanQLi و در نهایت با استفاده از pip پیشنیاز های آن را نصب کنید : pip install -r requirements.txt و از آن که تمامی پیشنیاز ها نصب شد , حال برای اجرای ابزار با پایتون نسخه 2 فایل scanqli.py را اجرا کنید : python scanqli.py

در نهایت برای آشنایی بیشتر کد روبرا را ران کنید: python scanqli.py -u https://site.com/ -o file لازم به ذکر است که در خود سایت گیت هاب راهنمایی بیشتری درباره این برنامه درج شده است.

کلام آخر: دنیای هک دنیای بزرگی ست و شما باید برای یادگیری آن انگیزه بسیار زیادی داشته باشید. به یاد داشته باشید که مراحلی که به شما برای آموزش هک گفتیم را مرحله به مرحله جلو برید و به صورت آرام کار را جلو ببرید و در صورتی که بیشتر از حد به خودتان فشار بیارید در میان راه انگیزه خود را به دلیل فشار زیاد اطلاعات از دست خواهید داد. امیدواریم که این مقاله برای شما مفید بوده باشد.

تست نفوذ و امنیت

در جوامع امروزی، تلاش برای بهبود وضعیت کنونی و برقراری امنیت (در هر زمان و مکان و هر موقعیتی) به یک اصل تبدیل شده است. در واقع یکی از اصول مهم در تمامی سطوح و گرایش های کلیه استانداردها، در پیش گرفتن فرآیندهایی است که بهبود وضعیت را در پی داشته باشد. بخصوص این امر در تکنولوژی اطلاعات یکی از اصول تخطی ناپذیر و غیر قابل اجتناب است.

حال اگر وارد حیطه شبکه های کامپیوتر و نیز نرم افزارهای گوناگون شویم، باید برای این فرآیند، راههای متناسب با آن را اتخاذ کنیم. یکی از عمومی ترین و مهم ترین راه حل ها در این بخش ،استفاده از فرآیند تست نفوذ و آنالیز امنیتی است. نفوذ کردن به شبکه های کامپیوتری و دسترسی به منابع یک شبکه، در حالت معمول، امری غیر قانونی تلقی می شود. اما یک متخصص امنیت، با بستن قراردادی با صاحبان و مدیران شبکه ، علاوه بر قانونی کردن آن، نتایج آن را به نفع شما باز می گرداند. او از دید یک هکر به برنامه یا شبکه شما نگریسته و تلاش می کند تا کلیه مشکلات و شکاف های امنیتی آن را شناسایی و به شما ارائه دهد. بدین وسیله، شما با رفع این معایب، علاوه بر بالا بردن میزان امنیت سرویس های خود و جلب رضایت بیشتر مشتریان، راه را بر نفوذگران مخرب سد می کنید.

از سوی دیگر سیستمهای کنترل صنعتی ICS) Industrial Control System) که شامل: SCADA) Supervisory Control and Data Acquisition) و سیستم های DCS) Distributed Control System) و سایر سیستم های کنترلی کوچک تر نظیر PLC) Programmable logic controller) می باشند به منزله هسته مرکزی کنترل و مانیتورینگ، زیرساخت حیاتی نظیر شبکههای انتقال و توزیع برق، نیروگاههای هستهای، پالایشگاهها، شبکههای آب، کارخانههای نفت و گاز میباشند. اما با توجه به قدیمی بودن این سیستمها، به امنیت آنها توجه چندانی نشده است. همچنین امروزه با ادغام سیستم های IT) Information technology) به سیستم های کنترل صنعتی باعث شده است که سیستم های کنترل صنعتی بیشتر از سیستم های پیشین از دنیای خارج خود جدا شوند و در نتیجه حفظ امنیت این سیستم ها در مقابل مخاطرات خارجی و از راه دور، ضرورت بیشتری پیدا می کند.

SPY24 با بهره گیری از دانش و تجربه ۱۲ ساله خود به عنوان تخصصی ترین مرکز امنیت و تست نفوذ در شرق کشور قابلیت ارائه انواع سرویس های تخصصی در زمینه تست نفوذ شبکه های اداری و صنعتی و برنامه های کاربردی و وب سایت ها را دارد .

SPY24 برای انجام تست نفوذ از استاندارد های زیر استفاده می کند :

-

ISO/IEC 27001

-

ISO/IEC 27002

-

OSTTMM (Open Source Security Testing Methodology Manual)

-

OSTTMM (Open Source Security Testing Methodology Manual) 2013

-

LPT (Licensed Penetration Tester methodology from EC-Council)

کلیه ابزارها و اقداماتی که در طول پروژه انجام می شود ابزارها و روشهای استاندارد بوده و به هیچ عنوان آسیبی به سیستم ها وارد نخواهد نکرد.

GRAY BOX

در این حالت دسترسی به منابع داخلی محدود می باشد و اطلاعات کاملی در اختیار تیم قرار نمی گیرد.

در این بخش دامنه تست مشخص می شود این دامنه می تواند شامل سرور ها و تجهیزات داخلی و یا دارایی های خارجی سازمان باشد.

جمع آوری اطلاعات

با توجه به مشخص کردن دامنه پروژه باید اطلاعات اولیه از قبیل سیستم های زنده ، پورت های باز ، نسخه سرویس ها یی که بر روی سرور ها نصب می باشد مشخص شود

ارزیابی آسیب پذیری

در این مرحله تمامی سرویس ها و سرورها تست شده و ریسک و مشکلات امنیتی آنها شناسایی و بر اساس استانداردهای بین المللی گزارشات آن ارائه میشود ، در صورت تست برنامه های تحت وب کلیه چک لیست های OWASP تست خواهد شد. همچنین لازم به ذکر است کلیه این مراحل به صورت دستی و بر اساس دانش فردی انجام می پذیرد

در مرحله تست نفوذ باید بر اساس آسیب پذیری های یافت شده در مرحله قبل به سیستم ها نفوذ و نشانه گذاری انجام خواهد شد ، این کار هیچ گونه اختلالی در کار سرویس ها وارد نخواهد کرد .

گزارش و ارائه راهکار

کلیه گزارش ها به زبان فارسی و گونه ای ارائه خواهد شد که افراد سازمان با صرف کمترین زمان و دانش فنی بتوانند مشکلات را بر طرف سازند