آموزش هک WiFi توسط کالی لینوکس

آموزش هک وای فای توسط کالی لینوکس (هک WiFi با Wps فعال) به صورت متنی و ویدیو اختصاصی فارسی به همراه معرفی دو روش حمله

توضیحی راجب شبکه های وایرلس

شبکه های وایرلس امروزه بسیار استفاده میشوند به طوری که در هر خونه ای حداقل یک دستگاه وایرلس قرار دارد, به دلیل دسترسی پذیری بسیار بالایی که شبکه های وایرلس دارن بیشتر در معرض خطر هستن اگر بخوام یه مثال بزنم فرض کنید یک شبکه وایرلس در خونتون دارید به جز خودتون بقیه هم میتونن با داشتن یک کارت شبکه وایرلس امواج شبکه وایرلس شما رو دریافت کنن و سعی کنن با روش های مختلف وارد شبکه شما بشن ، قطعا شما هم خیلی وفت ها که میخواهید به یه شبکه وایرلس وصل بشید با کلمه WPS برخورد کردید و شاید از خودتون پرسیدید WPS چیه و چطوری میشه شبکه وایرلسی که WPS

روش فعال هست رو هک کرد؟

بیشتر بدانید: چه لینوکسی برای هک و امنیت مناسبه ؟

با ما همراه باشید تا در این آموزش هم با تکنولوژی WPS آشنا بشید و هم اینکه یاد بگیرید که چطوری با کالی لینوکس یک شبکه وایرلسی که WPS فعال داره رو هک کنید

WPS چیست ؟

تکنولوژی تنظیم حفاظت شده وای فای یا WPS یک استاندارد برای تنظیمات امنیتی شبکه های وای فای هست که صرفا برای راحتی کاربران آماتور ساخته شده. هدف از ساخت WPS اینه کاربران آماتور که اطلاعات کمی درباره امنیت و شبکه دارن بتونن با دردسر کمتر یک ارتباط امن رو برقرار کنن . با استفاده از WPS دیگه نیازی نیست که هر دفعه برای اتصال به شبکه وای فای رمز عبور تون رو وارد کنید. Wps یک کد ۸ رقمی هست که به کمک اون میشه به wifi متصل شد بدون اینکه رمز اون رو بدونید. حتی اگر وای فای موردنظرتون با رمزگذاری wpa2 محافظت شده باشه و رمزی مثل ljdfdf8767%&^%kjjhdf داشته باشه، اما اگر wps در اون فعال باشه با پیدا کردن کد ۸ رقمی wps میشه به سادگی به وای فای متصل شد

مطالب مرتبط با هک وایرلس :

آموزش شکستن پروتکل Wpa2 با ابزار Fluxion

آموزش تست نفوذ وایرلس با اندروید hijacker

آموزش نفوذ به شبکه های وایرلس wpa/wpa2 در چندثانیه با ابزار HT-WPS Breaker

آموزش کرک پروتکل امنیتی Wpa/Wpa2 با استفاده از PMKID

آموزش هک وای فای توسط کالی لینوکس در چند مرحله :

مرحله اول

اول از همه terminal رو در kali linux باز میکنیم و در این مرحله لازمه که نام کارت شبکه هامون رو بدونیم برای همین از دستور iwconfig استفاده میکنیم

مرحله دوم

برای بعضی از کارت شبکه ها هنگام قرار دادن کارت شبکه روی monitor mode (برای بررسی packet های ارسالی و دریافتی ) به ارور میخوریم، برای اینکه از این ارور جلوگیری کنیم دستور airmon-ng check kill رو اجرا میکنیم تا process های در حال اجرا روی روتر رو قطع کنه و هنگام قرار دادن اون روی monitor mode به ارور نخوریم

مرحله سوم

در این مرحله باید کارت شبکه رو روی حالت Monitor mode قرار بدیم

برای اینکار از دستور airmon-ng start wlan0 استفاده میکنیم (که در اینجا چون نام کارت شبکه من wlan0 بود دستور من به این شکل درومد، به جای wlan0 باید از نام کارت شبکه خودتون استفاده کنید

همانطور که میبینید کارت شبکه ما روی حالت مانیتور قرار گرفت و از این به بعد به جای نام کارت شبکه مون باید از نامی که با قرمز داخل عکس مشخص شده استفاده کنیم

مرحله چهارم

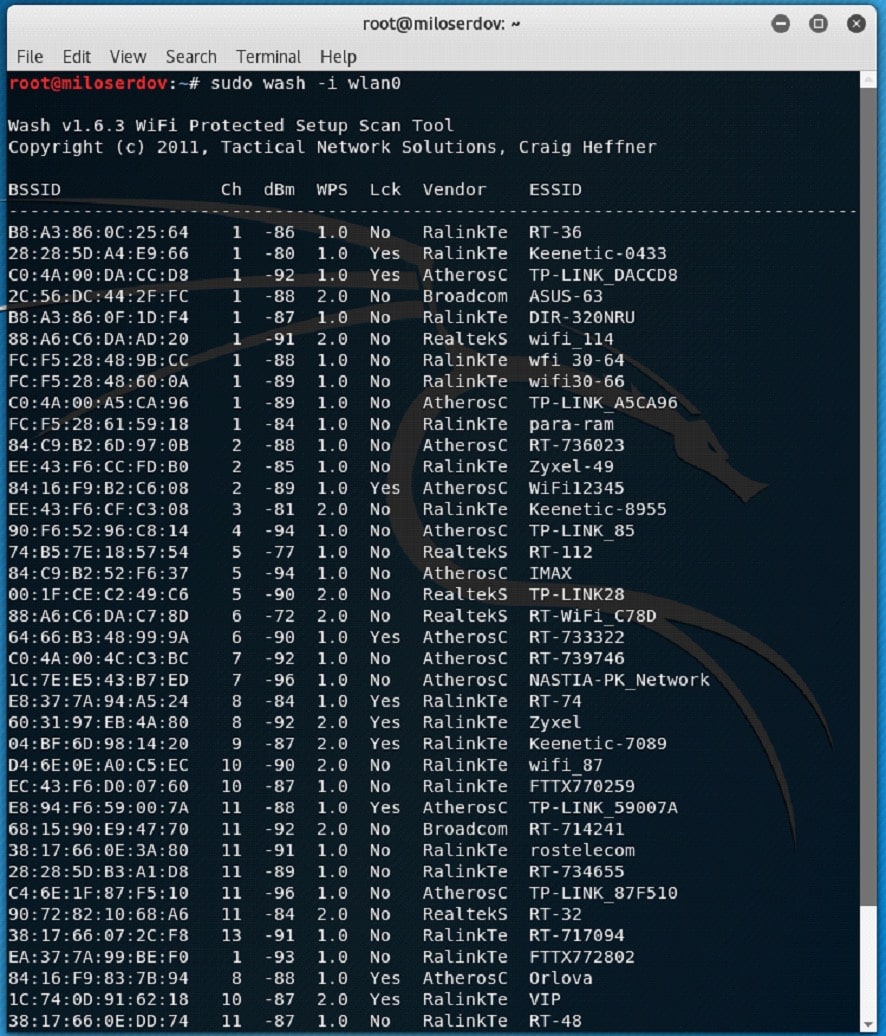

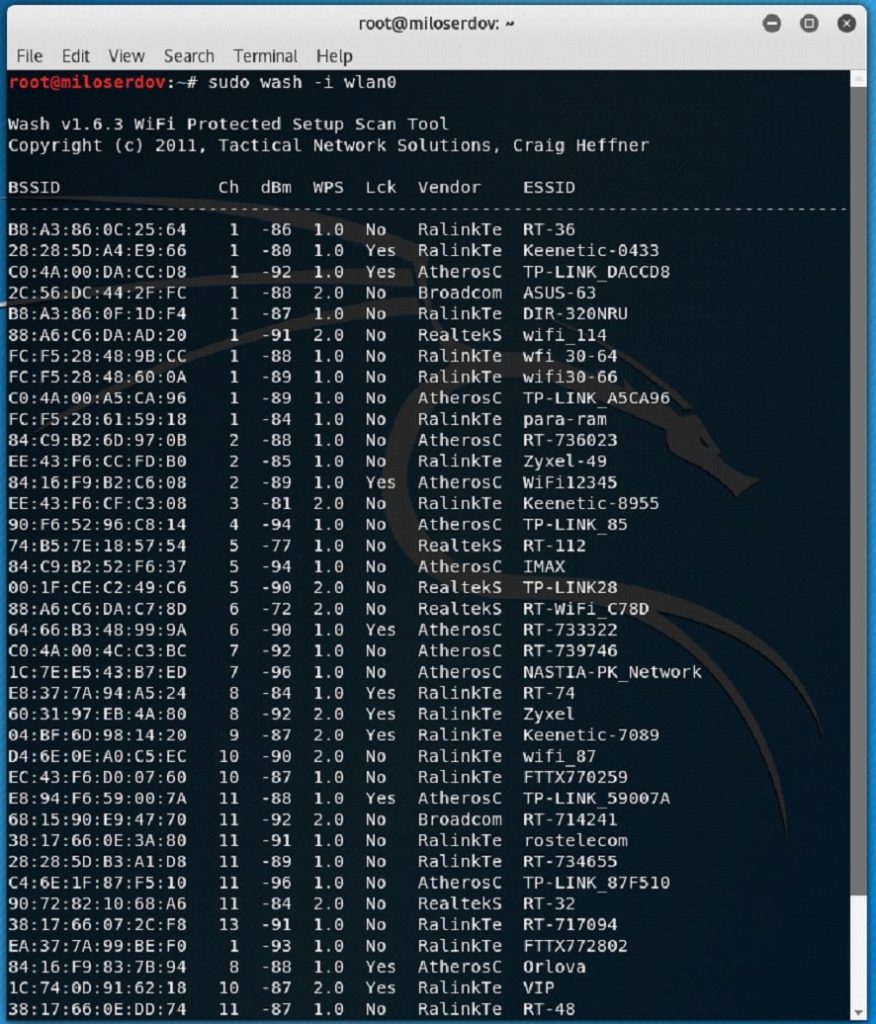

در این مرحله با دستور زیر لیست وای فای هایی که wps فعال دارند رو پیدا میکنیم

wash -i interface

[interface] : نام کارت شبکه (نامی که بعد از مانیتور کردن دریافت کردیم)

برای خروج از محیط wash رمانی که به وای فای مورد نظرمون رو پیدا کردیم کافیه تا کلید های ترکیبی ctrl+c رو فشار بدیم در لیستی که در بالا میبینید وای فای هایی که در ردیف Lck (مخفف Lock) اون ها No هستش قابل هک از طریق این روش هستند و اون هایی که Lck برابر yes دارند رو نمیشه از طریق wps هک کرد

مرحله پنج

در این مرحله حمله رو شروع میکنیم، حمله با استفاده از ابزار reaver هست، اما این ابزار متودی به نام Pixie Dust داره که باعث میشه pin رو خیلی سریع تر پیدا کنه، اما این روش روی همه مودم ها جواب نمیده و ممکنه که کار نکنه اما پیشنهاد میکنم قبل از حمله اصلی حتما این مورد رو تست کنید تا اگر مودم به این روش آسیب پذیر بود بتونید wps pin رو خیلی سریع تر پیدا کنید

برای استفاده از این حمله کد زیر رو استفاده میکنیم:

reaver -i interface -b AP_MAC –K

نام کارت شبکه (نامی که بعد از مانیتور کردن دریافت کردیم)

AP_MAC : همان مک آدرس وای فای که در دستور wash پیدا کردیم

K- : برای نشخص کردن اینکه حمله از نوع Pixie Dust باشه

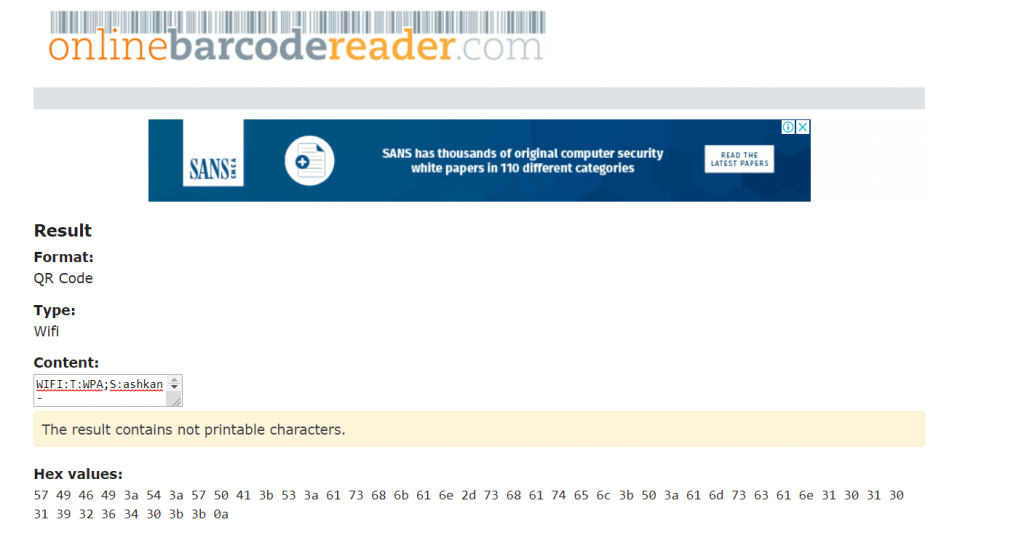

همانطور که میبینید pin رو برای ما پیدا کرد (۳۶۱۵۸۸۰۵)

مرحله ششم

اگر روش Pixie Dust جواب نداد، حمله رو به صورت نرمال انجام میدیم اما ممکنه که چندین ساعت و یا حتی ۱-۲ روز طول بکشه

دستور این کار به شکل زیر هست:

reaver -i interface -b AP_MAC

⦁ Interface : نام کارت شبکه (نامی که بعد از مانیتور کردن دریافت کردیم)

⦁ AP_MAC : همان مک آدرس وای فای که در دستور wash پیدا کردیم

⦁ در کد بالا K- حذف شد تا ابزار از روش pixie dust استفاده نکنه

مرحله هفتم

دیگه کارمون تمومه! میتونید به وای فای متصل بشید، اما اگر خواستید ببینید که رمز چی هست میتونید از کد زیر استفاده کنید

reaver -i interface -b AP_MAC –p WPS_PIN

⦁ Interface : نام کارت شبکه (نامی که بعد از مانیتور کردن دریافت کردیم)

⦁ AP_MAC : همان mac address ـه وای فای که در دستور wash پیدا کردیم

⦁ WPS_PIN : همان کد wps که در مرحله قبل پیدا کردیم

آموزش ویدیویی هک WiFi توسط کالی لینوکس (هک WiFi با Wps فعال)

هک وای فای با لینوکس pdf

هک وای فای wpa2 با کالی

نحوه هک کردن وای فای Wi-Fi WPA / WPA2

لینوکس کالی را می توان برای بسیاری موارد استفاده کرد ، اما احتمالاً بیشتر به دلیل توانایی نفوذ در تست نفوذ یا شبکه های “هک” ، WPA و WPA2 شناخته شده است. صدها برنامه ویندوز وجود دارد که ادعا می کنند می توانند WPA را هک کنند. آنها را دریافت نکنید! آنها فقط کلاهبرداری هستند که توسط هکرهای حرفه ای مورد استفاده قرار می گیرند تا هکرهای تازه وارد یا wannabe را برای فریب دادن هک شدن خود به خود جلب کنند. فقط یک راه وجود دارد که هکرها به شبکه شما وارد شوند و آن هم با یک سیستم عامل مبتنی بر لینوکس ، یک کارت بی سیم که قادر به حالت مانیتور باشد ، و از نوع aircrack یا مشابه آن است. همچنین توجه داشته باشید که حتی با وجود این ابزارها ، ترک خوردن وای فای مخصوص افراد مبتدی نیست. بازی با آن نیاز به دانش اساسی در مورد نحوه تأیید هویت WPA و آشنایی متوسط با Kali Linux و ابزارهای آن دارد. اگر احساس می کنید مهارت های لازم را دارید ، شروع می کنیم: kali linux hack wifi

این مواردی است که شما به آنها نیاز دارید:

- نصب موفقیت آمیز Kali Linux (که احتمالاً قبلاً انجام داده اید). اگر نه ، آموزش من را در اینجا دنبال کنید:

- آداپتور بی سیم قادر به حالت تزریق / مانیتور است. برخی از رایانه ها دارای کارتهای شبکه هستند که توانایی این کار را از کارخانه دارند. اگر مثل بیشتر با این حال ، باید یک خارجی خریداری کنید. در اینجا لیستی از بهترین ها آمده است:

- لیست کلمه ای برای تلاش برای “خراب کردن” رمز عبور پس از دستگیری

- زمان و بیماران

- kali linux هک وای فای

اگر این موارد را دارید ، آستین های خود را جمع کنید و بیایید ببینیم شبکه شما چقدر ایمن است!

توجه مهم: هک شدن به وای فای هر کسی بدون اجازه در اکثر کشورها یک عمل غیرقانونی یا جرم تلقی می شود. ما برای اینکه امنیت بیشتری پیدا کنیم ، این آموزش را انجام می دهیم تا امنیت بیشتری پیدا کنند و از شبکه و روتر تست شخصی خود استفاده می کنند.

با خواندن و / یا استفاده از اطلاعات زیر ، شما با مسئولیت سلب مسئولیت موافقت می کنید

مرحله اول: kali linux hack wifi

Kali Linux را شروع کنید و وارد شوید ، ترجیحاً به عنوان root.

مرحله دوم: kali linux hack wifi

آداپتور بی سیم با قابلیت تزریق خود را وصل کنید ، (مگر اینکه کارت بی سیم رایانه مادری شما از آن پشتیبانی کند). اگر از Kali در VMware استفاده می کنید ، ممکن است مجبور شوید کارت را از طریق نماد در منوی دستگاه متصل کنید.

مرحله سوم: kali linux hack wifi

از همه شبکه های بی سیم جدا شوید ، یک ترمینال را باز کنید و airmon-ng تایپ کنید

در این لیست کلیه کارتهای بی سیم که از مانیتور پشتیبانی می کنند (تزریق نمی شود) استفاده می کند. اگر هیچ کارتی ذکر نشده است ، سعی کنید آداپتور را جدا و وصل کنید (اگر از یکی استفاده می کنید) و بررسی کنید که از حالت مانیتور پشتیبانی می کند. اگر از آداپتور خارجی استفاده نمی کنید ، و هنوز چیزی در این لیست مشاهده نمی کنید ، کارت شما از حالت مانیتور پشتیبانی نمی کند ، و باید یک خارجی را خریداری کنید (به پیوند مورد نیاز مراجعه کنید). در اینجا می توانید مشاهده کنید که کارت من از حالت مانیتور پشتیبانی می کند و لیست آن به عنوان wlan0 است .

مرحله چهارم: kali linux hack wifi

شروع airmon-t را وارد کنید و نام رابط کارت بی سیم خود را دنبال کنید. mine wlan0 است ، بنابراین دستور من این خواهد بود: airmon-ng start wlan0

پیام “(فعال کردن حالت نمایش)” به این معنی است که کارت با موفقیت در حالت مانیتور قرار داده شده است. نام رابط مانیتور جدید ، mon0 را یادداشت کنید.

ویرایش: اشکالی که اخیراً در Kali Linux کشف شده است باعث می شود هوایی در هنگام فعال کردن mon0 ، کانال را به عنوان ” -1 ” ثابت تنظیم کند. اگر این خطا را دریافت کردید ، یا نمی خواهید این فرصت را بدست آورید ، پس از فعال کردن mon0 ، این مراحل را دنبال کنید :

نوع: ifconfig [رابط کارت بی سیم] را فشار داده و Enter را بزنید.

[رابط کارت بی سیم] را با نام واسطی که mon0 را در آن فعال کرده اید ، جایگزین کنید. احتمالاً wlan0 خوانده می شود. این کار اتصال بی سیم کارت بی سیم را به اینترنت غیرفعال می کند و به جای آن امکان تمرکز روی حالت مانیتور را فراهم می آورد.

بعد از اینکه mon0 را غیرفعال کردید (بخش بی سیم آموزش را تکمیل کردید) ، باید با تایپ کردن: ifconfig [رابط کارت بی سیم] راوارد کنید و wlan0 (یا نام رابط بی سیم) را فعال کنید.

مرحله پنجم:

airodump-ng را دنبال کنید و نام رابط مانیتور جدید را ببینید که احتمالاً mon0 است .

اگر خطای “کانال ثابت -۱” را دریافت کردید ، به ویرایش بالا مراجعه کنید.

مرحله ششم:

Airodump اکنون همه شبکه های بی سیم منطقه شما را لیست کرده و اطلاعات مفیدی در مورد آنها خواهد داشت. شبکه یا شبکه ای را که اجازه آزمایش نفوذ دارید پیدا کنید. پس از مشاهده شبکه خود در لیست پر جمعیت ، Ctrl + C را روی صفحه کلید خود بزنید تا روند کار متوقف شود. به کانال شبکه هدف خود توجه کنید.

مرحله هفتم:

BSSID شبکه هدف را کپی کنید

اکنون این دستور را تایپ کنید:

airodump-ng -c [channel] –bssid [bssid] -w / root / Desktop / [رابط مانیتور] [کانال] را با کانال شبکه هدف خود جایگزین کنید. شبکه BSSID را در جایی که [bssid] قرار دارد قرار دهید و [رابط مانیتور] را با نام رابط کاربری مانیتور خود جایگزین کنید ، ( mon0 ). فرمان “-w” و مسیر مسیر مکانی را مشخص می کند که در آن airodump هرگونه دستکاری ۴ طرفه متوقف شده را ذخیره می کند (لازم است برای رمز عبور). در اینجا ما آن را در دسک تاپ ذخیره کردیم ، اما می توانید آن را در هر مکانی ذخیره کنید.

یک فرمان کامل باید شبیه به این شکل باشد:

airodump-ng -c 10 –bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0

اکنون enter را فشار دهید.

مرحله هشتم:

Airodump که اکنون فقط شبکه هدف را کنترل می کند ، به ما امکان می دهد اطلاعات خاص تری در مورد آن ضبط کنیم. آنچه ما اکنون واقعاً در حال انجام آن هستیم منتظر یک دستگاه برای اتصال یا وصل مجدد آن به شبکه هستیم و روتر را وادار می کند تا دستکاری چهار طرفه را که باید برای شکستن رمز عبور از آن استفاده کنیم ، ارسال کند.

همچنین ، چهار پرونده باید روی دسک تاپ شما نشان داده شوند ، اینجاست که با گرفتن دست ، در صورت گرفتن دست ، ذخیره می شود ، بنابراین آنها را حذف نکنید!

اما ما واقعاً منتظر نیستیم که دستگاه متصل شود ، نه ، این کاری نیست که هکرهای بی تاب انجام دهند. ما در واقع قصد داریم از یک ابزار جالب دیگر که متعلق به مجموعه aircrack به نام aireplay-ng است استفاده کنیم تا روند کار سرعت بیشتری بگیرد. به جای انتظار برای اتصال دستگاه ، هکرها می توانند از این ابزار برای ارسال مجدد دستگاه با ارسال بسته های شناسایی (dauth) به یکی از دستگاه های شبکه ، مجبور به برقراری مجدد دستگاه شوند ، و فکر می کنند مجبور است مجدداً با شبکه ارتباط برقرار کند.

البته برای اینکه این ابزار کار کند ، ابتدا باید شخص دیگری به شبکه وصل شود ، بنابراین Airodump را تماشا کنید و منتظر بمانید تا مشتری ظاهر شود. ممکن است مدت زمان طولانی طول بکشد ، یا ممکن است قبل از نمایش اول یک ثانیه طول بکشد. اگر هیچ یک پس از یک انتظار طولانی ظاهر نشوند ، ممکن است الان شبکه خالی باشد ، یا شما با شبکه بسیار دور هستید.

در این تصویر می توانید ببینید که یک مشتری در شبکه ما ظاهر شده است و به ما امکان می دهد مرحله بعدی را شروع کنیم.

مرحله نهم:

airodump-ng را ترک کنید و یک ترمینال دوم را باز کنید. در این ترمینال ، این دستور را تایپ کنید:

aireplay-ng –۰ ۲ –a [روتر bssid] – c [مشتری bssid] mon0 -0 یک کوتاه برای حالت دوات است و 2 عدد تعداد بسته های دوآت برای ارسال است.

-a نشانگر BSSID نقطه دسترسی / روتر است ، [bssid روتر] را با BSSID شبکه هدف جایگزین کنید ، که در مورد من ۰۰: ۱۴ است: BF: E0: E8: D5.

-c نشانگر BSSID مشتری است ، دستگاهی که می خواهیم آنرا دزد کنیم ، در تصویر قبلی ذکر شده است. [bssid مشتری] را با BSSID مشتری متصل جایگزین کنید ، این زیر “STATION” ذکر می شود.

و البته ، mon0 صرفاً به معنی رابط مانیتور است ، اگر مال شما متفاوت است ، آن را تغییر دهید.

دستور کامل من به این شکل است:

aireplay-ng –۰ ۲ –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0

با ضربه زدن به Enter ، بسته های پخش کننده هوا را مشاهده خواهید کرد. اگر به اندازه کافی به مشتری هدف نزدیک بودید ، و فرآیند تأیید هویت کار می کند ، این پیام در صفحه نمایش هوایی (که شما آن را باز گذاشتید) ظاهر می شود:

این بدان معنی است که دستگیره ضبط شده است ، رمز عبور در دست هکر است ، به طریقی یا شکل دیگری. می توانید ترمینال aireplay-ng را ببندید و Ctrl + C را در ترمینال airodump-ng ضربه بزنید تا مانیتور کردن شبکه متوقف شود ، اما آن را بسته نکنید ، اما بعداً به بعضی از اطلاعات نیاز خود را ببندید.

اگر “پیام لرزش دست” را دریافت نکردید ، در روند ارسال بسته ها مشکلی پیش آمد. متأسفانه ، انواع مختلفی می توانند به اشتباه پیش بروند. ممکن است خیلی خیلی دور باشید و تنها کاری که باید انجام دهید این است که به هم نزدیک شوید. ممکن است دستگاهی که می خواهید deauth کنید ، مجدداً به طور خودکار وصل نشود ، در این صورت مجبور خواهید بود دستگاه دیگری را امتحان کنید ، یا اینکه هوای هوایی را به طور نامحدود روشن کنید تا اینکه شخصی یا چیزی به شبکه وصل شود. اگر به شبکه بسیار نزدیک هستید ، می توانید یک وسیله جعل WiFi مانند عسل wifi را امتحان کنید تا دستگاه را فریب دهید تا فکر کنید روتر هستید. با این حال ، بخاطر داشته باشید که این امر مستلزم آن است که به میزان قابل توجهی به دستگاه نسبت به خود روتر نزدیک شوید. بنابراین ، مگر اینکه اتفاقی در خانه مقتول خود باشید ، این توصیه نمی شود.

توجه داشته باشید که علی رغم بهترین تلاش شما ، بسیاری از شبکه های WPA وجود دارند که به سادگی نمی توانند توسط این ابزارها کرک شوند. شبکه می تواند خالی باشد ، یا رمز عبور می تواند ۶۴ نویسه و غیره باشد.

مرحله ۱۱:

این نتیجه گیری قسمت بیرونی این آموزش است. از این پس این روند کاملاً بین رایانه شما و آن چهار پرونده در دسک تاپ شما قرار دارد. در واقع ، این مهم است. یک ترمینال جدید را باز کنید و این دستور را تایپ کنید:

aircrack-ng -a2 -b [روتر bssid] -w [مسیر به لیست کلمات کلیدی] /root/Desktop/*.cap

-a روشی است که از هواساز برای شکستن لرزش دست استفاده می شود ، روش = WPA 2 =.

-b مخفف bssid است ، [bssid روتر] را با BSSID روتر هدف جایگزین کنید ، معدن ۰۰: ۱۴ است: BF: E0: E8: D5.

-w مخفف کلمه لیست است ، [مسیر لیست کلمات] را با مسیر لیست کلمه ای که بارگیری کرده اید جایگزین کنید.من یک لیست کلمه ای به نام “wpa.txt” در پوشه root دارم.

/root/Desktop/*.cap راهی است برای پرونده .cap که شامل رمز عبور است. * به معنای کارت وحشی در لینوکس است ، و از آنجا که من فرض می کنم که هیچ پرونده دیگری وجود ندارد .cap در دسک تاپ شما وجود دارد ، بنابراین باید اینگونه کار کند.

مرحله ۱۲:

Aircrack-ng اکنون به فرآیند ترکیدن گذرواژه راه اندازی می شود. با این حال ، فقط اگر رمز عبور در لیست کلمه ای که انتخاب کرده اید باشد ، آن را خراب می کند. بعضی اوقات ، اینطور نیست. اگر اینگونه باشد ، می توانید کلمات کلیدی دیگری را امتحان کنید. اگر صرفنظر از تعداد کلمات کلیدی که سعی می کنید رمز عبور را پیدا کنید ، به نظر می رسد آزمون نفوذ شما شکست خورده است ، و شبکه حداقل از حملات اساسی brute force محافظت نمی کند.

بسته شدن به اندازه کلمه کلیدی ، خرابی رمز عبور ممکن است مدت زمان طولانی طول بکشد. معدن خیلی سریع رفت.

اگر این عبارت در لیست کلمات قرار دارد ، پس از آن ، aircrack-ng آن را مانند این نشان می دهد:

عبارت عبور به شبکه آزمون ما “نا امن” بود ، و می توانید در اینجا مشاهده کنید که در لیست کلمات قرار داشت ، و aircrack آن را پیدا کرد.

اگر رمز عبور را بدون مبارزه مناسب و مناسب پیدا کردید ، پس از آن رمز عبور خود را تغییر دهید ، اگر این شبکه شما باشد. اگر برای کسی در حال آزمایش نفوذ هستید ، به آنها بگویید که رمزعبور خود را در اسرع وقت تغییر دهند.

نحوه هک کردن WPA / WPA2 Wi Fi با Kali Linux

این wikiHow به شما می آموزد که چگونه با هک کردن آن با Kali Linux ، رمز عبور یک شبکه WPA یا WPA2 را پیدا کنید.

-۱ درک کنید که چه زمانی می توانید Wi-Fi را به طور قانونی هک کنید. در بیشتر مناطق ، تنها زمانی که می توانید شبکه WPA یا WPA2 را هک کنید ، زمانی است که شبکه به شما تعلق دارد یا متعلق به شخصی است که به شما رضایت صریح داده است که هک شبکه را هک کند.

- هک کردن شبکه هایی که ضوابط فوق را برآورده نمی کنند غیرقانونی است و ممکن است یک جرم فدرال باشد.

تصویر دیسک Kali Linux را بارگیری کنید. Kali Linux ابزاری مناسب برای هک کردن WPA و WPA2 است. با انجام موارد زیر می توانید تصویر نصب Kali Linux (ISO) را بارگیری کنید:

- در مرورگر وب رایانه خود به https:// www.kali .org/downloads/ بروید .

- HTTP را در کنار نسخه کالی که می خواهید استفاده کنید کلیک کنید.

- منتظر بمانید تا پرونده بارگیری شود.

فلش مموری را به رایانه وصل کنید. برای این فرآیند باید از یک درایو فلش با حداقل ۴ گیگابایت استفاده کنید.

درایو فلش خود را بوت کنید. این امر برای اینکه بتوانید از فلش USB به عنوان محل نصب استفاده کنید لازم است.

- همچنین می توانید برای این مرحله از مک استفاده کنید.

فایل ISO Kali Linux را بر روی درایو فلش قرار دهید. فلش درایو را باز کنید ، سپس فایل دریافت شده Kali Linux ISO را در پنجره فلش درایو بکشید.

- مطمئن شوید که بعد از اتمام این روند ، درایو فلش USB خود را وصل کرده اید.

Kali Linux را نصب کنید. برای نصب Kali Linux بر روی رایانه خود ، موارد زیر را انجام دهید:

- رایانه Windows خود را مجدداً راه اندازی مجدد کنید.

- وارد منوی BIOS شوید.

- رایانه خود را تنظیم کنید تا با پیدا کردن بخش “گزینه های بوت” (یا مشابه) ، انتخاب نام درایو USB خود ، و حرکت آن را به بالای لیست ، از درایو USB خود شروع کند.

- ذخیره و خارج شوید ، سپس منتظر ظاهر شدن پنجره نصب Kali Linux باشید (ممکن است مجبور شوید یک بار دیگر رایانه خود را مجدداً راه اندازی کنید).

- پیام های نصب Kali Linux را دنبال کنید.

- آموزش هک WiFi توسط کالی لینوکس

یک کارت Wi-Fi خریداری کنید که از نظارت پشتیبانی می کند. می توانید کارت های Wi-Fi را بصورت آنلاین یا فروشگاه های فناوری پیدا کنید. اطمینان حاصل کنید که کارت Wi-Fi شما امکان نظارت (RFMON) را فراهم می کند ، یا نمی توانید یک شبکه را هک کنید.

- بسیاری از رایانه ها دارای کارتهای Wi-Fi RFMON هستند ، بنابراین ممکن است بخواهید چهار مرحله اول قسمت بعدی را قبل از خرید یکی امتحان کنید.

- اگر از Kali Linux در یک ماشین مجازی استفاده می کنید ، بدون توجه به کارت رایانه خود به کارت Wi-Fi احتیاج خواهید داشت.

- آموزش هک WiFi توسط کالی لینوکس

به عنوان root وارد رایانه لینوکس Kali شوید. نام کاربری و رمزعبور ریشه خود را هنگام ورود وارد کنید.

- در طی مراحل هک کردن باید همیشه در حساب اصلی خود باشید.

- آموزش هک WiFi توسط کالی لینوکس

کارت Wi-Fi خود را به رایانه Kali Linux خود وصل کنید. انجام این کار بلافاصله باعث می شود کارت شروع به بارگیری و بارگیری درایور ها برای خود کند. در صورت درخواست ، دستورالعمل های روی صفحه را برای تکمیل تنظیمات دنبال کنید. پس از اتمام این مرحله ، می توانید هک کردن شبکه انتخابی خود را ادامه دهید.

- اگر قبلاً کارت را روی رایانه خود تنظیم کرده باشید ، هنوز هم باید با وصل کردن آن ، آنرا برای Kali Linux تنظیم کنید.

- در بیشتر موارد ، صرفاً وصل کردن کارت به رایانه شما برای تنظیم آن کافی است.

- آموزش هک WiFi توسط کالی لینوکس

- هک وای فای کالی لینوکس

- هک وای فای با کالی

برنامه SPY24 :

که اولین مورد از قوانین سایت و مهمترین آن مقابله با هک میباشد و هر گونه سو استفاده و استفاده نادرست از آموزش ها و برنامه های وبسایت SPY24 بر عهده کاربر می باشد.

سامانه مراقبت از خانواده (SPY24) نام یک نرم افزار موبایل با نصب و فعالسازی بسیار ساده می باشد که به والدین امکان کنترل و مدیریت فعالیت فرزندان در شبکه های مجازی موبایلی را می دهد.

در زیر می توانید برخی از امکانات برنامه SPY24 را مشاهده نمایید:

- نظارت بر تماس ها و پیامک ها به همراه تاریخ و زمان

- گزارش پیام های تلگرام ، اینستاگرام ، واتس اپ و…

- موقعیت لحظه مستمر و مسیر های پیموده شده

- وب سایت های بازدید شده و برنامه های اجرا شده

- با قابلیت پنهان سازی ۱۰۰ درصد برنامه و مدیرت راه دور

- امکان مسدود سازی وب سایت ها، برنامه ها و مخاطبین از راه دور