نتیجه جستجو برای :امنیت

-

اخبار هک و امنیت - آخرین و جدیدترین

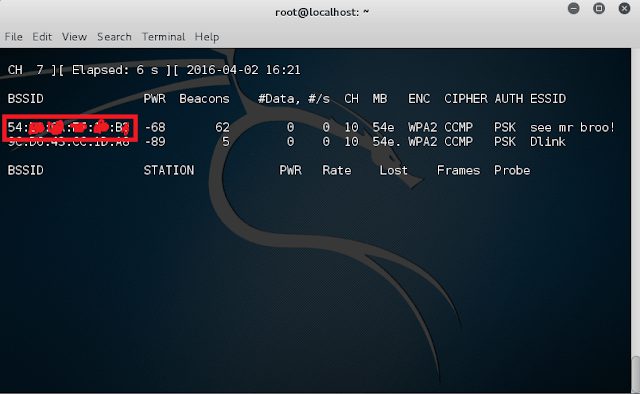

مهم ترین ابزار های Aircrack-Ng در کالی لینوکس Kali Linux

یکی از بسته های نرم افزاری قوی، برای آنالیز، نفوذ و حمله به شبکه های وایرلس، Aircrack-ng نام دارد. این بستهء نرم افزاری خود متشکل از چندین ابزار بسیار کاربردی برای آنالیز، شنود و نفوذ به شبکه های وایرلس می باشد. در زیر لیستی از مهم ترین ابزارهای این بستهء نرم افزاری به همراه توضیحات مربوط به هر نرم افزار…

بیشتر بخوانید » -

آموزش شناخت انواع هک و روش های مقابله

کارت شبکه های مناسب تست نفوذ وایرلس Wireless Network

کارت شبکه های لازم برای هک شبکه های وایرلس امروزه با گسترش استفاده از شبکه های وایرلس و محبوبیت آن در بین مردم، نیاز به تامین امنیت در این شبکه ها تبدیل به یک امر مهم شده است. هر کسی که می خواهد امنیت شبکه WiFi خود را آزمایش کند، نیاز به چند ابزار دارد که در ادامه به توضیح…

بیشتر بخوانید » -

آموزش شناخت انواع هک و روش های مقابله

آموزش به دست آوردن پسورد وای فای با Cmd ویندوز- هک وای فای

آموزش به دست آوردن پسورد وایفای با Cmd ویندوز- هک وای فای به دست آوردن پسورد وایرلس با هر زمان که ما به یک شبکه Wi-Fi متصل می شویم و رمز عبور را برای اتصال به آن شبکه وارد می کنیم، در واقع یک نمای WLAN از آن شبکه WiFi داریم. این مشخصات در داخل کامپیوتر ما همراه با سایر…

بیشتر بخوانید » -

آموزش شناخت انواع هک و روش های مقابله

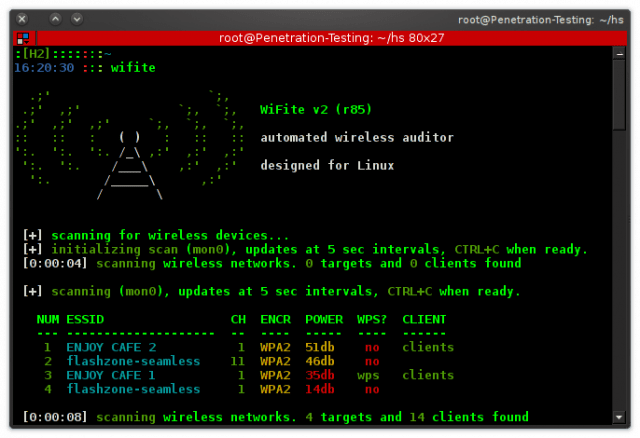

همه چیز درباره ابزار Wifite هک وای فای

Wifite یک اسکریپت به زبان پایتون است که برای حسابرسی شبکه های بی سیم طراحی شده است. این ابزار کاربردی تمام روش های شناخته شده برای بازیابی رمز عبور یک نقطه دسترسی بی سیم (روتر) را در خود دارد که برخی از مهمترین آنها عبارتند از: WPS: روش Offline Pixie-Dust attack WPS: روش شکستن آنلاین پین کد WPA: روش هندشیک گیری…

بیشتر بخوانید » -

آموزش شناخت انواع هک و روش های مقابله

گوگل از امکان هک کردن آیفون از طریق وبسایت های آلوده پرده برداشت

گوگل از امکان هک کردن آیفون ازطریق وبسایتهای آلوده پرده برداشت گروه امنیتی گوگل ادعا میکند که آسیبپذیری مهمی در آیفون، امکان هک کردن گوشیها را از طریق وبسایتهای آلوده فراهم میکرده است. گروه محققان امنیتی گوگل موسوم به Project Zero ادعا میکنند که مجموعهای از وبسایتهای هکشده با امکان تزریق بدافزار به گوشیهای آیفون کشف کردهاند. گوگل از امکان…

بیشتر بخوانید » -

آموزش شناخت انواع هک و روش های مقابله

حمله deface چیست؟ و روش های مقابله با آن

حمله deface چیست و روش های مقابله با آن اهداف:همانطور که اشاره کردم این نوع حمله با هدف خاصی انجام می شود مثلا” در بعضی حملات مشاهده شده که یک هکر دولتی به سایت دولتی رغیب حمله میکند و پیغام مورد نظر خود را برروی وب سایت مورد نظر قرار می دهد در واقع این نوع حمله بیشتر در جهت…

بیشتر بخوانید » -

اخبار هک و امنیت - آخرین و جدیدترین

جمع آوری اطلاعات تست نفوذ به سایت ها یا برای هک کردن

جمع آوری اطلاعات تست نفوذ هک جمع آوری اطلاعات (information gathering) از سایت ها در عمل تست نفوذ، قبل از هر چیز نیازمند اطلاعاتی دقیق و کامل در ارتباط با هدف مورد نظر می باشیم که این مقوله با استفاده از ابزارهایی میسر می شود که یکی از این ابزار های مهم در زمینه وبسایت ها، ابزار SiteBroker می باشد. جمع آوری اطلاعات…

بیشتر بخوانید » -

آموختن سیستم عامل لینوکس (Linux)

آشنایی با مفاهیم به موضوع آموختن سیستم عامل لینوکس Linux

آموختن سیستم عامل لینوکس Linux نصب گام به گام توزیع لینوکسی اوبونتو روی سیستم در گذشته نصب لینوکس کار بسیار طاقت فرسایی بود؛ فلاپی دیسک های حاوی سورس لینوکس را می بایست یک به یک اجرا می کردیم و در حین جا به جایی فلاپی ها، احتمال ایجاد اختلال در فرایند نصب بسیار بود. به مرور زمان، CD های نصب…

بیشتر بخوانید » -

اخبار هک و امنیت - آخرین و جدیدترین

دانلود رایگان فیلم آموزش network+ نتورک پلاس در سال ۱۳۹۹

آموزش network+ فیلم آموزش نتورک پلاس (Network+) دانلود رایگان فیلم آموزش نتورک پلاس (Network+) یا مقدمه ای بر شبکه بندی و ارتباطات را به زبان فارسی در این پست آماده کرده ایم که در قالب ۱۵ قسمت و حدود ۳٫۵ ساعت تهیه شده است. دوره آموزش نتورک پلاس دوره آموزشی Network+ تهیه شده برای شما کاربران گرامی، دروازه ورود شما به دنیای بزرگ…

بیشتر بخوانید »