نتیجه جستجو برای :امنیت

-

آموزش شناخت انواع هک و روش های مقابله

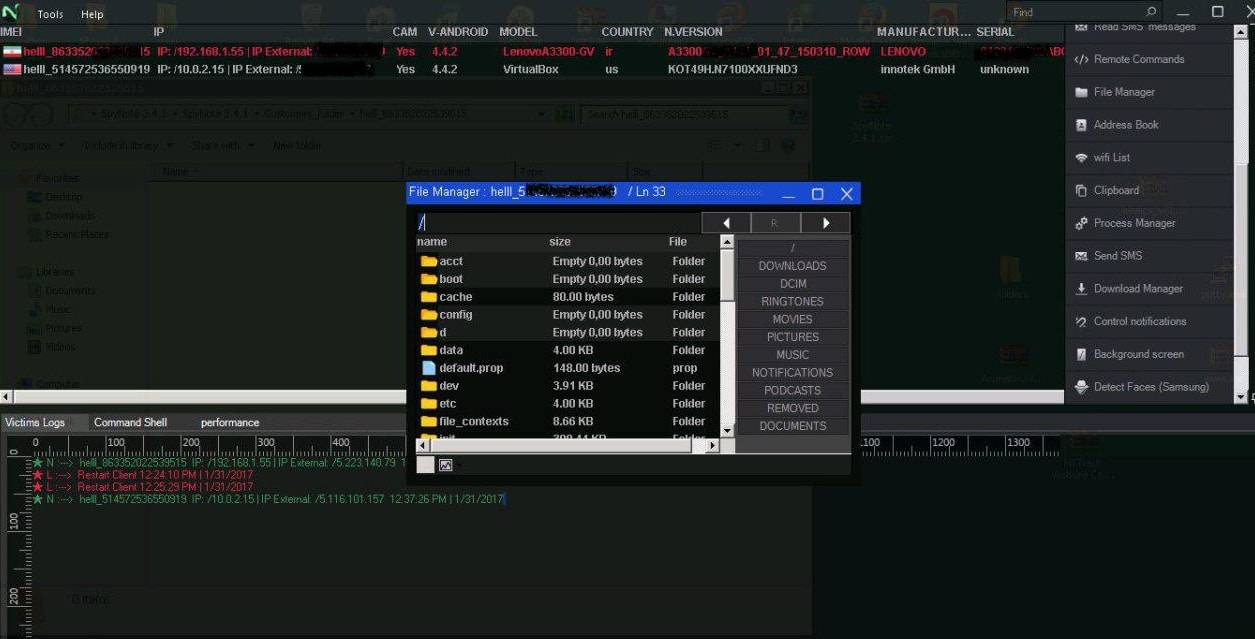

آسیب پذیری گوشی های اندروید با رات ها (Rat) بدافزار های چیست؟

به نام خدا سلام و درود خدمت دوستان و کاربران spy24 آسیب پذیری گوشی های اندروید با رات ها با مطلبی دیگه در رابطه با راه های جلوگیری از هک و نفوذ به گوشی های اندرویدی در خدمتتون هستیم! اندروید با رات ها رت (Rat) تروجان ها در این روز ها استفاده از گوشی ها و تبلت ها بسیار در…

بیشتر بخوانید » -

آموزش شناخت انواع هک و روش های مقابله

آموزش به دست آوردن پسورد وای فای سیستم قربانی بعد از نفوذ به سیستم

آموزش به دست آوردن پسورد وای فای سیستم قربانی بعد از نفوذ به سیستم سلام خدمت تمامی کاربران عزیز وبسایت تیم امنیتی spy24 مطالب زیادی راجب Post Exploitation در سایت قرار دادیم ، دلیل تاکید ما روی این بخش مهم بودن این مرحله هست که اگر شخص نفوذگر بعد از دسترسی Post Exploitation رو به خوبی نتونه انجام بده باعث…

بیشتر بخوانید » -

آموزش شناخت انواع هک و روش های مقابله

آموزش بایند (Bind) کردن با ابزار Celesty Binder

آموزش بایند (Bind) کردن با ابزار Celesty Binder سلام خدمت تمامی کاربران گل سایت تیم امنیتی spy24 نوبتی هم که باشه نوبت رسیدن به مبحث بسیار مهم بایند کردن هست ، ما در سایت آموزش های زیادی راجب ساخت پیلود و همچنین تکنیک های مربوط به دورزدن انتی ویروس رو دادیم ، یکی از مواردی که تا به این پست…

بیشتر بخوانید » -

فناوری

گوگل هکینگ یا GHDB چیست؟ کامل ترین آموزش گوگل هکینگ

گوگل هکینگ یا GHDB چیست؟ کامل ترین و متفاوت ترین آموزش گوگل هکینگ در ایران آموزش دورکهای گوگل گوگل هکینگ به معنای بهره برداری از خدمات سایت گوگل به منظور یافتن سایتهای آسیب پذیر در فضای اینترنت است. البته طبیعی است گوگل به دنبال دادن خدمات به نفوذگران نبوده است ولی خوب با استفاده از قابلیتهایی که دارد میتوان از…

بیشتر بخوانید » -

آموزش شناخت انواع هک و روش های مقابله

گوگل هکینگ (google hacking) چیست؟

گوگل هکینگ (google hacking) چیست؟ همه ما با موتور جستجوی Google آشنا هستیم، موتور جستجوی گوگل در حقیقت یک دیتابیس کامل از محتوای تمامی وب سایت هایی است که در اینترنت وجود دارند. این موتور جستجو با استفاده از ربات های خزنده ای که دارد میتواند روزانه بیش از چند میلیون وب سایت را خیزش کند و محتوای آنها را بر اساس…

بیشتر بخوانید » -

آموزش شناخت انواع هک و روش های مقابله

دانلود برنامه Hashcat برای بازیابی و هک پسورد و شکستن رمز عبور

دانلود برنامه Hashcat برای بازیابی و هک پسورد و شکستن رمز عبور همانطور که می دانید در بحث هک پسورد و شکستن رمز عبور، یکی از روش های پرکاربرد، استفاده از نرم افزارهایی است که برای این منظور ساخته شده اند. برنامه های رمزشکن یا اصطلاحا هکر پسورد، می توانند با استفاده از الگوریتم ها خود و روش های حمله متنوعی که…

بیشتر بخوانید » -

بهترین برنامه های هک گوشی اندرویدی آیفون

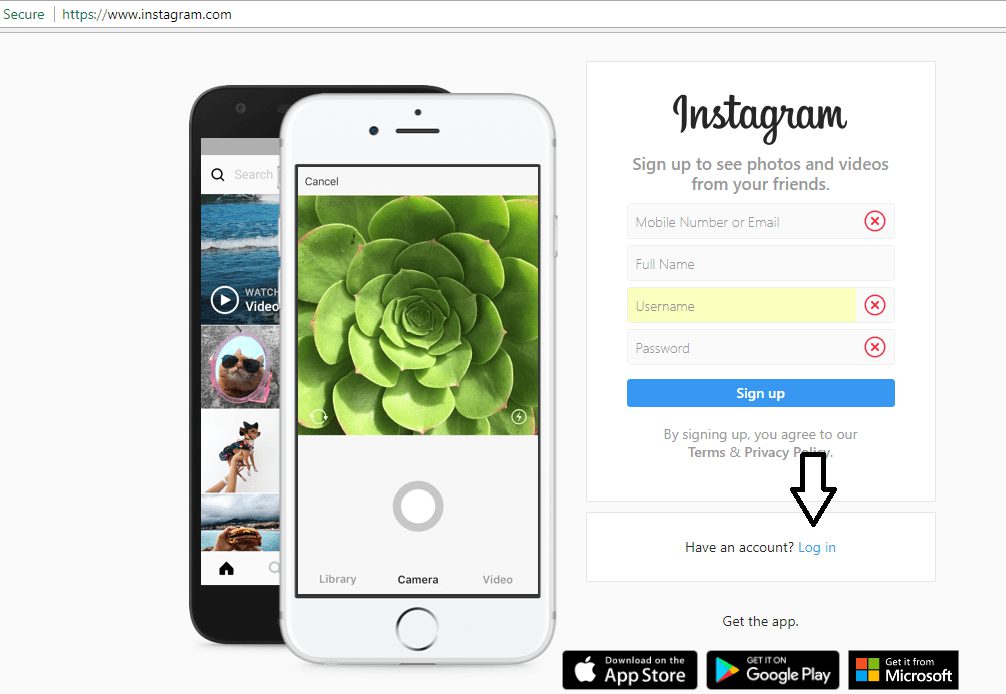

کرک اینستاگرام و عملیات شکستن پسورد انجام می شود؟ (Crack)

یکی از روش هایی که در آن می توان به حساب های کاربری افراد مختلف در فضای مجازی دسترسی غیر مجاز داشت، شکستن پسورد و رمز عبورمی باشد. در این روش هکر با استفاده از ابزار و دانشی که در اختیار دارد، عملیات حدس پسورد را آغاز کرده و تا زمانی که به پسورد صحیح دست پیدا نکند، به کار خود ادامه…

بیشتر بخوانید » -

آیا اینستاگرام من هک شده است؟!

ربات پسورد یاب اینستاگرام

سلام خدمت کاربران گرامی : ربات پسورد یاب اینستاگرام , بازیابی پسورد اینستاگرام , فراموش کردن پسورد اینستاگرام , فراموش کردن پسورد اینستاگرام , برنامه SPY24 امروز قصد داریم روش بازیابی پسورد اینستاگرام را بصورت مختصر و مفید توضیح دهیم. چرا دانلود ربات های پسورد یاب اینستاگرام دشوار است؟ چرا دانلود ربات های پسورد یاب اینستاگرام دشوار است؟ دانلود ربات…

بیشتر بخوانید » -

آموزش شناخت انواع هک و روش های مقابله

هک اینستاگرام واقعی آموزش ترفند شبکه اجتماعی اینستاگرام

برنامه هک اینستاگرام واقعی با برنامه اندروید و آموزش مقابله با این ترفند هک اکانت اینستاگرام: بر اساس آمارها پس از شبکه اجتماعی تلگرام بر اساس میزان محبوبیت شبکه اجتماعی اینستاگرام قرار دارد.هدف این شبکه که توسط فیسبوک خریداری شده است.اشتراک گزاری عکس و فیلم کوتاه میباشد.و با توجه به اینکه ممکن است که هکرها با نفوذ به این شبکه اجتماعی عکس ها…

بیشتر بخوانید »