آموزش ساخت و کرک پسورد هش با ابزار Hediye به صورت انلاین

با سلام خدمت همه ی کاربران وب سایت SPY24 احتمالا هر کسی که در دنیای هک و امنیت وارد شده حتما یک بار کلمه هش (Hash) به گوشش خورده است . آموزش ساخت کرک پسورد هش با ابزار Hediye هشینگ پسورد امروزه بسیار زیاد از هش استفاده میشود ، زیرا هش کردن از اطلاعات حساس ما در برابر عملیات های هک محافظت میکند.

هش چیست ؟ اگر بخواهم خیلی ساده توضیح بدم هش یک نوع عملیات ریاضی که روی یک متن ساده صورت میگیره تا اون متن ساده رو به صورت رمزنگاری شده در بیاورد.

خوب حالا ما چطوری می تونیم رمز عبور خودمون رو به پسوردهای هش تبدیل کنیم و یا پسورد های هش رو کرک کنیم و بتونیم پسورد رو بازیابی کنیم در ادامه من با استفاده از ابزار Hediye یک پسورد هش میسازم و بعد اون رو کرک می کنیم پس با من همراه باشید .

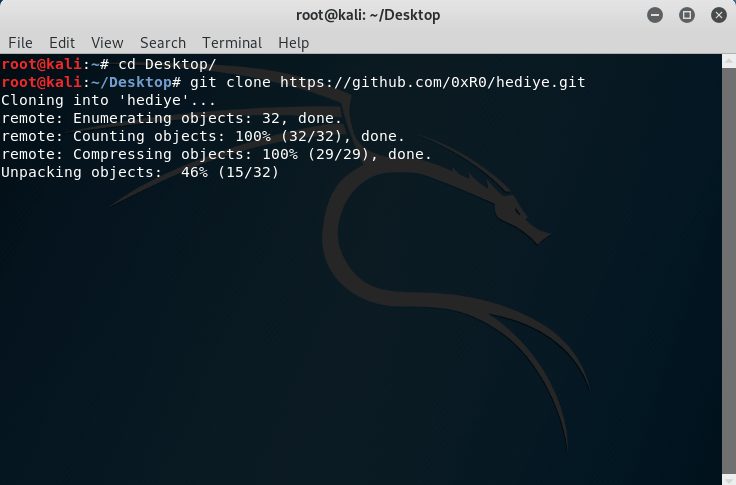

در قدم اول مثل همیشه ابزار رو از وب سایت گیت هاب دانلود می کنیم (لینک گیت هاب ابزار) :

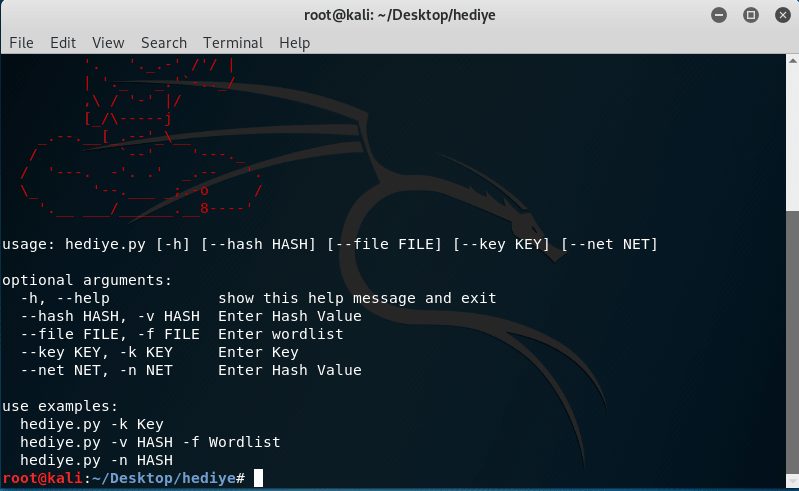

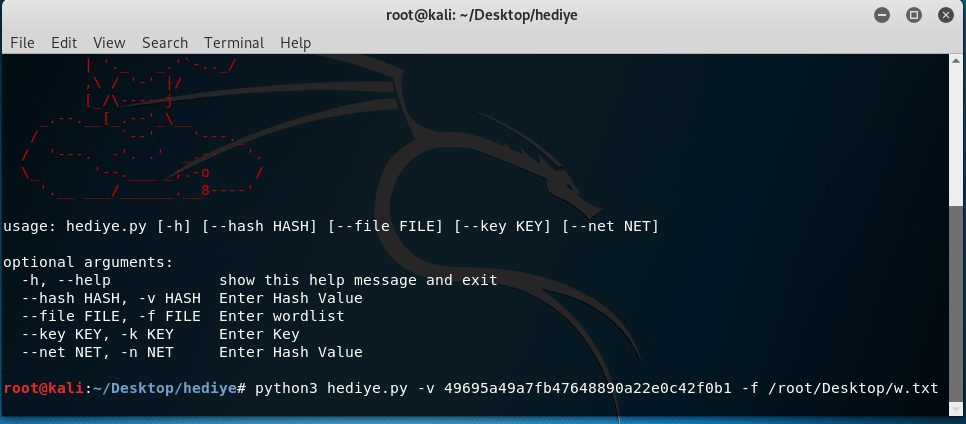

در قدم دوم با دستور زیر وارد پوشه ابزار می شویم و بعد با دستور زیر ابزار Hediye اجرا می کنیم :

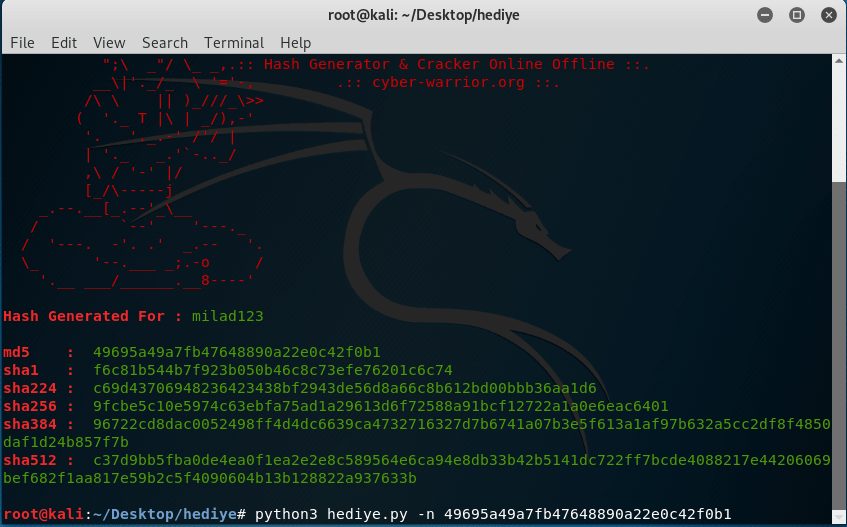

حالا من میخواهیم یک متن رو به یک پسورد هش تبدیل کنیم برای اینکار مانند تصویر زیر دستورات را وارد می کنیم :

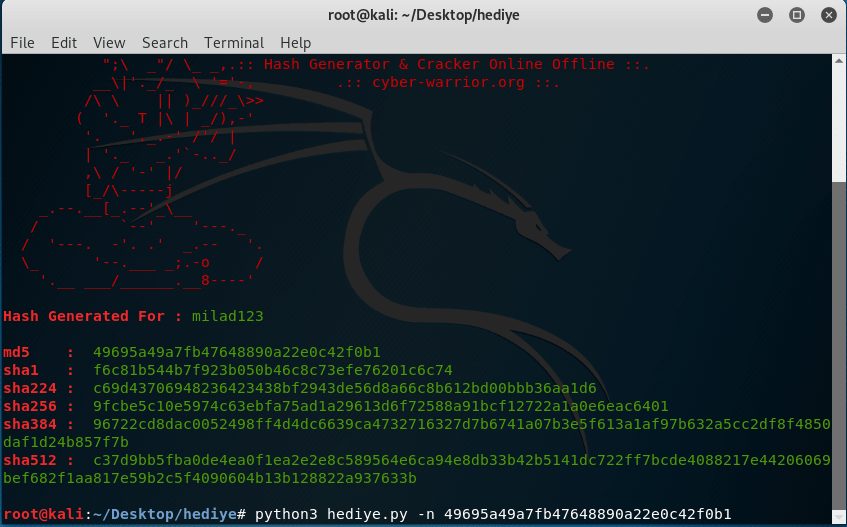

خوب شما مشاهد می کنید که کلمه milad123 به انواع پسورد هش تبدیل شده است ، حالا من میخواهم پسورد هش شده کلمه milad123 رو کرک کنم و بتونم محتوای رمز هش رو بخونم برای کرک پسورد هش از نوع md5 دستور زیر را وارد می کنم تا به صورت آنلاین بتونم متن رمزشده رو به حالت متن عادی برگردونم :

دانلود نرم افزار کرک : آموزش ساخت و کرک پسورد

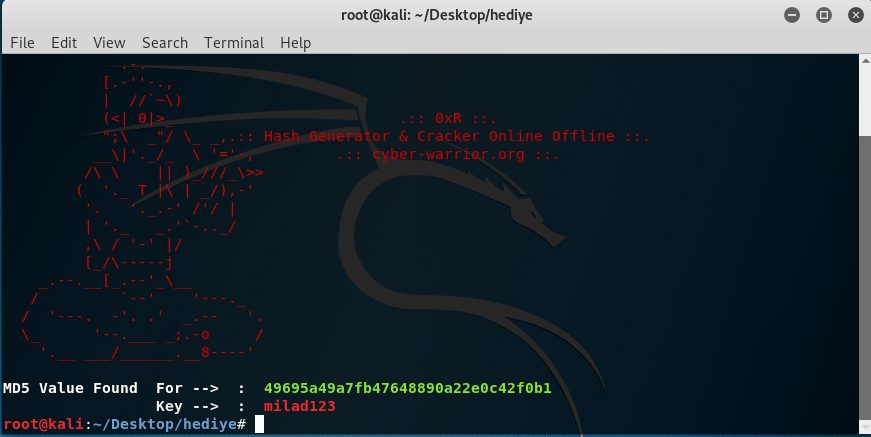

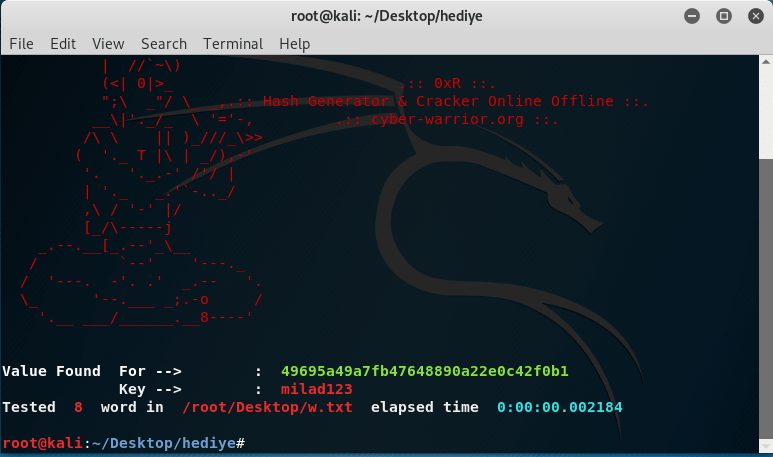

در تصویر بالا مشاهده می کنید که ابزار Hediye تونست به راحتی پسورد هش شده رو برای ما کرک کنه (کرک پسورد هش به صورت آنلاین) .

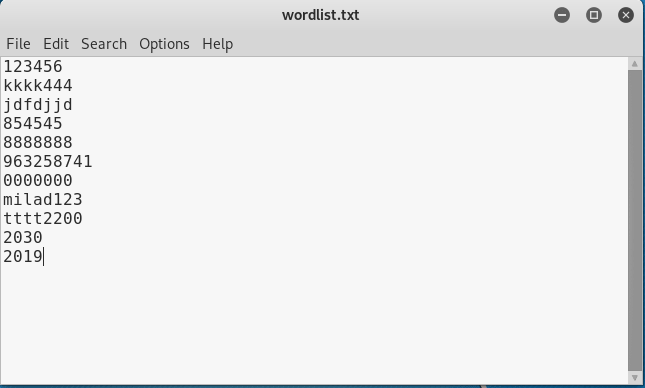

حالا ما میخواهیم از طریق حمله بروت فروس پسورد هش رو کرک کنیم یعنی با استفاده از پسورد لیست (لیست پسوردهای احتمالی که ما خودمون حدس میزنیم) ، خوب برای این اینکار ابتدا شما یک لیستی از پسورد های احتمالی خودتون ایجا کنید مثل تصویر زیر : آموزش ساخت و کرک پسورد

خوب من فایل رو با نام w.txt در مسیر /root/Desktop ذخیره کردم و حالا با دستور زیر عملیات بروت فروس رو اجرا می کنم :

آموزش تصویری کرک پسورد : آموزش ساخت و کرک پسورد

چگونه عبارت های هش شده را کرک کنیم؟

گاهی در مراحل تست نفوذ نیاز به کرک کردن هشهای موجود در پایگاه داده داریم که در این مطلب قصد داریم آموزشی برای این کار قرار دهیم.

هشها میتوانند از نوعهای متنوعی باشند، md5 و sha1 و sha128 شاید از معروف ترین نوع هشها هستند.

برای تشخیص هشهای معروف میتوان از تعداد کاراکتر بهره برد، بدین صورت که هشهای md5 مقدار ۳۲ کاراکتر دارند، هشهای sha1 مقدار ۴۰ کاراکتر و هشهای sha256 تعداد ۶۴ و هشهای sha512 تعداد ۱۲۸ کاراکتر دارند.

وقتی نوع الگوریتم هش را دریافت کردیم با استفاده از ابزارهای متنوعی میتوان آنها را هش کرد، که در پایین برخی از این ابزار ها را با به شما معرفی میکنیم.

باید توجه داشت که طرز کار تمام این ابزارها به صورت صد در صدی نیست و این سایتها تنها هشهایی را که تا به حال کرک کرده اند را جستجو میکنند، اگر نتیجه را یافتند آن را به شما ارائه میدهند.

دقت کنید که گاهی باید تمام ابزارها را جستجو کنیم، چون هر ابزاری دیتابیس جداگانه دارد و ممکن است مجبور شوید در دهها ابزار عملیات دیکد کردن هش خود را انجام دهید.

سایت hashkiller برای کرک کردن هشهای md5 و sha1

این سایت به آدرس توانایی هش کردن هر دو الگوریتم md5 و sha1 را دارد.

سایت crackstation با امکان کرک کردن انواع هش

این سایت با آدرس توانایی تشخیص نوع هش و کرک کردن انواع مختلفی از هش را داراست. هشهایی که این سایت توانایی کرک کردن آنها را دارد عبارتند از:

- md2 و md4 و md5 و md5_hex و md5-half

- sha1 و sha224 و sha256 و sha384 و sha512

- whirlpool

- ripeMD160

- MySQL 4.1

- QubesV3.1BackupDefaults

- آموزش ساخت و کرک پسورد

ابزار پولی و قدرتمند onlinehashcrack

این سایت با آدرس بسیار قدرتمند است و توانایی هش کردن حجم بزرگی از هشها را دارد، ولی بدلیل برخوردار بودن از حجم عظیمی از پایگاههای داده هش، فرایند هش کردن در این سایت گاهی روزها به طول میانجامد.

در فرایند کرک کردن در این سایت هنگام دادن هش به سایت، از شما یک ایمیل معتبر نیز درخواست میکند، که وقتی فرایند کرک کردن به اتمام رسید نتیجه را به ایمیل شما ارسال میکند و در قبال دریافت پول از شما نتیجه کرک هش را به شما میفروشد.

برخی از تست نفوذها آنقدر ارزشمند هستند که نفوذگر گاهی حاضر است پول نیز برای کرک هش خود بپردازد.

البته سایتهای دیگری نیز برای این کار هستند که برخی از مهم ترین آنها عبارتند از:

- md5decrypt

- cmd5

- md5this

- md5online

- crackhash

- آموزش ساخت و کرک پسورد

ابزارهای کرک کردن هشها در کالی لینوکس

در کالی لینوکس نیز برای کرک کردن هشها ابزارهایی موجود اند که سه تا از این ابزارها عبارتند از ophcrack و hashcat و findmyhash که در آینده مطالبی مفصل برای کار کردن با این ابزارها در سایت منتشر میشود.

آیا واقعا پسورد ها هش شده ذخیره می شوند؟

همیشه فکر میکردم که سایت هایی که در آنها اکانت میسازیم پسورد های ما را به صورت hash شده نگهداری می کنند تا در صورت لو رفتن دیتابیسشان پسورد های ما به دست شخص سومی نیافتد ولی به ۲ دلیل “معتقدم” که همه سایت ها اینگونه نیستند

۱-تغییر پسورد : بعضی سایت ها هنگام تغییر پسورد(کلمه عبور بگیم بهتره؟) بهمون هشدار میدن که این پسورد مشابه قبلی هست و به اندازه کافی برای استفاده امن نیست و البته میدونیم که اگر پسورد قبلی به صورت هش ذخیره شده باشد این امکان وجود ندارد که مشابهت پسورد ها بررسی شوند

۲−آمار پسورد های پر استفاده هر ساله منتشر میشود که گواه این است که پسورد های ما (حداقل برای مقاصد آماری) جایی به صورت plain text ذخیره میشوند..حال چطور می توانیم مطمین باشیم که با username است یا به صورت بینام ؟!

پ.ن۱: این مطلب صرفا نظر شخصی من و یک یادداشت ساده است

پ.ن۲: در این لینک اطلاعات خوبی یافت میشود مثلا اینکه یکی از راه های ذخیره پسورد با encryption است نه لزوما هش

الگوریتم هش (Hash) چیست؟ آموزش ساخت و کرک پسورد

الگوریتم هش، یک تابع ریاضی نسبتا پیچیده است که یک ورودی از داده ها را به یک خروجی از داده های دیگری تبدیل می کند بطوریکه در آن، شرایط زیر برقرار است:

۱٫ داده ی ورودی می تواند هر طول دلخواهی داشته باشد (از یک رشته ی چند کارکتری تا یک فایل چندین گیگا بایتی) اما داده ی خروجی همواره طول ثابتی خواهد داشت، در حد یک رشته ی ده/بیست کاراکتری.

۲٫ برای هر ورودی، همواره خروجی یکسانی تولید خواهد شد که منحصربفرد است. یعنی هیچ دو ورودی دارای خروجی هش یکسانی نخواهند بود و از این روی به خروجی هش، اثر انگشت نیز گفته می شود چرا که هر انسان هم اثر انگشت منحصربفرد خود را دارد.

۳٫ فرآیند هش کردن یا به عبارت دیگر تابع هشینگ (Hashing)، یک تابع یک طرفه می باشد. به این معنی که هیچ الگوریتمی وجود ندارد که بتواند داده ی اولیه را از خروجی یک تابع هش استخراج نماید.

۴٫ کوچکترین تغییر در داده ی ورودی، مثل افزایش یا کاهش فقط یک نقطه یا تغییر جای دو کاراکتر باهم، چنان تغییر فاحشی در خروجی تولید خواهد کرد که تقریبا تمامی کاراکترهای خروجی عوض خواهند شد.

نکته ی دیگر اینکه الگوریتم هشینگ دارای انواع مختلفی می باشد مانند الگوریتم SHA1، الگوریتم SHA256، الگوریتم MD5 و غیره که البته همه ی آنها کار مشابهی را انجام می دهند اما به روش های مختلف. خب. پس یک دید کلی راجع به تابع یا الگوریتم هش به دست آمد (یا یادآوری شد). اما در ادامه، نکاتی درباره ی هشینگ پسورد در وب سایت ها را می خوانیم.

هشینگ پسورد (Password hashing) چیست و چرا در وب سایت ها از آن استفاده می شود؟

اغلب وب سایت هایی که به امنیت اهمیت می دهند، پسورد کاربران خود را بصورت هش شده در پایگاه داده ی خود نگهداری می کنند. هر کاربری که برای اولین بار در وب سایت ثبت نام کرده است و پسوردی را برای خود تعیین کرده است، آن پسورد بصورت هش شده، برای وی ثبت و نگهداری خواهد شد. به این روش، هشینگ پسورد یا Password hashing در وب سایت گفته می شود.

هشینگ پسورد در یک وب سایت، بدلیل بالا بردن امنیت آن وب سایت صورت می گیرد. اینکه چرا امنیت بالا می رود، یک جواب یک جمله ای دارد: “فقط آن بخش از اطلاعات شما در امنیت قرار دارد که حتی خود شما از آن بی اطلاع باشید”. این یک واقعیت تلخ است که اینترنت یک محل نا امن است و به هر اطلاعاتی که در پایگاه داده های وب سرورها ذخیره می کنید، ممکن است روزی یک هکر نیز دسترسی پیدا کند. پس اگر پسورد کاربران را در پایگاه داده ی وب سایت خود نگهداری می کنید، شانس آورده اید که هک نشده اند، شاید هم هک شده اند و شما هنوز اطلاع ندارید!

کرک پسورد هش با ابزار Hediye :

چاره ی کار این است که حتی خود شما هم پسورد کاربران خود را ندانید. برای این منظور لازم است که پسورد کاربران را در هنگام ثبت نام توسط یک تابع هشینگ به صورت هش شده در آورید و سپس در پایگاه داده ذخیره کنید. در این صورت حتی اگر تمام اطلاعات موجود در پایگاه داده ی وب سایت شما توسط یک هکر به سرقت برود، آن هکر به پسوردها دسترسی نخواهد داشت چرا که پسوردها فقط بصورت هش شده در پایگاه داده ذخیره شده اند و چنانچه در بند سوم از شرایط تابع هش اشاره شد، تابع هش یک تابع یک طرفه است یعنی می توان یک پسورد را بصورت هش شده در آورد اما نمی توان مسیر را برگشت و صورت هش شده ی پسورد را به صورت اولیه برگرداند. بنابراین پسوردهای هش شده به درد هکر مذکور نخواهد خورد چرا که هیچ کس نمی تواند با آنها در وب سایت لاگین کند. لاگین کردن در وب سایت تنها با دانستن پسورد اصلی امکان پذیر است که در ادامه می خوانیم.

مکانیزم لاگین در وب سایت هایی که از هشینگ پسورد استفاده می کنند

هر بار که کاربری که قبلا در وب سایت ثبت نام کرده است، می خواهد لاگین کند، پسورد وارد شده مجددا بصورت هش در می آید و سپس با مقدار هش شده ی داخل پایگاه داده مقایسه می شود تا اطمینان حاصل گردد که پسورد بصورت صحیح وارد شده است یا خیر. همانگونه که در بند دوم از شرایط تابع هش اشاره شد، در تابع هش، برای هر ورودی، همراه خروجی یکسانی تولید خواهد شد. پس پسورد را هر زمان که مجددا هش بکنیم، مقدار ثابتی به ما خواهد داد که می توان آنرا با مقدار ذخیره شده در پایگاه داده، مقایسه بکینم و ببینم که پسورد وارد شده صحیح است یا خیر.

سوالی که در اینجا پیش می آید این است که آیا هکرها می توانند با پسورد های هش شده ای که از پایگاه داده ی یک وب سایت دزدیده اند، در آن وب سایت لاگین کنند یا خیر؟ جواب منفی است. چنانچه در بند چهارم از شرایط تابع هش خواندیم، کوچکترین تغییر در داده ی ورودی، مثل افزایش یا کاهش فقط یک نقطه یا تغییر جای دو کاراکتر باهم، چنان تغییر فاحشی در خروجی تولید خواهد کرد که تقریبا تمامی کاراکترهای خروجی عوض خواهند شد. از آنجاییکه در مکانیزم لاگین شدن، مقدار وارد شده توسط کاربر در صفحه ی لاگین، مجددا هش می شود، شکل هش شده ی یک پسورد با هش شدن مجدد در فرآیند لاگین، یک مقدار کاملا متفاوتی تولید خواهد کرد که با مقدار هش شده ی پسورد اولیه تطابق نخواهد داشت.

مکانیزم رفع مشکل کاربرانی که پسورد خود را فراموش کرده اند

مسلما بارها در صفحه ی لاگین وب سایت های مختلف، لینک یا دکمه ی “پسورد خود را فراموش کرده ام” را دیده اید. من خودم بارها پسورد عضویت در یک سایت خاص را گم کرده ام و با استفاده از گزینه ی مذکور، آنها پسوردم را مجددا به ایمیل من ارسال کرده اند. البته اکنون با مطالعه ی مطالب بالا، دیگر می دانیم که اگر یک وب سایتی در هنگام تقاضا، پسورد شما را مجددا برایتان ارسال کند، به هیچ وجه امن نیست.

آموزش ساخت و کرک پسورد :

اصولا وب سایت هایی که از هشینگ پسورد استفاده می کنند، دیگر حتی خودشان هم پسورد شما را نمی دانند چه برسد که آنرا برایتان ارسال کنند. در این وب سایت ها، در هنگام کلیک بر روی لینک یا دکمه ی “پسورد خود را فراموش کرده ام”، یک لینک تجدید پسورد (Password Reset) به ایمیل کاربر ارسال می گردد و کاربر از این طریق می تواند پسورد جدیدی را برای خود در وب سایت مذکور ثبت کند. البته پسورد جدید بازهم بصورت هش شده در پایگاه داده ی آن وب سایت ذخیره خواهد شد.

با هشینگ پسورد، برای هکرها چقدر زحمت تراشیده می شود؟

آیا با استفاده از روش هشینگ پسورد، وب سایت خود را کاملا ایمن کرده ایم؟ جواب منفی است! بعنوان یک برنامه نویس باید این واقعیت را بعنوان یک اصل تغییر ناپذیر بپذیریم که امنیت کامل در دنیای نرم افزار دست نیافتنی است. بنابراین پسوردها حتی بصورت هش شده نیز از گزند هکرهای ماهر، کاملا در امان نیستند. یک هکر حرفه ای که تخصص وی در زمینه ی هک کردن پسوردهای هش شده است، یک ابزارها و روش هایی در آستین خود دارد که می تواند شما را غافلگیر کند!

آنها خواهند توانست با نرم افزارهای ویژه، میلیون ها پسورد احتمالی را بصورت هش شده درآورند و سپس آنها را تک به تک با مقدار دزدیده شده از وب سایت شما مقایسه بکنند و در نهایت به پسورد اولیه دست پیدا کنند. شاید بگویید حدث زدن، هش کردن و مقایسه ی میلیون ها پسورد احتمالی با اطلاعات دزدیده شده، عمر نوح می خواهد، اما از این واقعیت نباید غافل شد که هکرهای ماهر، پسوردهایی که افراد معمولا بکار می برند را می دانند و در ابتدا آن پسوردها را امتحان خواهند کرد. از همین رو است که همواره بر این تاکید می شود که کاربران برای خود پسوردهای ساده و قابل حدث زدن را انتخاب نکنند. پسوردهایی دارای امنیت بیشتری هستند که پیچیده بوده و به راحتی حدث زده نشوند.

زنگ خطر زمانی به صدا درآمد که ابزارهای قدرتمند تری برای هک کردن هشینگ در اختیار هکرها قرار گرفت. ابزارهایی همچون “حمله ی دیکشنری (Dictionary attack)” و “جدول رنگین کمان (Rainbow table)”. در روش اول، هکرها با استفاده از هش کردن لغات موجود در دیکشنری ها و مقایسه ی آن با اطلاعات پایگاه داده ی وب سایت قربانی، می توانند برخی از پسوردها را به دست آورند. بنابراین اگر شما پسوردی دارید که در یک دیکشنری هم یافت می شود، حتی اگر کلمه ی پیچیده و دور از ذهنی مثل کلمه ی sophisticated باشد، هکر ها با استفاده از Dictionary attack در عرض چند دقیقه پسورد شما را خواهند دانست. در روش دوم یعنی جدول رنگین کمان، آنها یک جدول آماده از مقادیر هش شده ی کلمات دیکشنری به نام Rainbow table را در اختیار دارند که با آن می توانند زمان دستیابی به پسورد شما را از چند دقیقه، به کسری از ثانیه تبدیل کنند.

استفاده از نمک (Salt) در هشینگ پسورد، روشی است که معمولا بکار گرفته می شود که حملات Dictionary attack و Rainbow table را خنثی سازد و زحمت بسیار زیادی برای هکرها تراشیده شود بطوریکه از هک پسوردهای شما منصرف گردند.

مفهوم نمک (Salt) در کدگذاری کرک پسورد هش با ابزار Hediye

چنانچه گفته شد، هکرها جداولی بنام Rainbow table در اختیار دارند که شامل مقادیر هش شده ی مجموعه ای از پسوردهای عمومی که اغلب کاربران از آنها بعنوان کلمه ی عبور استفاده می کنند و همچنین کلمات موجود در دیکشنری ها می باشند و آنها می توانند این مقادیر را با بکمک نرم افزار های مخصوص این کار با پسوردهای هش شده ی موجود در پایگاه داده ی وب سایت ما مقایسه کنند تا بفهمند که پسوردها چه هستند. اما اگر پسوردهای کاربران وب سایت را به هنگام هش کردن با رشته ی کاراکتری نسبتا طولانی که بصورت کاملا اتفاقی و بدون معنی خاصی تولید شده است مخلوط کرده و سپس هش کنیم چه؟ احتمال اینکه مقدار هش شده ی یک پسورد حتی خیلی ساده و موجود در برگ نخست دیکشنری که با یک رشته ی ۱۵ یا ۲۰ کاراکتری متشکل از کاراکترهای اتفاقی ترکیب شده است، هنوز در Rainbow table باشد چقدر است؟ به جرأت می توان گفت که این احتمال بسیار نزدیک به صفر است. پس می بینیم که با یک تکنیک ساده می توان بر سر راه هکرها سنگ اندازی کرد. اصولا به آن رشته ی نسبتا طولانی متشکل از کاراکترهای اتفاقی که به هنگام هش کردن با پسورد اولیه مخلوط می کنند، نمک یا Salt گفته می شود، شکل ۱٫

شکل ۱٫ رمزگذاری پسورد بکمک نمک و هش کردن / Password Encryption Using Salt Hashing

روش استفاده از نمک در هشینگ + چهار پیشنهاد برای بالاتر بردن امنیت

وب سایتی که از نمک برای هشینگ پسورد استفاده می کند، لازم دارد که نمک را نیز در کنار مقادیر هش شده ی پسوردها نگهداری کند. البته نمک یک رشته ی کاراکتری بی معنی است که کاراکترهای آن کاملا بصورت اتفاقی تولید شده اند و کاربری که در وب سایت ثبت نام می کند از محتوای آن نه اطلاع دارد و نه به دردش می خورد. فقط زمانیکه افراد می خواهند در وب سایت لاگین کنند، پسورد وارد شده در صفحه ی لاگین مجددا با نمک ترکیب شده و هش می شود تا با هش کد قبلا ذخیره شده در پایگاه داده مقایسه گردد و فهمیده گردد که آیا پسورد بصورت صحیح وارد شده است یا خیر. بنابراین می بینیم که وب سایت ها نیاز دارند که مقدار نمک را بهمراه هش کد در پایگاه داده ی خود نگهداری کنند.

نگهداری نمک در کنار هش کد پسوردها، این نگرانی را پیش می آورد که هکرهایی که مقدار هش کدها را به دست آورده اند می توانند نمک های مربوط به هر هش کد را نیز به دست بیاورند اما آیا آنها با داشتن نمک و Rainbow table می توانند بفهمند که پسوردها چه هستند؟ جواب مثبت است اما با سختی و هزینه ی زیاد چرا که آنها باید برای هر پسورد، کل Rainbow table را با نمک مربوطه از ابتدا کامپیال کنند. یعنی تمام کلمات دیکشنری را با آن نمک ترکیب کنند و یک Rainbow table جدید تولید کنند و سپس به دنبال هش کد همخوان (match) در داخل آن بگردند. که این زمان زیادی از آنها خواهد گرفت که ممکن است آنها را منصرف نماید اما اگر ارزشش را داشته باشد، این کار را خواهند کرد.

من برای بالا بردن بیشتر امنیت در وب سایت خودم، SPY24 از دو تکنیک بهره خواهم برد که آن دو تکنیک را بعنوان پیش نهاد خدمت شما هم عرض می کنم که شاید بعنوان توسعه دهنده استفاده نمایید و همچنین دیدگاه های دوستان صاحب نظر را نیز در این زمینه دریافت کنم. پیشنهاد اول این است که نمک را بصورت ساده به ابتدا یا انتهای پسورد نیافزاییم، بلکه آنرا با یک الگوی خاصی با پسورد بیامیزیم. این کار زمانی می تواند مفید باشد که هکرها فقط به محتوای پایگاه داده دسترسی پیدا کرده باشند و هنوز کد و الگوریتم های وب سایت از گزند آنها مصون مانده باشد. در این صورت آنها به تعداد حالاتی که می شود پسورد و نمک را با هم درآمیخت باید Rainbow table تولید کنند تا بتوانند پسوردهای ما را هک کنند.

پیشنهاد دوم من است که الگوریتم آمیختن پسورد با نمک را بصورت کامپایل شده در وب سایت نگهداری کنیم. من وب سایت های خودم را تحت ASP.Net و #C توسعه می دهم. یک امکان در ASP.Net وجود دارد که شما می توانید علاوه بر کنترل های موجود، کنترل خود را تولید و در توسعه ی وب سایت ها استفاده نمایید بطوریکه اگر کنترل را از نوع Custom Control ایجاد کنید، الگوریتم های داخل آن بصورت کامپایل شده نگهداری خواهند شد. حال اگر حتی کد وب سایت توسط هکرها مورد دستبرد قرار بگیرد، یک زحمت اضافی نیز برای Decompile کردن چنین کنترلی را بر گردن هکرها گذاشته ایم که به نوبه ی خود یک لایه ی امنیتی بیشتر محسوب می شود.

و پیشنهاد سوم من این است که کاربران را به استفاده از پسوردهای پیچیده و غیر قابل حدث زدن تشویق نماییم. من در آینده ی نزدیک برای کاربران وب سایت SPY24 پیش نهاد خواهم داد که برای تولید پسورد پیچیده و همچنین نگهداری اطلاعات کاربری خود در وب سایت های مختلف از نرم افزار +KeyO (کی او پلاس) استفاده کنند. من مدتی است که این نرم افزار را توسعه داده ام و خودم شخصا از آن استفاده می کنم و خیلی از آن راضی هستم چرا که اطلاعات تمامی حساب های کاربری خودم را در آن نگهداری می کنم و برای تمامی حساب هایم، پسوردهای بسیار پیچیده با همین نرم افزار تولید کرده ام و هیچ نیازی هم به حفظ کردن آنها در ذهن خودم ندارم. شکل ۲ نمایی از ورژن اولیه و آزمایشی نرم افزار +KeyO را نشان میدهد.

شکل ۲٫ نمایی از ورژن اولیه ی نرم افزار +KeyO کرک پسورد هش با ابزار Hediye

همچنین نرم افزار +KeyO می تواند پسوردهای بسیار قدرتمند و با امنیت بالایی تولید کند که احتمال حدث زدن و هک کردن آنها توسط هکرها و احتمال وجود آنها در داخل جامع ترین Rainbow table ها، حتی بدون آمیختن با نمک، تقریبا صفر است. در شکل ۳ مشاهده می شود که فقط با کلیک بر روی دکمه ی Generate یک پسورد فوق العاده پیچیده و قدرتمند توسط نرم افزار تولید می شود که می توان از آن بعنوان کلمه ی عبور در وب سایت های مختلف استفاده کرد و جالب اینکه شما مجبور به حفظ کردن چنین پسوردی در ذهن خود نخواهید بود و در موقع لاگین کردن فقط کافیست دکمه ی copy to clipboard (شکل ۲) را کلیک کنید تا پسورد در کلیپ برد کپی شود و سپس براحتی می توانید در صفحه ی لاگین مربوطه، در کادر پسورد، محتوای کلیپ برد را Paste کنید.

شکل ۳٫ تولید پسوردهای بسیار قدرتمند با استفاده از نرم افزار +KeyO کرک پسورد هش با ابزار Hediye

یک مزیت دیگر استفاده از نرم افزار +KeyO این است که اگر در هنگام لاگین کردن در یک وب سایت، کسی به شما نگاه کند یا مثلا شما در هنگام ضبط یک ویدئوی آموزشی، مجبور باشید در حساب کاربری خود در یک وب سایت خاص لاگین کنید، ناظران فقط کپی و Paste شدن چند کارکتر ستاره ای را خواهند دید.

نرم افزار +KeyO درواقع یکی از محصولات ما در وب سایت SPY24 می باشد که فعلا در حال توسعه بوده و آنرا به زودی منتشر خواهیم کرد. دوستان محترمی که مایل به استفاده از این نرم افزار هستند لطفا در یکی از صفحات اجتماعی ما که در نقش خبرنامه های وب سایت ها و پروژه های بنده هستند عضو شوند (آدرس ها در پایین همین صفحه) تا به محض انتشار این نرم افزار، مطلع شوند.

و اما پیش نهاد چهارم و آخر اینکه مقادیر نمک را در پایگاه داده ی یک وب سایت دیگر که در یک سرور دیگر هاست می شود نگهداری کنیم. من معمولا برای هاستینگ وب سایت آموزین (وب سایت قدیمی بنده که دیگر توسط ما پشتیبانی نمی گردد)، از خدمات یک شرکت و برای هاستینگ وب سایتSPY24 از خدمات یک شرکت دیگر استفاده می کنم. اگر اطلاعات پایگاه داده ی یکی از وب سایت ها توسط یکی از کارکنان شرکت هاستینگ مورد دستبرد قرار بگیرد، جای بخش دیگر اطلاعات در شرکت دوم هنوز امن خواهد بود.

رمزگذاری (Encryption) در ASP.Net با الگوریتم هش MD5 ، SHA1 ، SHA-256 آموزش ساخت و کرک پسورد

در ASP.Net کلاس آماده ای بنام Crypto وجود دارد که تعدادی از الگوریتم های هشینگ را بصورت آماده در داخل خود دارد و شما می توانید به راحتی از آنها برای رمزگذاری (Encryption) و هشینگ پسوردها استفاده کنید. من برای اینکه این کلاس را آزمایش کرده و طرز کار آن را به شما نشان داده باشم، HTML شکل ۴ را بصورت موقتی به سرآیند وبلاگ Developer افزودم.

شکل ۴٫ HTML افزوده شده بصورت موقتی به سرآیند وبلاگ Developer

بعد از این کار، صفحه ای که هم اکنون نیز پیش روی شماست بصورت شکل ۵ درآمد. یک کادر دریافت پسورد خام و یک دکمه برای آزمایش کلاس هشینگ آماده به کار است.

شکل ۵٫ خروجی HTML آموزش ساخت و کرک پسورد

اکنون به سراغ کدنویسی می رویم. اما کلاس Crypto نیاز به اعلان فضای نام System.Web.Helpers دارد. برای این منظور مطابق شکل ۶، این Name Space را اعلان می کنیم. توجه: چنانچه با تایپ کردن این اعلان متوجه شدید که فضای نام Helpers بر روی پلتفرم شما نصب نیست، به آموزش نصب آن در مقاله ی (افزودن کتابخانه، کلاس و پکیج جدید توسط NuGet به پروژه های تحت ASP.Net در Visual Studio) مراجعه فرمایید.

شکل ۶٫ اعلان فضای نام لازم کرک پسورد هش با ابزار Hediye

پس از این مراحل، سه سطر کد شکل ۷ را به دکمه ی btnEncryption می نویسیم. این کد پسورد خام را از ورودی گرفته و آنرا پس از هشینگ با الگوریتم SHA1 به نمایش در می آورد. به طرز بکار گیری کلاس Crypto دقت کنید. این کلاس یک رشته از کاراکترها که در این مورد پسورد اولیه است را با متد SHA1 خود می گیرد و مقدار هش شده با الگوریتم هشینگ SHA1 را برگرداند.

شکل ۷٫ کد نوشته شده برای هشینگ SHA1

کد هش تولید شده برای پسورد ما با متد SHA1 بصورت شکل ۸ به نمایش در می آید.

شکل ۸٫ نمایش کد هش شده با متد SHA1

چنانچه بخواهید پسورد ورودی را با الگوریتم های دیگر هشینگ کدگذاری کنید، مانند شکل ۹ می توانید از متد های دیگر کلاس Crypto استفاده کنید. مثلا برای هشینگ با الگوریتم SHA256 متد مشخص شده با فلش قرمز را انتخاب می کنیم. حال آزمایش این کلاس را کمی تغییر می دهیم تا ببینیم چطور می شود کد هشینگ MD5 را بعنوان خروجی از آن دریافت کنیم. برای این منظور از متد مشخص شده با فلش آبی رنگ استفاده می کنیم.

شکل ۹٫ متدهای مختلف هشینگ در کلاس Crypto کرک پسورد هش با ابزار Hediye

برای هشینگ پسورد با الگوریتم MD5 کد را بصورت شکل ۱۰ تغییر می دهیم.

شکل ۱۰٫ کد کدگذاری پسورد با الگوریتم هشینگ MD5

در شکل ۱۱ کد هشینگ برای همان پسورد قبلی را مشاهده می کنید.

شکل ۱۱٫ کد هشینگ MD5 تولید شده برای پسورد

آموزش ساخت و کرک پسورد :

این مقاله به مرور زمان بروز رسانی و تکمیل تر خواهد شد. شبکه های اجتماعی ما در حکم خبرنامه های وب سایت SPY24 و مقالات و پروژه های مرتبط هستند. با عضویت در یکی از آنها (اطلاعات در پایین همین صفحه) در جریان انتشار مقالات، بروز رسانی های مطالب و اخبار ما قرار بگیرید.

برنامه SPY24 :

که اولین مورد از قوانین سایت و مهمترین آن مقابله با هک میباشد و هر گونه سو استفاده و استفاده نادرست از آموزش ها و برنامه های وبسایت SPY24 بر عهده کاربر می باشد.

سامانه مراقبت از خانواده (SPY24) نام یک نرم افزار موبایل با نصب و فعالسازی بسیار ساده می باشد که به والدین امکان کنترل و مدیریت فعالیت فرزندان در شبکه های مجازی موبایلی را می دهد.

در زیر می توانید برخی از امکانات برنامه SPY24 را مشاهده نمایید:

- نظارت بر تماس ها و پیامک ها به همراه تاریخ و زمان

- گزارش پیام های تلگرام ، اینستاگرام ، واتس اپ و…

- موقعیت لحظه مستمر و مسیر های پیموده شده

- وب سایت های بازدید شده و برنامه های اجرا شده

- با قابلیت پنهان سازی ۱۰۰ درصد برنامه و مدیرت راه دور

- امکان مسدود سازی وب سایت ها، برنامه ها و مخاطبین از راه دور

کرک پسورد هش با ابزار Hediye