۵ روش هکرها برای هک کردن حساب بانکی شما استفاده می کنند

سلام و عرض ادب به دوستان و کاربران گرامی ، ترس از هک بانک داری اینترنتی ، جای تعجب نیست که هکرها در جستجوی جزئیات ورود به سیستم هستند. با این وجود ، چه ممکن است تعجب آور باشد طول هایی است که هکرها برای دسترسی به منابع مالی شما راه های آن پیدا می کند.

بهترین برنامه کنترل اعضای خانواده برنامه ما SPY24 هست که میتوانید از زیر اقدام به ثبت نام کنید

- هک بانک

۱٫ تروجان های بانکی موبایل

این روزها ، شما می توانید تمام امور مالی خود را از طریق تلفن هوشمند خود مدیریت کنید. معمولاً یک برنامه بانکرسمی ارائه می دهد که از آن می توانید وارد شوید و حساب خود را بررسی کنید. اگرچه مناسب است ، این یک وکتور حمله مهم برای نویسندگان بدافزار شده است.

- هک بانک

برنامه های جعلی

وسیله ساده تر حمله با فریب دادن یک برنامه بانکی موجود است. یک نویسنده نرم افزارهای مخرب یک ماکت کامل از برنامه بانک ایجاد می کند و آن را در سایت های سایه دار شخص ثالث بارگذاری می کند. پس از دانلود برنامه ، نام کاربری و رمزعبور خود را در آن وارد می کنید ، که سپس برای هکر ارسال می شود.

ربودن برنامه بانکی هک

نسخه جالب تر این مورد Trojan Banking Mobile است. اینها به عنوان برنامه رسمی بانک مبدل نمی شوند. آنها معمولاً یک برنامه کاملاً نامربوط با یک تروجان نصب شده در داخل هستند. با نصب این برنامه ، Trojan شروع به اسکن گوشی شما برای برنامه های بانکی می کند.

هنگامی که برنامه بانکی راه اندازی شده را تشخیص می دهد ، بدافزار به سرعت برنامه خطر را می سازد که به نظر می رسد مشابه برنامه ای که اخیراً از آن استفاده کرده اید یکسان باشد. اگر این کار به اندازه کافی روان انجام شود ، کاربر متوجه مبادله نخواهد شد و جزئیات خود را وارد صفحه ورود به سیستم جعلی می کند. این جزئیات سپس در نویسنده بدافزار بارگذاری می شوند.

به طور معمول ، این تروجان ها برای تکمیل هک به کد تأیید پیام کوتاه نیز احتیاج دارند. برای این کار ، معمولاً در هنگام نصب از آنها خواسته می شود از امتیاز خواندن پیام کوتاه استفاده کنند تا بتوانند کدهای مربوط به زمان ورود را به سرقت ببرند.

- هک بانک

چگونه از خود دفاع کنیم

ما در چند سال گذشته در موارد بازگوشده مشاهده کردیم که اندروید در برابر تعداد زیادی از تکنیک های هک کردن آسیب پذیر است و فقط برای کامپیوتر رومیزی یا لب تاب امکان پذیر است.

بیشتر این آسیب پذیری ها از طریق فروشگاه برنامه غیر اعتماد و ناشناس، سعی کنید برنامه های خود را از سایت های معتبریا فروشگاه های معتبر مثل گوگل پلیر استفاده کنید، وقت آن است که نگاهی بیندازید که چگونه می توانید از بارگیری تصادفی چنین بدافزارها به خودتان جلوگیری کنید.

برنامه های جاسوسی مثل تروجان بیش از حد زیاد است مراقب باشید.

بدافزار تروجان ، به طور تعریف ، یک مسیر پنهان و ناپسند برای هکرها برای دسترسی به اطلاعات ، سیستم یا هر دو شما فراهم می کند.

در مورد Android.Spy.277.origin تروجان ، نصب برنامه آلوده به سرقت اطلاعات می شود “… اطلاعات محرمانه و تبلیغات را ارائه می دهد. از طریق نسخه های جعلی برنامه های محبوب اندروید در فروشگاه Google Play توزیع می شود. “

محققان امنیتی جدیدا یک بدافزار اندرویدی که توسط مجرمان سایبری استفاده می شود را کشف کردند. این بدافزار، برنامه های موجود را به یک نرم افزار جاسوسی با قابلیت های نظارت گسترده بر گوشی تبدیل می کند. این بدافزار دستگاه کاربر را آلوده می کند و قادر است تا تماس ها را ضبط کند، بر پیام های متنی نظارت کند، مخفیانه عکس ها و فیلم ها را جمع آوری کند و موقعیت مکانی کاربر را ردیابی نماید. همه ی این داده ها بدون مطلع شدن کاربر صورت خواهد گرفت.

محققان امنیتی Bitdefender در روز ۱۵ مه یک نمونه از این بدافزار را که توسط شخصی در روسیه ارسال شد و از اسرائیل نظارت می شد، کشف کردند. یکی از پژوهشگران Bitdefender نسخه ای از این بدافزار را در سال ۲۰۱۶ در Google Play کشف کرد که پس از مدتی از این فروشگاه حذف شد.

این بدافزار بسیار قدرتمند است و در قالب برنامه هایی محبوب ارائه می شود تا نظر کاربران را به خود جلب کند. همچنین شاهد نظارتی قوی از این نرم افزار مخرب هستیم که داده های کاربران را به راحتی سرقت می کند و از طریق یک سرور قابل کنترل است. این بدافزار کاملا از عهده یک عملیات جاسوسی بر می آید و به راحتی یک سیستم هوشمند را به خطر خواهد انداخت. محققان با بررسی فایل APK آن دریافتند که که این نرم افزار مخرب در حال پیشرفت است. البته جزییات زیادی وجود دارد که محققان قادر به کشف آن نیستند و هنوز بررسی هایی در حال انجام است. از سوی دیگر این بدافزار از طریق فروشگاه های ثالث اندروید در بین قربانیان منتشر می شود. هنوز دقیقا مشخص نیست که این سری حملات به عهده چه گروهی است و چه هدفی پشت این حملات وجود دارد. اما توصیه ما به شما برای جلوگیری از چنین حملاتی، استفاده نکردن و دانلود نکردن فروشگاه های ثالث اندروید است زیرا این فروشگاه ها مانند Google Play قابل اعتماد نیستند.

به همین ترتیب ، مراقب چه مجوزهایی برای برنامه ها باشید. اگر یک بازی موبایل از شما درخواست مجوز خواندن پیامکی را دارد و هیچ توضیحی مبنی بر اینکه چرا آنها را می خواهد ، در امان بمانید و اجازه نصب برنامه را ندارید. هرگز برنامه ها را از سایت های غیر رسمی، زیرا احتمال وجود آنها بدافزار است.

۲٫ فیشینگ هک

با توجه به اینکه مردم نسبت به تاکتیکهای فیشینگ ، هوشیار می شوند ، هکرها تلاش خود را برای فریب افراد افزایش داده اند. یکی از بدترین ترفندهای آنها هک کردن حساب های ایمیل وکلا و ارسال ایمیل های فیشینگ از یک آدرس قبلاً مورد اعتماد است.

هک را تلاش می کند تا شما را راهنمایی کند و به مسیری که می خواهم برای مثال می گویند میخواهی گوشی همسرت را هک کنیم. شما هم به سرعت روی لینک شخص کلیک می کنید و یک برنامه را در اختیار شما می دهد و شما آن را نصب و فعالسازی می کنید بد افزار برای شما فعال شد پس از نصب برنامه از شما میخواهند برای پرداخت پول به یک درگاه منتقل کند مبلغش ممکن است کوچک باشد تا شما سری گول شخص رو بخورید و بعد از شماره حساب خود را در درگاه پرداخت وارد کردید اطلاعات حساب بانکی شما برای شخص هکر یا فیشینگ کار ارسال میشود.

- هک بانک

چگونه از خود دفاع کنیم

سعی نکنید از کسانی که نمی شناسید خرید انجام دهید سایت هایی که دارای سایت نماد اعتماد هستند اعتماد کنید برنامه را که نمی شناسید نصب بر روی گوشی خود انجام ندهید. اطلاعات عمومی خود را در اختیار کسی قرار ندهید. گول ارزان بودن هم نخورید. دقت کنید که درگاه بانکی به https متصل باشد بتمن را با دامین اصلی بانک یکی و بررسی کنید. اول برای اولین بار یک بار رمز و شماره کارت اشتباه خود را وارد نمایید ببینید چه خطایی را به شما نشان می دهد شما را به کدام صفحه هدایت می کند این یکی از راه های دفاع کردن از فیشینگ کلاهبرداری اینترنتی می باشد.

هکرها همچنین می توانند از جمله روش های دیگر فیشینگ را برای سرقت هویت شما در رسانه های اجتماعی استفاده کنند.

۳٫ Keyloggers هک

این روش حمله یکی از روشهای آرامتر است که هکرها می توانند به حساب بانکی شما دسترسی پیدا کنند. Keylogger ها نوعی بدافزار هستند که آنچه را تایپ می کنید را ضبط می کنند و اطلاعات را به هکر ارسال می کنند.

ممکن است در ابتدا به نظر ناخوشایند به نظر برسد ، اما تصور کنید که اگر آدرس وب بانک خود را وارد کنید ، به دنبال نام کاربری و رمزعبور خود ، چه اتفاقی می افتد. هکر تمام اطلاعات مورد نیاز خود را برای ورود به حساب شما در اختیار دارد!

- هک بانک

چگونه از خود دفاع کنیم

یک آنتی ویروس قدرتمند نصب کنید و اطمینان حاصل کنید که هر چند وقت یک بار سیستم شما را بررسی می کند. یک آنتی ویروس خوب باعث می شود که یک keylogger از آن خارج شود و قبل از آسیب رساندن آن ، آن را پاک کند.

اگر بانک شما از تأیید هویت دو عاملی پشتیبانی می کند ، حتماً این کار را انجام دهید. این باعث می شود یک keylogger بسیار کم اثرتر باشد ، زیرا هکر قادر به تکرار کد احراز هویت نیست حتی اگر اطلاعات ورود به سیستم را دریافت کند.

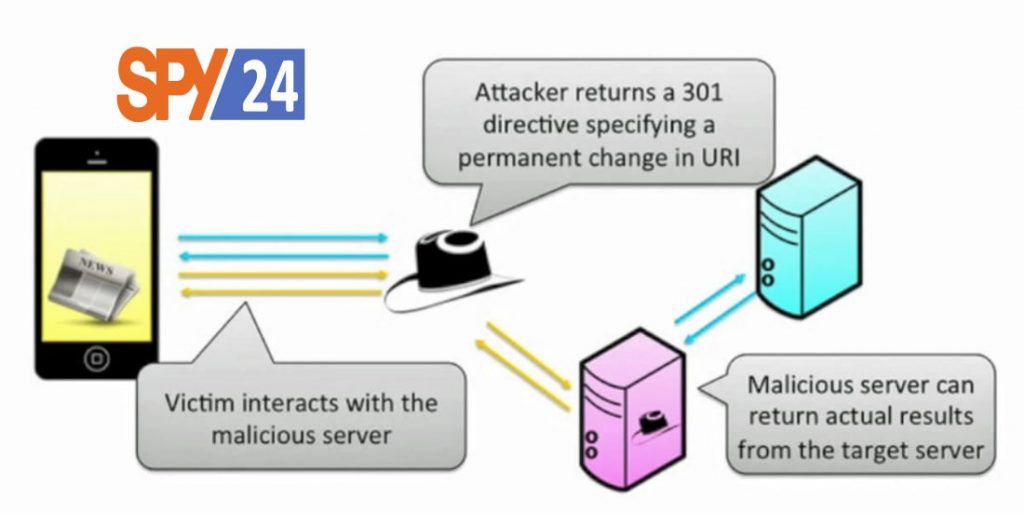

۴- حملات مرد میانی

بعضی اوقات ، یک هکر ارتباطات بین شما و وب سایت بانک شما را هدف قرار می دهد تا اطلاعات شما را بدست آورد. این حملات Man-in-the-Middle نامیده می شوند (MITM) حمله می کند ، و این نام همه چیز را می گوید؛ زمانی است که یک هکر ارتباطات بین شما و یک سرویس مشروع را متوقف می کند.

حمله man-in-the-middle (که با نام های MITM ، MitM ، MIM یا MITMA نیز شناخته می شود) یکی از خطرناکترین حملات در شبکه های کامپیوتری می باشد. دلیل این میزان اهمیت این حمله این است که در اکثر مواقع کاربر متوجه نمی شود که مورد حمله قرار گرفته است و اطلاعات او مورد سواستفاده قرار گرفته است. Man-in-the-Middle حمله ای است که مهاجم در بین راه ارتباط دو دستگاه با مقاصدی مانند جمع آوری اطلاعات ، دستکاری اطلاعاتی که بین این دو دستگاه در حال مبادله است و … قرار می گیرد. این حمله می تواند در لایه دو یا سه اتفاق بیافتد.

هک :

هدف اصلی این حملات استراق سمع است بنابراین مهاجم می تواند کل ترافیک در حال انتقال را ببیند.اگر در لایه دو اتفاق بیافتد مهاجم آدرس MAC در لایه دو را جعل می کند و سعی می کند دستگاه های موجود در شبکه LAN باور کنند که آدرس لایه دو مهاجم ، آدرس لایه دو default gateway است. به این عمل ARP poisoning گفته می شود. فریم هایی که قرار است به default gateway ارسال شوند توسط سوئیچ براساس آدرس لایه دو به مهاجم به جای default gateway ارسال می شوند.

بعد از اینکه فریم ها دست مهاجم رسید و استفاده خود را از آنها کرد مهاجم می تواند فریم ها را به مقصد درست آنها ارسال کند درنتیجه کلاینت ارتباط مورد نظر خودش را با مقصد دارد و در این میان مهاجم کل اطلاعات مبادله شده بین کلاینت و مقصدش را می بینید بدون اینکه کلاینت از این اتفاق باخبر شود. برای کاهش این Risk باید از تکنیک هایی مانند (dynamic Address Resolution Protocol (ARP) inspection (DAI در سوئیچ استفاده کنید تا جلوی جعل آدرس لایه دو گرفته شود.

- هک بانک

همچنین مهاجم می تواند با قرار دادن یک سوئیچ در شبکه و تنظیم (Spanning Tree Protocol (STP در آن باعث شود که این سوئیچ تبدیل root switch شود و به این صورت تمام ترافیک هایی که نیاز به عبور از root switch را دارند را ببیند و به این شکل یک حمله را پایه ریزی کند. شما می توانید این Risk را با تکنیک هایی مانند root guard و سایر روش های کنترلی spanning-tree که در فصل های بعدی مورد بحث قرار خواهد گرفت.

حمله man-in-the-middle می تواند در لایه سه با قرار دادن یک روتر غیرمجاز در شبکه و فریب دادن سایر روترها که این یک روتر جدید است و دارای بهترین مسیر است انجام شود. این باعث می شود ترافیک شبکه از طریق این روتر غیر مجاز جریان پیدا کند و این اجازه به مهاجم داده می شود که دیتا شبکه را سرقت کند. شما می توانید با استفاده از تکنیک های مختلفی مانند استفاده از authentication برای پروتکل های مسیریابی یا استفاده از فیلترینگ برای جلوگیری از ارسال یا دریافت update های مرتبط با مسیریابی روی اینترفیس های خاص ، این حملات را کاهش دهید.

یکی از بهترین کارهایی که برای حفاظت از اطلاعات در حال انتقال می توان انجام داد استفاده از رمزنگاری برای حفظ محرمانگی اطلاعات در زمان انتقال است. اگر از پروتکل های plaintext مانند Telnet یا HTTP استفاده شود و یک مهاجم تدارک یک حمله man-in-the-middle را ببیند چون ترافیک در حال انتقال به صورت cleartext است درنتیجه مهاجم می تواند به اطلاعات موجود در بسته ها دسترسی پیدا کند در نتیجه هر اطلاعاتی از ما ، که از که طریق دستگاه مهاجم عبور کند توسط او دیده خواهد شد که این اطلاعات می تواند شامل یوزر و پسوردهای ما باشد. راه حل استفاده از پروتکل هایی است که دارای مکانیزم های رمزنگاری هستند مانند (Secure Shell (SSH و (Hypertext Transfer Protocol Secure (HTTPS و همچنین می توان از VPN برای محافظت از دیتا حساس که به صورت cleartext هستند استفاده کرد.

چگونه از خود دفاع کنیم

هرگز فعالیتهای حساس را در یک شبکه عمومی یا ناامن انجام ندهید. از طرف احتیاط خطا کنید و از چیزی امن تر مانند Wi-Fi منزل خود استفاده کنید. همچنین وقتی وارد یک سایت حساس می شوید ، همیشه در نوار آدرس HTTPS را بررسی کنید. اگر آنجا نباشد ، شانس خوبی وجود دارد که به دنبال یک سایت جعلی هستید!

اگر می خواهید فعالیتهای حساس را از طریق شبکه عمومی Wi-Fi انجام دهید ، چرا نباید حریم شخصی خود را کنترل کنید؟ یک سرویس VPN قبل از ارسال رایانه از طریق شبکه ، داده های شما را رمزگذاری می کند. اگر کسی در حال نظارت بر ارتباط شما باشد ، فقط بسته های رمزگذاری نشده را می بیند. انتخاب یک VPN می تواند مشکل باشد ، بنابراین حتما راهنمای ما را در مورد بهترین خدمات VPN موجود بخوانید.

۵٫ تعویض سیم

کدهای تأیید اس ام اس برخی از بزرگترین مشکلات هکرها است. متأسفانه ، آنها راهی برای طفره رفتن از این چک ها دارند و حتی به تلفن شما هم برای انجام این کار احتیاج ندارند!

برای انجام تعویض سیم کارت ، یک هکر با ارائه دهنده شبکه شما تماس می گیرد و ادعا می کند شما هستید. آنها اظهار داشتند که تلفن خود را گم کرده اند و دوست دارند شماره قدیمی آنها (که شماره فعلی شماست) را به سیم کارت خود انتقال دهند.

در صورت موفقیت آمیز بودن ، ارائه دهندگان شبکه شماره تلفن شما را از سیم کارت خود برداشته و به جای آن روی هکر نصب می کنند. این با شماره تأمین اجتماعی قابل دستیابی است ، زیرا ما در مورد این مسئله تأکید داریم که چرا تأیید صحت ۲FA و پیام کوتاه ۱۰۰٪ ایمن نیست.

هنگامی که شماره شما را در سیم کارت خود قرار دادند ، می توانند کدهای پیامکی را به راحتی دور بزنند. وقتی آنها وارد حساب بانکی شما می شوند ، بانک کد تأیید پیام کوتاه را به جای تلفن شما برای تلفن خود ارسال می کند. آنها می توانند بدون حساب وارد حساب کاربری شما شوند و اکانت شما را تخلیه کنند.

- هک بانک

چگونه از خود دفاع کنیم

البته ، شبکه های تلفن همراه به طور معمول سؤالاتی را مطرح می کنند تا بررسی کنند آیا فرد درخواست کننده انتقال چه کسی است؟ به این ترتیب ، برای انجام یک مبادله SIM ، کلاهبرداران به منظور عبور از چک ، اطلاعات شخصی شما را جمع می کنند. حتی پس از آن ، برخی از ارائه دهندگان شبکه چک های ناچیز برای انتقال سیم دارند ، که به هکرها اجازه می داد تا به راحتی این ترفند را انجام دهند.

همیشه اطلاعات شخصی خود را خصوصی نگه دارید تا کسی از سرقت هویت شما دزدی نکند. همچنین ، ارزش این را دارد که بررسی کنید که ارائه دهنده تلفن همراه شما بخشی از آنها را برای دفاع از تعویض سیم کارت انجام می دهد یا خیر. اگر اطلاعات خود را ایمن نگه دارید و ارائه دهنده شبکه شما کوشا باشد ، یک هکر هنگام تلاش برای تعویض سیم کارت ، شناسایی را خراب می کند.

ایمن نگه داشتن امور مالی آنلاین

بانکداری اینترنتی برای مشتری و هکر بسیار راحت است. خوشبختانه ، شما می توانید نقش خود را برای اطمینان از اینکه هدف این حملات نیستید ، انجام دهید. با ایمن نگه داشتن جزئیات خود ، به هکرها می توانید در هنگام صرفه جویی در هزینه های خود ، کمی کار کنند. هک… هک بانک

- هک

- هک بانک